设置 Google 单点登录

![]()

![]()

![]()

在开始整合过程之前,您必须已经申请并核准了 Onshape Enterprise 帐户或试用版,并且拥有 Onshape Enterprise 域名。

Enterprise 域名的一个例子可能是:MyCompanyName.onshape.com。

请注意,您一次只能使用一个 SSO 提供程序。

如果没有为您的组织自定义参数值,此配置过程可能会失败。使用您的自定义 SSO 身份提供商(例如:Okta、PingOne 或 ClassLink)仪表板将 Onshape 添加为应用程序,并记录特定于您的组织的值。以下过程需要这些值。

Onshape 签署所有发出的 SAML 认证申请。您无需上传任何证书(例如,SAML 签名证书),ADFS 集成除外,因为 ADFS 会验证传入的 SAML 请求。请注意,Microsoft 还建议从最新版本的 ADFS 迁移到微软 Entra ID。有关更多信息,请参阅 ADFS 概述。

通常,SSO 提供商为单一企业进行配置。若需采用多租户配置(即一个 SSO 服务商对应多个企业)并使用 SAML 2.0 协议时,管理员必须使用 com.onshape.saml2.sp.<域前缀> 作为 OnShape 图元 ID,同时选中“使用带有公司域名前缀的 entityId”方框。具体操作请参阅下文“在 Onshape 中配置 SSO 提供商”部分。

Google SSO 不能与 Government Enterprise 订阅一起使用。请通过 SAML 2.0 与自定义身份提供商集成。

步骤

-

导航到“帐户设置”菜单并选择“企业设置”。

-

在左侧窗格中选择“身份验证”。

-

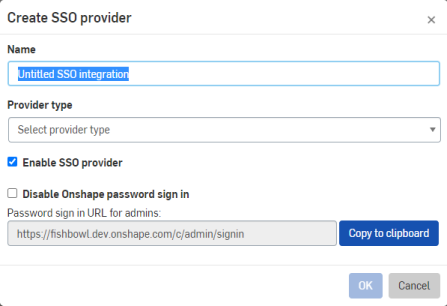

当“身份验证”页面打开时,选择单点登录 (SSO) 标题下的“配置 SSO 提供程序”。此时将打开以下对话框:

-

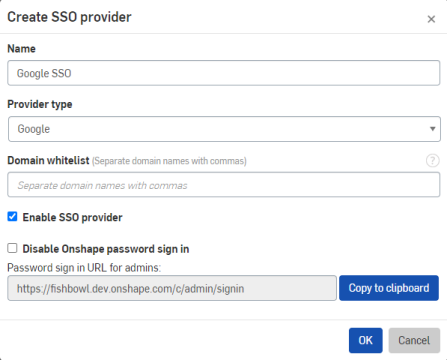

为配置指定一个名称,例如“Google SSO”。

-

选择 Google 提供程序类型。

-

如果您希望通过特定的域名(例如 @companyname.com 或 @schoolname.edu)配置用户,请在域白名单字段中输入该域,不带 @ 符号。(请注意,根据企业 SSO 自动配置设置,这种设置方式会自动将他们分配为完全用户或低用量用户。请参见企业设置 - 首选项,然后导航到单点登录 (SSO) 用户自动配置下拉菜单以获取更多信息。)

使用域白名单意味着,具有该域中的有效电子邮件地址的任何人都被准许以完全用户身份访问 Onshape 企业帐户。通过通用域(如 @gmail.com)配置时应格外小心。

如果您不希望向特定域名中的所有用户都授予准入权限,您可以将该输入框留空,稍后通过由管理员发送的电子邮件将用户添加为企业的成员。切记,该电子邮件必须与用户的 Google SSO 电子邮件相符。如果用户已有 Google 帐户,他们可以在收到电子邮件后立即登录。如果用户没有帐户或其帐户为待决中,Onshape 会激活其企业帐户,并将其 Onshape 的名字/姓氏设置为 Google 个人资料中的详细信息。

-

选中“启用 SSO 提供程序”框。

-

如果您希望强制所有用户仅通过 SSO提供程序登录 Onshape,请选中“禁用 Onshape 密码登录”旁边的复选框。当您禁用 Onshape 密码登录时,用户将只看到 Google 的登录信息,而看不到 Onshape 的登录信息。

他们的 Onshape 密码将无效。

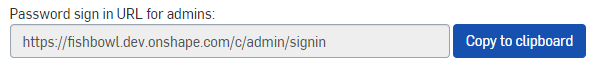

管理员也必须通过 Google SSO 登录到 Onshape。作为一种安全保障措施,强烈建议管理员复制密码登录 URL 并将其保存在一个安全的地方,以在需要时直接登录到 Onshape:

选择通过 SSO 强制登录到 Onshape 还会导致用户无法直接登录到非企业域,例如 cad.onshape.com。