通过 SAML 2.0 与自定义身份提供程序集成

![]()

![]()

![]()

在开始整合过程之前,您必须已经申请并核准了 Onshape Enterprise 帐户或试用版,并且拥有 Onshape Enterprise 域名。

Enterprise 域名的一个例子可能是:MyCompanyName.onshape.com。

请注意,您一次只能使用一个 SSO 提供程序。

如果没有为您的组织自定义参数值,此配置过程可能会失败。使用您的自定义 SSO 身份提供商(例如:Okta、PingOne 或 ClassLink)仪表板将 Onshape 添加为应用程序,并记录特定于您的组织的值。以下过程需要这些值。

Onshape 签署所有发出的 SAML 认证申请。您无需上传任何证书(例如,SAML 签名证书),ADFS 集成除外,因为 ADFS 会验证传入的 SAML 请求。请注意,Microsoft 还建议从最新版本的 ADFS 迁移到微软 Entra ID。有关更多信息,请参阅 ADFS 概述。

通常,SSO 提供商为单一企业进行配置。若需采用多租户配置(即一个 SSO 服务商对应多个企业)并使用 SAML 2.0 协议时,管理员必须使用 com.onshape.saml2.sp.<域前缀> 作为 OnShape 图元 ID,同时选中“使用带有公司域名前缀的 entityId”方框。具体操作请参阅下文“在 Onshape 中配置 SSO 提供商”部分。

将 Onshape 添加到您的自定义单点登录帐户

每个身份提供程序 (IdP) 都有自己的专有设置过程。请查看身份提供程序的单点登录设置说明,以了解要遵循的确切过程。此部分中的说明仅用作一般准则。

Onshape 仅支持 SAML HTTP-POST 绑定。

Onshape 无法将其 SAML 配置表示为元数据 XML 文件。

在您的身份提供程序控制台中,通过以下配置创建一种新的信任关系(有时称为“信赖方”):

-

断言消费者服务 (ACS) URL:https://cad.onshape.com/identity/saml2/sso。 如果与政府企业集成,请改用 https://cad.usgov.onshape.com/identity/saml2/sso。

-

实体 ID:com.onshape.saml2.sp。

-

断言主体的 NameId 值。这是 SAML 断言所对应的用户的电子邮件地址。

-

Onshape 要求提供的三个 SAML 断言属性(有时称为“声明”):

-

firstName - 断言主体的名字。

-

lastName - 断言主体的姓氏。

-

companyName - 断言主体的公司。在大多数情况下,公司名称与企业的域前缀相同。例如,如果您的 Onshape 企业名称为 fishbowl.onshape.com,请在此输入框中输入 fishbowl。

-

-

找到 SAML IdP 元数据 XML 文件并将其复制到剪贴板。您在操作过程中稍后将需要此文件。

-

让新的信任关系可供您希望将 Onshape SSO 访问权限提供给的所有用户使用。

在 OnShape 中配置 SSO提供程序

在身份提供程序中配置了 Onshape 并下载了身份提供程序的元数据文件(在 Onshape 中称为配置文件)后,即可在 Onshape 中配置 SSO提供程序。

下面的示例图像显示了正在配置的通用身份提供程序,但所有身份提供程序的步骤都相同。

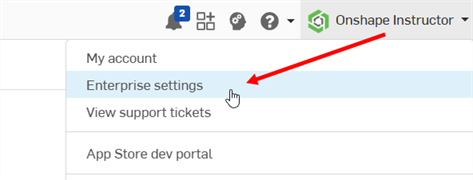

- 以管理员身份使用专门的域名登录您的 Onshape Enterprise 帐户。从帐户中选择“Enterprise 设置”:

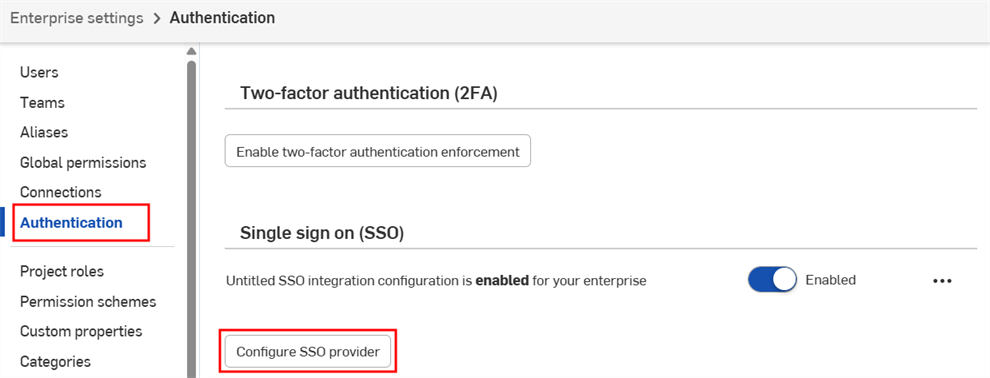

- 从左侧导航菜单中选择“身份验证”。

-

在单点登录 (SSO) 子部分中,单击“配置 SSO 提供程序”按钮:

-

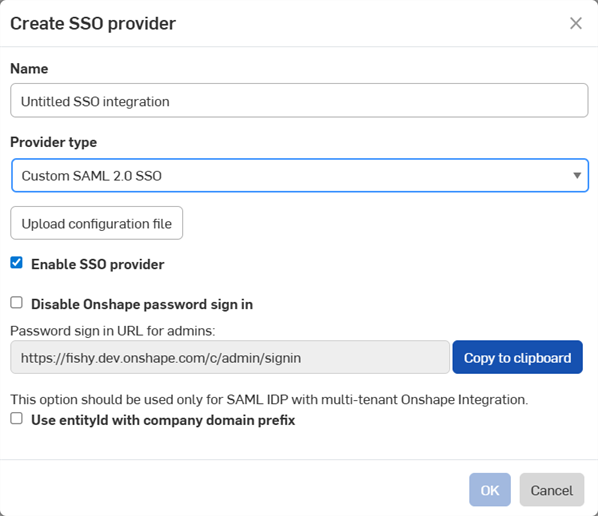

“创建 SSO 提供程序”对话框打开:

-

在“名称”输入框中,输入名称,例如“自定义 SSO”

-

在“提供程序类型”下拉列表中,从列表中选择您的 SSO 提供程序。

-

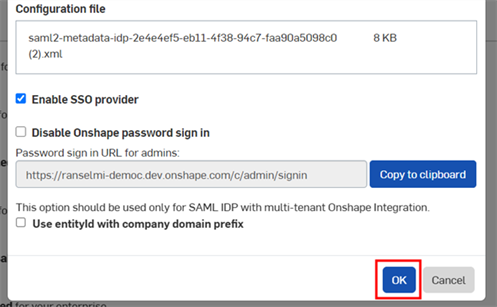

选中“启用 SSO 提供程序”。

-

暂时取消选中“禁用 Onshape 密码登录”。

-

如果您有多租户设置(具有多个企业的 SSO 提供程序),请选中使用带公司域前缀的实体 ID。

-

单击“上传配置文件”按钮:

禁用 Onshape 密码登录会禁用您和您的用户使用典型的 Onshape 密码登录。对于 Onshape URL,仅显示 SSO 提供程序登录提示。在选中此选项之前,请确保您可以自己(以管理员身份)登录 Onshape。您可以稍后返回此处,并在验证通过 SSO 提供程序登录后将其启用。

选择通过 SSO 强制登录到 Onshape 还会导致用户无法直接登录到非企业域,例如 cad.onshape.com。

通常,SSO 提供商是为一个 Enterprise 设置的。如果使用 SAML 2.0 设置多租户配置(具有多个企业的 SSO 提供商),则管理员必须使用 com.onshape.saml2.sp.<domain prefix> 作为 OnShape 实体 ID,并选中“使用带公司域前缀的 entityid”复选框。

-

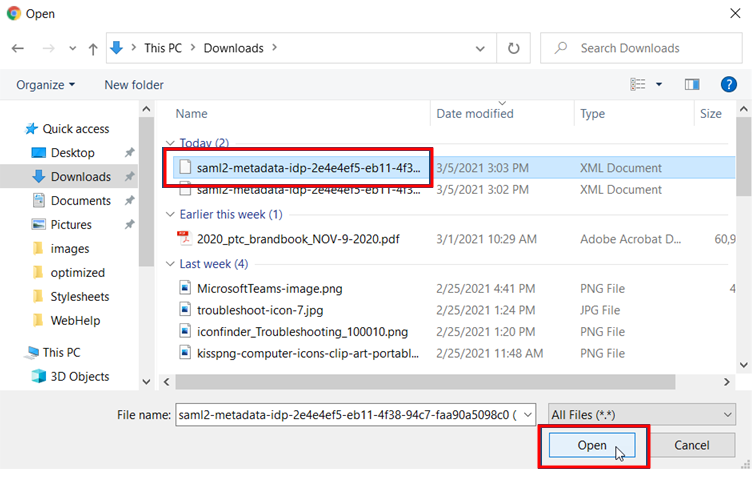

-

找到并选择之前下载的元数据配置文件,然后单击“打开”。

-

单击“确定”:

-

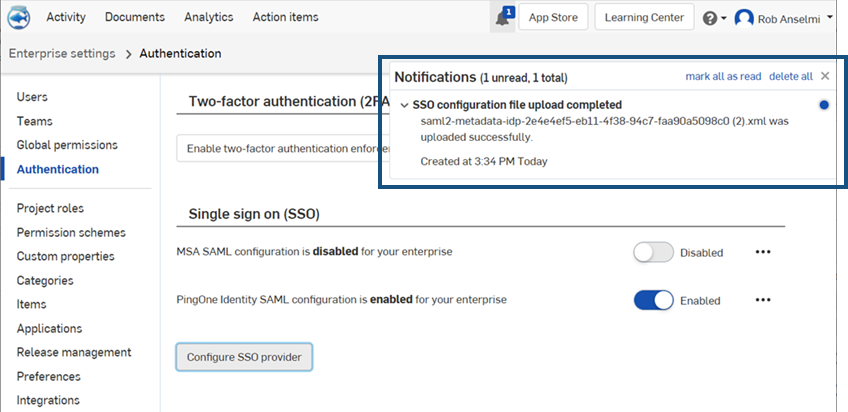

将上传该文件。上传完成后,系统会显示通知:

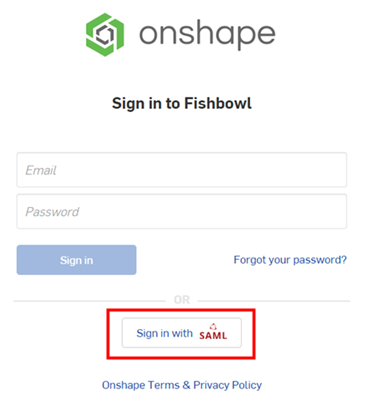

- 退出登录 Onshape 和SSO 身份提供程序帐户。请确保针对两个帐户页面执行硬刷新。再次到达 Onshape 登录页面时,该页面的底部有一个用于单点登录提供程序的新登录链接。

要登录到 Onshape,管理员必须(在其单点登录帐户中)将其用户配置为使用 Onshape 应用程序。