Google에서 단일 사인온 설정

![]()

![]()

![]()

통합 프로세스를 시작하기 전에 Onshape 엔터프라이즈 계정 또는 시험 사용을 요청하여 승인을 받고, Onshape 엔터프라이즈 도메인 이름을 가지고 있어야 합니다.

엔터프라이즈 도메인 이름은 예를 들어 MyCompanyName.onshape.com이 될 수 있습니다.

한 번에 하나의 SSO 제공업체만 사용할 수 있습니다.

조직에 맞게 매개 변수 값을 사용자 지정하지 않으면 이 구성 프로세스가 실패할 수 있습니다. 사용자 지정 SSO ID 공급자(예: Okta, PingOne 또는 ClassLink) 대시보드를 사용하여 Onshape를 애플리케이션으로 추가하고 조직별 값을 기록할 수 있습니다. 다음 절차에는 해당 값이 필요합니다.

Onshape는 모든 발신 SAML 인증 요청에 서명합니다. ADFS가 들어오는 SAML 요청의 유효성을 검사하므로 ADFS 통합의 경우를 제외하고는 인증서(예: SAML 서명 인증서)를 업로드할 필요가 없습니다. 참고로 마이크로소프트는 최신 버전의 ADFS에서 Microsoft Entra ID로 마이그레이션할 것을 권장합니다. 자세한 내용은 ADFS 개요를 참조하십시오.

일반적으로 SSO 공급자는 하나의 엔터프라이즈에 대해 설정됩니다. SAML 2.0을 사용하여 다중 테넌트 구성(여러 엔터프라이즈가 있는 SSO 공급자)을 설정하는 경우, 관리자는 com.onshape.saml2.sp.<domain prefix>를 Onshape 엔터티 ID로 사용하고 Company 도메인 접두어와 함께 요소 ID 사용 상자를 선택해야 합니다. 아래의 "Onshape에서 SSO 공급자 구성" 섹션을 참조하세요.

Google SSO는 정부 엔터프라이즈 구독과 함께 사용할 수 없습니다. 대신 SAML 2.0을 통해 사용자 지정 ID 공급자와 통합하세요.

단계

-

계정 설정 메뉴로 이동하여 엔터프라이즈 설정을 선택합니다.

-

왼쪽 창에서 인증을 선택합니다.

-

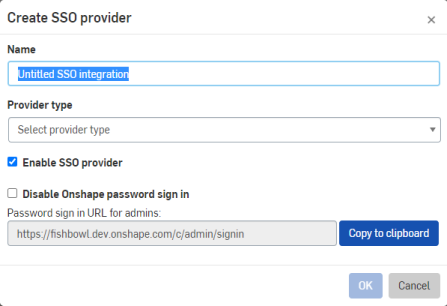

인증 페이지가 열리면 단일 사인온(SSO) 머리글 아래에서 “SSO 공급자 구성”을 선택합니다. 다음 대화상자가 열립니다.

-

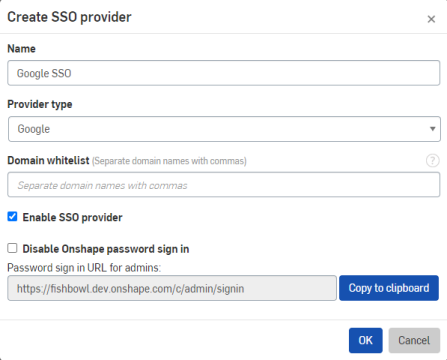

구성에 “Google SSO”라는 이름을 지정합니다.

-

Google의 공급자 유형을 선택합니다.

-

특정 도메인 이름(예: @companyname.com 또는 @schoolname.edu)을 통해 사용자를 프로비저닝하려면 @ 기호 없이 도메인 화이트리스트 필드에 해당 도메인을 입력하세요. (이 방법으로 사용자를 프로비저닝하면 Enterprise SSO 자동 프로비저닝 설정에 따라 해당 사용자가 전체 사용자 또는 라이트 사용자로 자동 지정됩니다. 자세한 내용은 엔터프라이즈 설정 - 기본 설정을 참조하고 싱글 사인온(SSO) 사용자 자동 프로비저닝 드롭다운으로 이동하세요.)

도메인 화이트리스트를 사용하면 해당 도메인에 유효한 이메일 주소를 가진 모든 사용자에게 전체 사용자로 Onshape 엔터프라이즈 계정에 대한 액세스 권한이 부여됩니다. 예를 들어 @gmail .com과 같은 일반 도메인을 통해 프로비저닝할 때는 주의해야 합니다.

If you do not wish to grant entry to all users within a specific domain, you can leave that field empty, then add users later as a member of the enterprise through an email sent by the admin. Keep in mind that the email has to match the user's Google SSO email. If the user already has a Google account, they can sign in immediately upon receiving the email. If the user doesn't have an account, or has a pending account, Onshape activates their enterprise account and sets their Onshape first/last name to the details found in their Google profile.

-

SSOA08D6A182BE0제공자 활성화 확인란을 선택합니다.

-

모든 사용자가 SSO 공급자를 통해서만 Onshape에 로그인하도록 하려면 “Onshape 비밀번호 로그인 비활성화” 옆의 확인란을 선택합니다. Onshape 비밀번호 로그인을 비활성화하면 사용자에게 Google 로그인만 표시되고 Onshape의 경우 로그인할 수 없습니다.

Onshape 암호는 유효하지 않습니다.

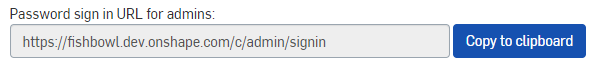

관리자는 Google SSO를 통해 OnShape에 로그인해야 합니다. 안전 장치로 관리자가 암호 로그인 URL을 복사하여 안전한 장소에 저장하는 것이 좋습니다. 이 경우 다음과 같이 Onshape를 통해 직접 로그인해야 합니다.

SSO를 통해 Onshape 로그인을 실시하도록 선택하면 사용자가 cad.onshape.com과 같이 엔터프라이즈 이외의 도메인에서 직접 로그인할 수 없게 됩니다.