SAML 2.0을 통해 사용자 지정 ID 제공업체와 통합

![]()

![]()

![]()

통합 프로세스를 시작하기 전에 Onshape 엔터프라이즈 계정 또는 시험 사용을 요청하여 승인을 받고, Onshape 엔터프라이즈 도메인 이름을 가지고 있어야 합니다.

엔터프라이즈 도메인 이름은 예를 들어 MyCompanyName.onshape.com이 될 수 있습니다.

한 번에 하나의 SSO 제공업체만 사용할 수 있습니다.

조직에 맞게 매개 변수 값을 사용자 지정하지 않으면 이 구성 프로세스가 실패할 수 있습니다. 사용자 지정 SSO ID 공급자(예: Okta, PingOne 또는 ClassLink) 대시보드를 사용하여 Onshape를 애플리케이션으로 추가하고 조직별 값을 기록할 수 있습니다. 다음 절차에는 해당 값이 필요합니다.

Onshape는 모든 발신 SAML 인증 요청에 서명합니다. ADFS가 들어오는 SAML 요청의 유효성을 검사하므로 ADFS 통합의 경우를 제외하고는 인증서(예: SAML 서명 인증서)를 업로드할 필요가 없습니다. 참고로 마이크로소프트는 최신 버전의 ADFS에서 Microsoft Entra ID로 마이그레이션할 것을 권장합니다. 자세한 내용은 ADFS 개요를 참조하십시오.

일반적으로 SSO 공급자는 하나의 엔터프라이즈에 대해 설정됩니다. SAML 2.0을 사용하여 다중 테넌트 구성(여러 엔터프라이즈가 있는 SSO 공급자)을 설정하는 경우, 관리자는 com.onshape.saml2.sp.<domain prefix>를 Onshape 엔터티 ID로 사용하고 Company 도메인 접두어와 함께 요소 ID 사용 상자를 선택해야 합니다. 아래의 "Onshape에서 SSO 공급자 구성" 섹션을 참조하세요.

SSO 계정에 Onshape를 추가하십시오.

각 ID 제공업체(IdP)는 자체적인 설정 절차를 갖습니다. 따라야 할 정확한 절차에 대해서는 해당 ID 제공업체의 SSO 설정 지침을 참조하십시오. 이 섹션의 지침은 일반적인 가이드라인으로만 사용됩니다.

Onshape는 SAML HTTP-POST 바인딩만을 지원합니다.

Onshape는 SAML 구성을 메타데이터 XML 파일로 표현하는 방식을 제공하지 않습니다.

ID 제공업체 콘솔에서 다음의 구성을 사용해 새로운 신뢰 관계(“신뢰 당사자”라고 함)를 생성합니다.

-

Assertion consumer service (ACS) URL: https://cad.onshape.com/identity/saml2/sso. If integrating with a Government Enterprise, use https://cad.usgov.onshape.com/identity/saml2/sso instead.

-

요소 ID: com.onshape.saml2.sp.

-

어설션 주체의 NameId 값. SAML 어설션에 해당하는 사용자의 이메일 주소입니다.

-

Onshape에서 필요로 하는 3개의 SAML 어설션 특성(“클레임”이라고 함):

-

firstName - 어설션 주체의 이름

-

lastName - 어설션 주체의 성.

-

companyName - 어설션 주체의 Company. 대부분의 경우, Company 이름은 엔터프라이즈의 도메인 접두어와 동일합니다. 예를 들어, Onshape 엔터프라이즈 이름이 fishbowl.onshape.com일 경우, 이 필드에 fishbowl을 입력합니다.

-

-

SAML IdP 메타데이터 XML 파일을 찾아서 클립보드에 복사합니다. 프로세스에서 나중에 이 정보가 필요합니다.

-

Onshape SSO 액세스를 제공하려는 모든 사용자에게 새로운 신뢰 관계를 지정합니다.

Onshape에서 SSO 제공업체 구성

Onshape가 ID 제공업체에서 구성되고 ID 제공업체의 메타데이터 파일(Onshape에서는 구성 파일이라고 함)을 다운로드하면 Onshape에서 SSO 제공업체를 구성할 수 있습니다.

아래 예제 이미지는 구성 중인 일반 ID 제공업체를 보여 주지만 단계는 모든 ID 제공업체에 대해 동일합니다.

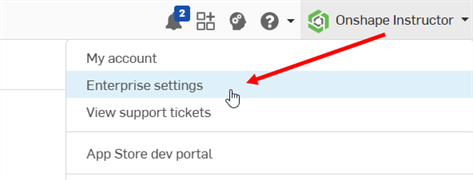

- 특수 도메인 이름을 관리자로 사용하여 Onshape 엔터프라이즈 계정에 로그인합니다. 계정에서 엔터프라이즈 설정을 선택합니다.

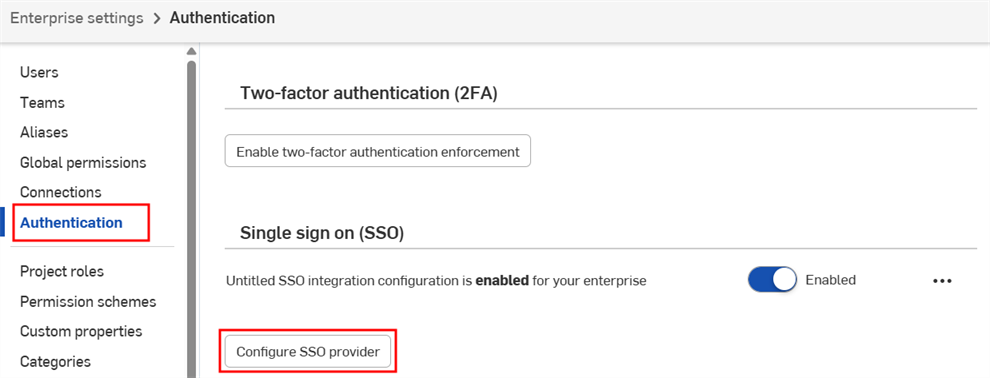

- 왼쪽 탐색 메뉴에서 승인을 선택합니다.

-

싱글 사인온(SSO) 하위 섹션에서 SSO 공급자 구성 버튼을 클릭합니다.

-

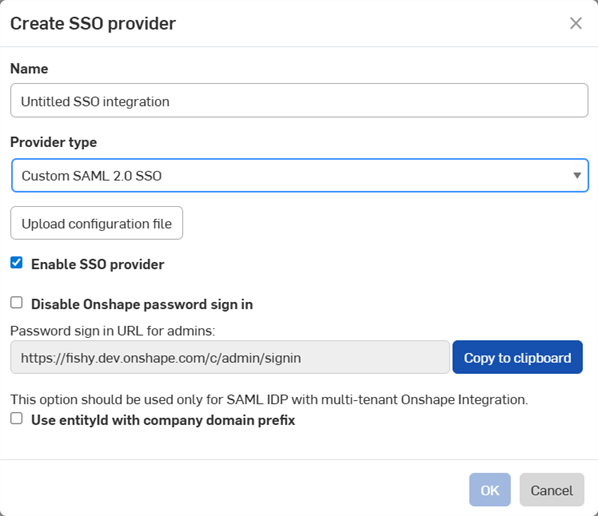

SSO 제공업체 생성 대화상자가 열립니다.

-

이름 필드에 사용자 지정 SSO와 같은 이름을 입력합니다.

-

제공업체 유형 드롭다운의 목록에서 SSO 제공업체를 선택합니다.

-

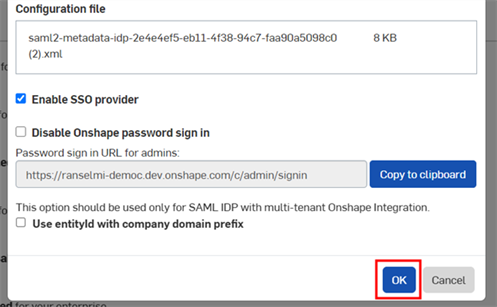

SSO 제공업체 활성화를 선택한 상태로 둡니다.

-

지금은 Onshape 비밀번호 로그인 비활성화가 선택되지 않은 상태로 둡니다.

-

다중 테넌트 설정(여러 엔터프라이즈가 있는 SSO 공급자)이 있는 경우 Company 도메인 접두사가 있는 엔터티 ID 사용을 선택합니다.

-

구성 파일 업로드 버튼을 클릭합니다.

Onshape 비밀번호 로그인 비활성화를 선택하면 본인과 사용자의 일반적인 Onshape 비밀번호 로그인이 비활성화됩니다. Onshape URL에는 SSO 제공업체 로그인 프롬프트만 표시됩니다. 이 옵션을 선택하기 전에 Onshape에 관리자 권한으로 직접 로그인할 수 있는지 확인합니다. 나중에 SSO 제공업체를 통한 로그인이 정상적으로 작동하는지 확인한 후 다시 여기로 돌아와 활성화할 수 있습니다.

SSO를 통해 Onshape 로그인을 실시하도록 선택하면 사용자가 cad.onshape.com과 같이 엔터프라이즈 이외의 도메인에서 직접 로그인할 수 없게 됩니다.

일반적으로 SSO 공급자는 하나의 엔터프라이즈에 대해 설정됩니다. SAML 2.0을 사용하여 다중 테넌트 구성(여러 엔터프라이즈가 있는 SSO 공급자)을 설정하는 경우, 관리자는 com.onshape.saml2.sp.<domain prefix>를 Onshape 엔터티 ID로 사용하고 Company 도메인 접두어와 함께 요소 ID 사용 상자를 선택해야 합니다.

-

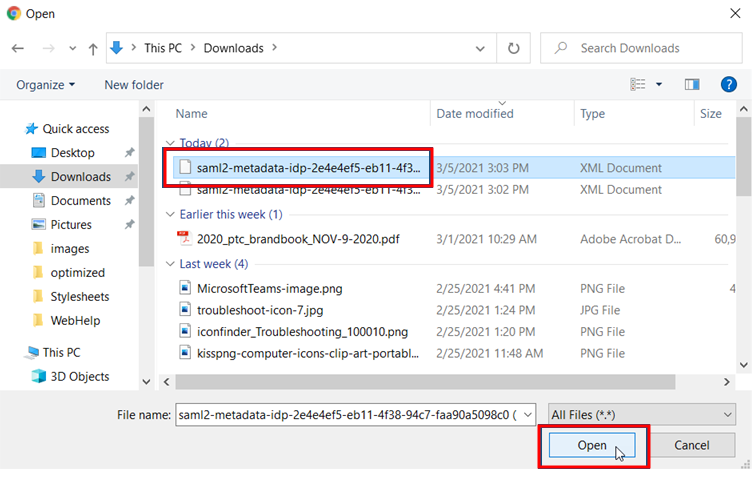

-

이전에 다운로드한 메타데이터 구성 파일을 찾아 선택하고 열기를 클릭합니다.

-

확인을 클릭합니다.

-

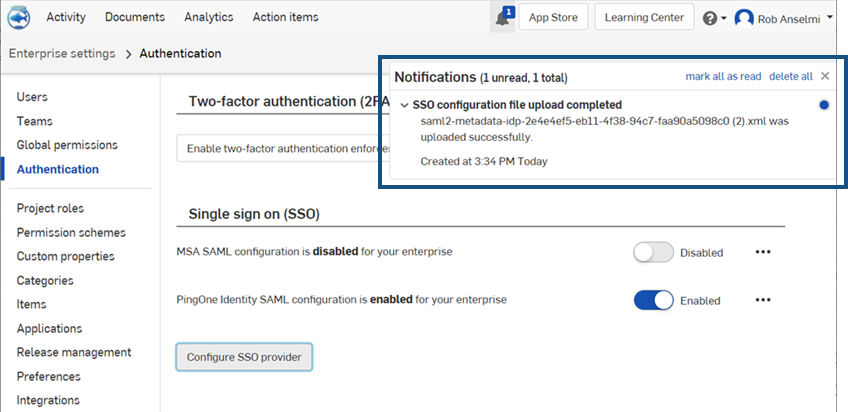

파일이 업로드됩니다. 업로드가 완료되면 알림이 나타납니다.

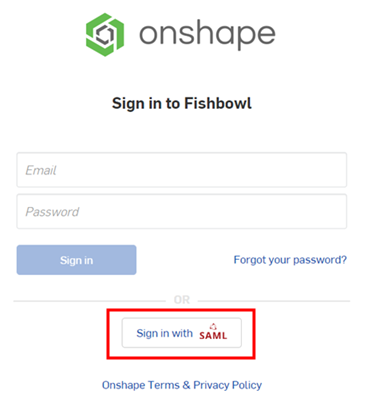

- Onshape 및 SSO 제공업체 계정 모두에서 로그아웃합니다. 두 계정을 모두 새로 고침합니다. Onshape 로그인 페이지에 다시 접속하면 페이지 하단에 SSO 제공업체용 로그인 링크가 새로 표시됩니다.

Onshape에 로그인하려면 사용자가 Onshape 애플리케이션을 사용할 수 있도록 관리자가 사용자를 (SSO 계정에서) 프로비저닝해야 합니다.