與 OneLogin 的整合

![]()

![]()

![]()

在開始整合的過程之前,您必須先要求且經核准使用或試用 Onshape Enterprise 帳戶,並且有 Onshape Enterprise 網域名稱。

Enterprise 網域名稱的範例會像是:MyCompanyName.onshape.com。

請注意,您一次僅能使用一個 SSO 提供者。

如果沒有為您組織自訂的參數值,這個組態設定的過程可能會失敗。請使用您自訂的 SSO 識別提供者 (例如:Okta、PingOne、或 ClassLink) 儀表板來將 Onshape 加入為應用程式,並記下給您組織的特定值。您在下列的步驟中將會需要這些值。

Onshape 會簽署所有傳出的 SAML 憑證要求。您不需要上傳任何的憑證 (例如,SAML 簽署憑證)。ADFS 的整合會是例外的情況,因為 ADFS 會驗證連入的 SAML 要求。請注意,Microsoft 同時建議從 ADFS 的最新版本移轉到 Microsoft Entra ID。詳細資訊請參考 ADFS 概要。

通常是為一個 Enterprise 設定一個 SSO 提供者。如果使用 SAML 2.0 來設定多租戶的組態 (有多個 Enterprise 的 SSO 提供者),則管理員必須使用 com.onshape.saml2.sp.<網域前置碼>來做為 Onshape Entity ID,並核取 使用有公司網域前置碼的 entityId方塊。請見下方「在 Onshape 中設定 SSO 提供者」的部分。

OneLogin SSO 中的 Onshape 設定

登入至 OneLogin 系統管理面板中來設定與 Onshape 的新 App 連線程式。前往 <yourdomain>.onelogin.com/admin。

加入新的應用程式

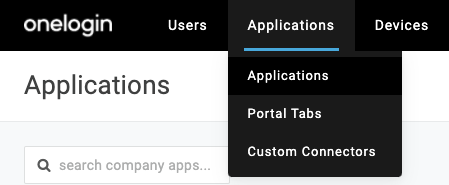

- 從上方的導覽列中選擇 [Applications]。

- 選擇 [Applications]。

- 按一下右上角的 [Add App]。

- 搜尋「SAML」。

-

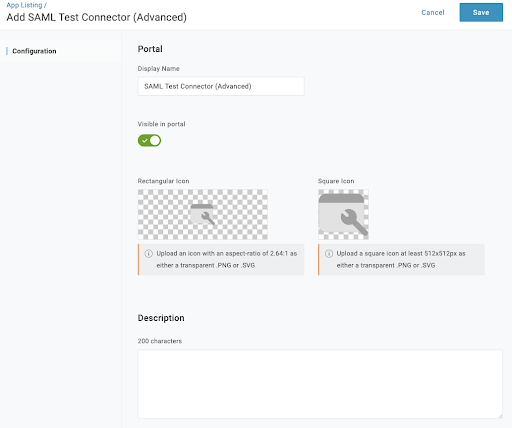

選擇 [SAML Test Connector (Advanced)]。

- 將「Display Name」設定為 "Onshape",然後使用適當的圖示。

- 按一下 儲存。

組態

在儲存了應用程式之後,會出現更多選項可讓您修改。接下來的部分將設定對整合重要的應用程式詳細資料。您可以在「Test connector 設定」頁面中找到各部分的詳細說明。

- RelayState:請保留空白

- Audience (EntityID): com.onshape.saml2.sp

- Recipient: https://cad.onshape.com/identity/saml2/sso

- ACS (Consumer) URL Validator*: https://cad.onshape.com/identity/saml2/sso$

- ACS (Consumer) URL*: https://cad.onshape.com/identity/saml2/sso

- Single Logout URL: https://<自訂的 onshape 網域>.onshape.com

- Login URL: https://<自訂的 onshape 網域>.onshape.com

- SAML not valid before:3 (預設值)

- SAML no valid on or after:3 (預設值)

- SAML initiator:OneLogin (如果您要入口網站頁面直接登入)

- SAML nameID format: Email

- SAML issuer type: Specific

- SAML signature element: Assertion

- Encrypt assertion: (未核取)

- SAML encryption method:TRIPLEDES-CBC (預設)

- Sign SLO Response: (未核取)

- SAML sessionNotOnOrAfter:1440 (預設)

- Generate Attribute Value tag for empty values:(已核取)

- Sign SLO Requestl:(未核取)

參數

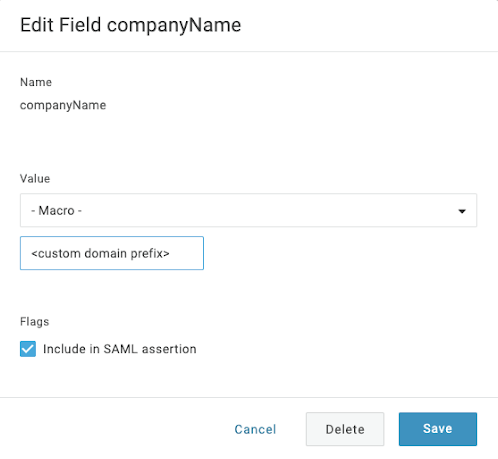

對這些參數的設定應使得在 SSO 信號交換的過程中,可以將適當的訊息傳遞給 Onshape。這些參數值如下:

- NameID value:Email (預設值)

-

companyName: Macro (在欄位中輸入自訂的網域名稱)。例如,在像是 "company.onshape.com" 的網域中,僅需在這個欄位中輸入 "company"

- firstName: Map to First Name 與 include in SAML assertion

- lastName: Map to Last Name 與 include in SAML assertion

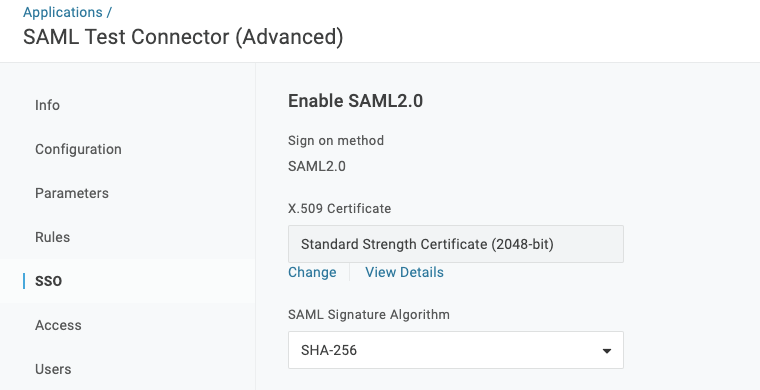

SSO

此處您只需設定「SAML Signature Algorithm」選項。

下載 SAML 中繼資料

現在已完成對 OneLogin 的設定與儲存,請在右上角的「More Actions」功能表下拉清單中選擇 [SAML Metadata],這樣會將一個 XML 檔案下載至您的機器中。將會在 Onshape Enterprise 驗證設定的 OneLogin 設定過程中使用這個檔案。

在 Onshape 中設定 SSO 提供者

一旦在識別提供者中設定了 Onshape,且您也下載了識別提供者的中繼資料檔案 (在 Onshape 中稱為組態設定檔案) ,就可以在 Onshape 中設定 SSO 提供者。

下方的影像範例顯示對一個通用識別提供者的設定, 但這些步驟對所有的識別提供者都是一樣的。

- 以管理員的身分使用您特定的網域名稱登入至 Onshape Enterprise 帳戶。從您的帳戶中選擇 Enterprise 設定:

![前往至我的帳戶功能表,然後按一下 [Enterprise 設定]](Resources/Images/SSO/azure-sso-025-02-01.png)

- Select Authentication from the left navigation menu.

-

在 單一登入 (SSO) 的分區中,按一下設定 SSO 提供者按鈕:

![按一下「單一登入 (SSO)」設定之下的 [設定 SSO 提供者]](Resources/Images/SSO/azure-sso-027-02.png)

-

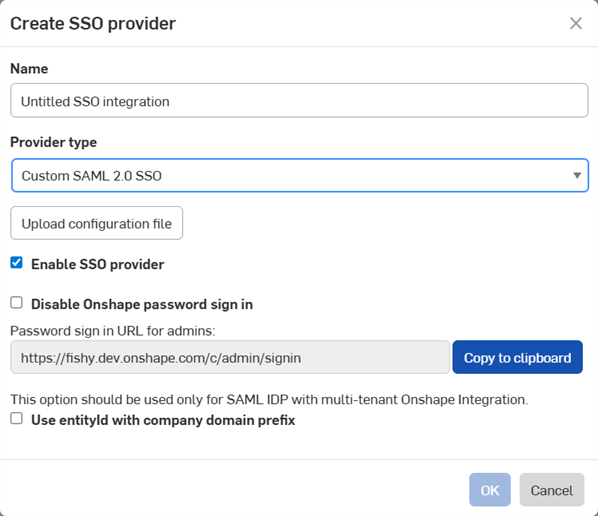

建立 SSO 提供者對話方塊開啟:

-

在名稱欄位中輸入像是 Custom SSO 之類的名稱。

-

在提供者類型下拉清單中選擇您的 SSO 提供者。

-

將啟用 SSO 提供者保留為核取。

-

目前先將停用 Onshape 密碼登入保留為不核取。

-

如果您有多租戶的設定 (有多個 Enterprise 的 SSO 提供者),請核取使用有公司網域前置碼的 entityId。

-

按一下上傳組態檔案按鈕:

停用 Onshape 密碼登入會為您與您的使用者停用一般的 Onshape 密碼登入。僅會為 Onshape URL 顯示 SSO 提供者的登入提示。在核取這個選項ˊ之前,請確定您自己可以登入至 Onshape (以管理員的身份)。在確認可透過您的 SSO 提供者正常登入之後,您可以於稍後回到此處並再次啟用這個選項。

選擇強制經單一登入 (SSO) 來登入 Onshape 同時會導致使用者無法直接登入至非 Enterprise 網域中,例如 cad.onshape.com。

通常是為一個 Enterprise 設定一個 SSO 提供者。如果使用 SAML 2.0 來設定多租戶的組態 (有多個 Enterprise 的 SSO 提供者),則管理員必須使用 com.onshape.saml2.sp.<網域前置碼> 來做為 Onshape Entity ID,並核取 使用有公司網域前置碼的 entityId 方塊。

-

-

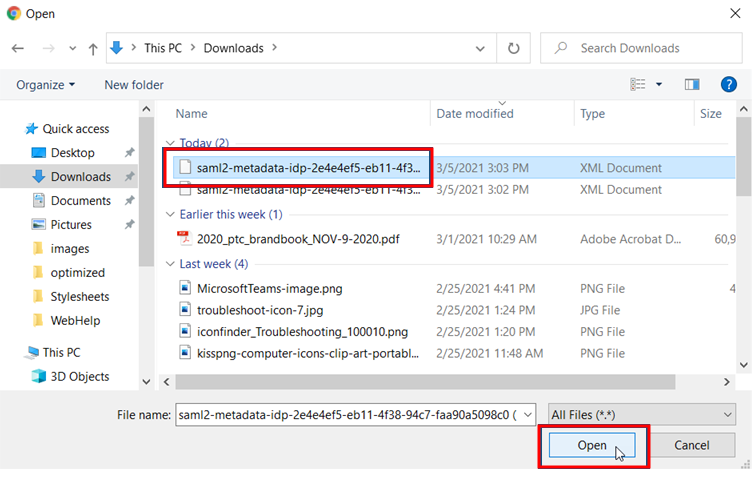

找出並選擇您先前下載的中繼資料組態檔案,然後按一下開啟:

-

按一下確定:

![按一下 [確定] 來完成建立 SSO 提供者](Resources/Images/SSO/custom-sso-03-02.png)

-

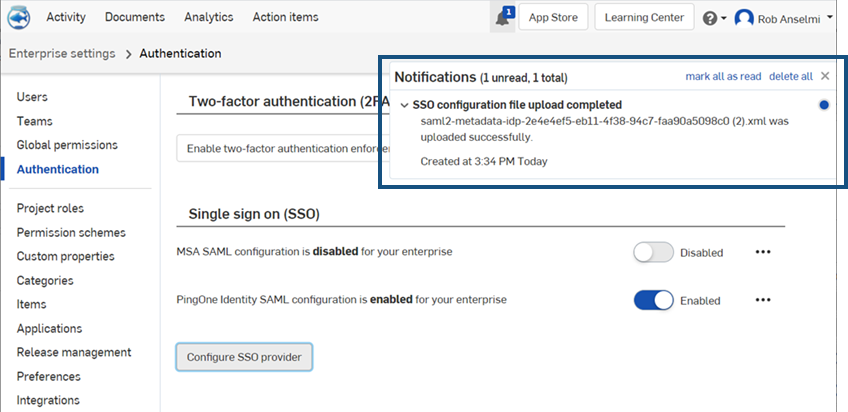

檔案隨即上傳。上傳完成時會有通知出現:

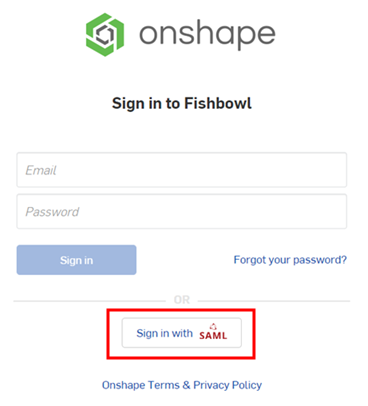

- 同時登出您的 Onshape 與 SSO 提供者的帳戶,並請確定強制重新整理這兩個帳戶。當您再次抵達 Onshape 登入頁面時,會在底部有您 SSO 提供者的新登入連結。

若要登入至 Onshape 中,管理員必須佈建使用者 (在其單一登入帳戶中) 才能使用 Onshape 應用程式。