与微软 Entra ID(前身为 Azure AD)集成

![]()

![]()

![]()

在开始整合过程之前,您必须已经申请并核准了 Onshape Enterprise 帐户或试用版,并且拥有 Onshape Enterprise 域名。

Enterprise 域名的一个例子可能是:MyCompanyName.onshape.com。

请注意,您一次只能使用一个 SSO 提供程序。

如果没有为您的组织自定义参数值,此配置过程可能会失败。使用您的自定义 SSO 身份提供商(例如:Okta、PingOne 或 ClassLink)仪表板将 Onshape 添加为应用程序,并记录特定于您的组织的值。以下过程需要这些值。

Onshape 签署所有发出的 SAML 认证申请。您无需上传任何证书(例如,SAML 签名证书),ADFS 集成除外,因为 ADFS 会验证传入的 SAML 请求。请注意,Microsoft 还建议从最新版本的 ADFS 迁移到微软 Entra ID。有关更多信息,请参阅 ADFS 概述。

通常,SSO 提供商为单一企业进行配置。若需采用多租户配置(即一个 SSO 服务商对应多个企业)并使用 SAML 2.0 协议时,管理员必须使用 com.onshape.saml2.sp.<域前缀> 作为 OnShape 图元 ID,同时选中“使用带有公司域名前缀的 entityId”方框。具体操作请参阅下文“在 Onshape 中配置 SSO 提供商”部分。

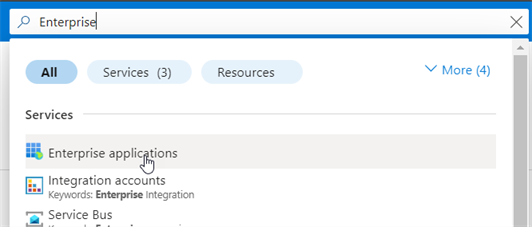

将 Onshape 添加到您的 Entra ID(前身为 Azure AD)单点登录帐户

若要为公司启用单点登录,必须先将 Onshape 应用程序添加到您的 Entra ID(前身为 Azure AD)单点登录帐户:

- 登录 Microsoft Entra ID(前身为 Azure AD)门户。您将被带到主页。

- 在搜索栏中,输入企业应用程序,然后选择企业应用程序。

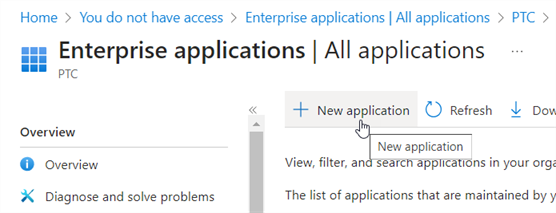

- 在“所有应用程序”页面顶部,单击新建应用程序。

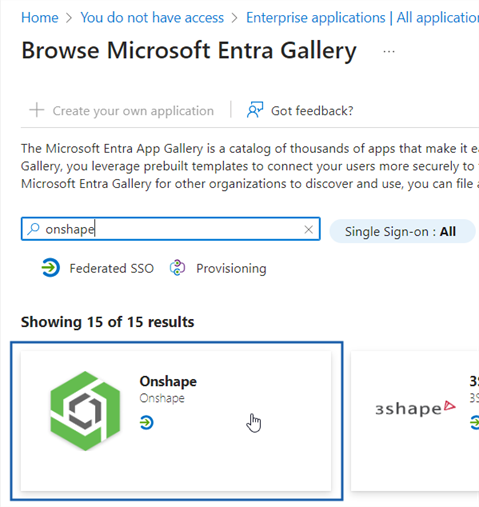

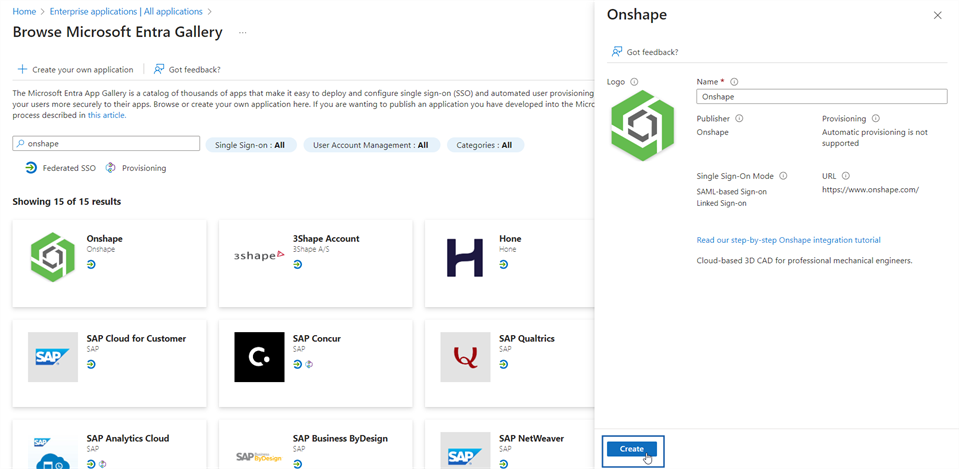

- 在“浏览 Microsoft Entra Gallery”页面上,在“搜索应用程序输入框中搜索 Onshape。然后单击 OnShape 按钮。

-

Onshape 应用程序窗格将在右侧打开。单击该窗格底部的创建按钮。

Microsoft Entra 为您创建了新的应用程序。请注意,这可能需要几秒钟才能完成设置。

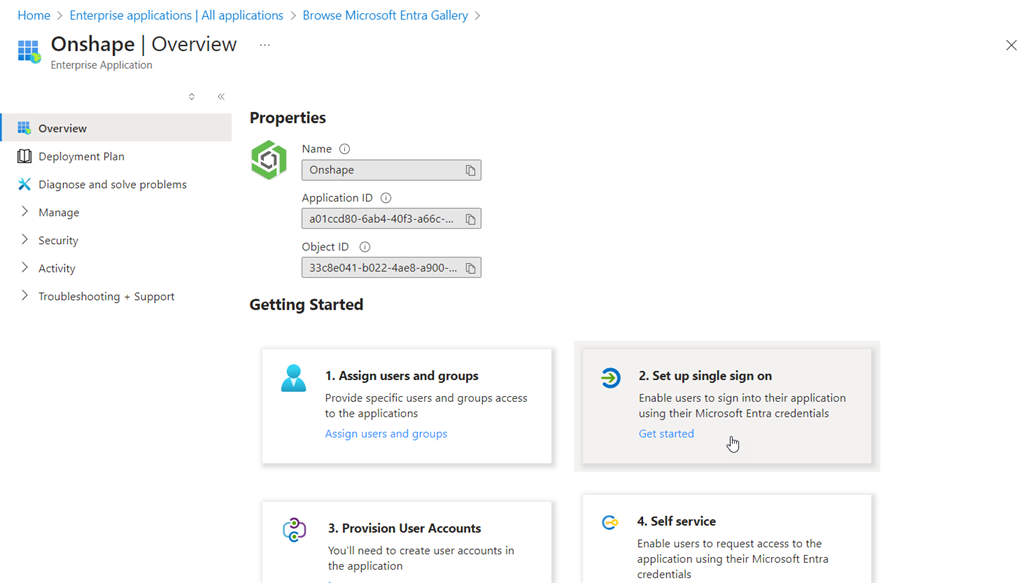

- 创建应用程序后,单击2. 设置单点登录按钮。

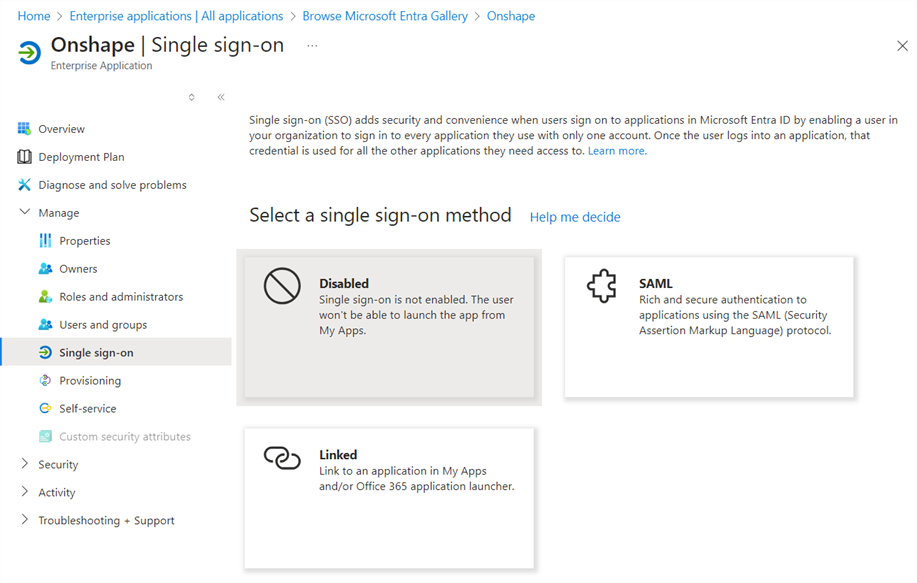

- 由于 Onshape 仅支持 SAML 身份验证,因此单击 SAML 复选框。

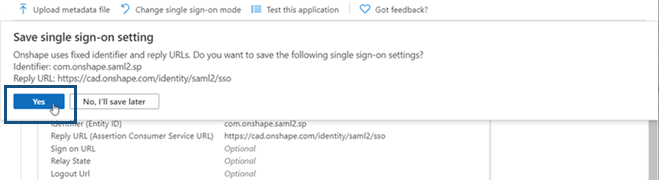

如果打开“保持单点登录设置”,请单击是。

基于 SAML 的单点登录页面将会打开。

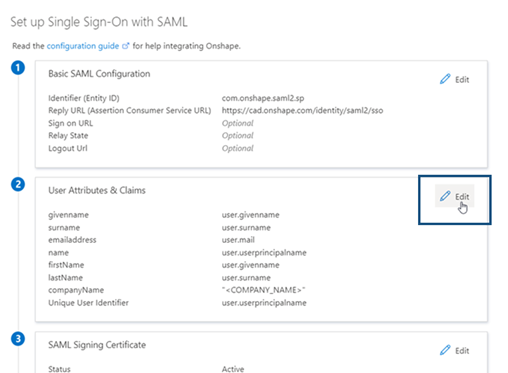

SAML 配置

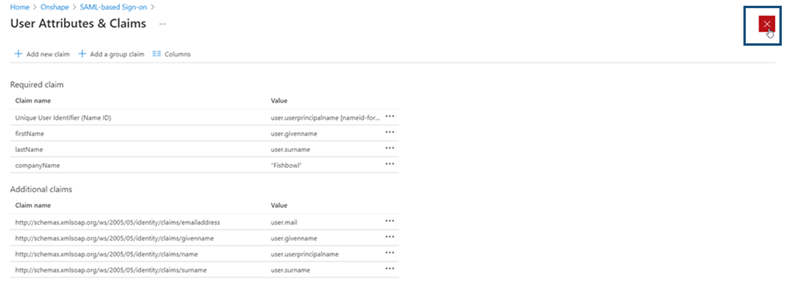

- 在“用户属性和申请”子部分中,单击对话框右上角的编辑。

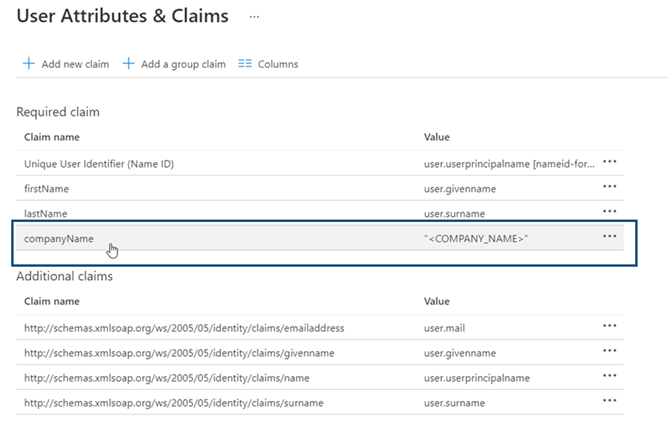

- 在打开的“用户属性和申请”页面中,双击 companyName 申请。

-

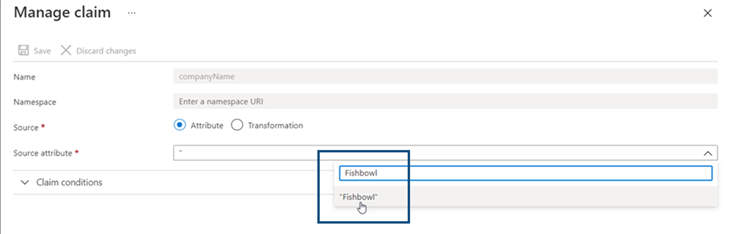

在源属性输入框中输入域名前缀。例如,如果您的 Onshape Enterprise 名称前缀为 Fishbowl.onshape.com,则在输入框中输入 Fishbowl。输入后,您需要另外单击该输入框下方的条目(如下图中的光标所示)。

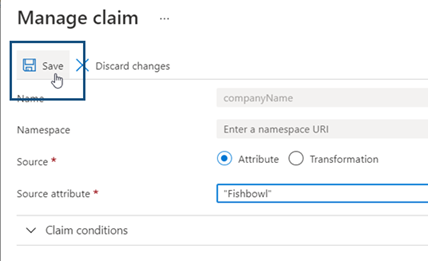

- 单击保存。

- 单击右上角的 X 以关闭该页面。

-

如果系统询问是否测试单点登录,请选择不,稍后测试。

-

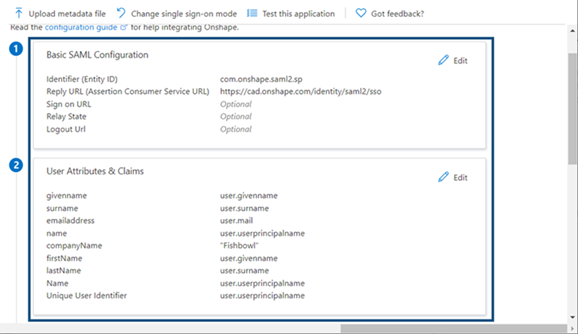

基于 SAML 的单点登录页面会再次显示。您的页面应与下图类似。

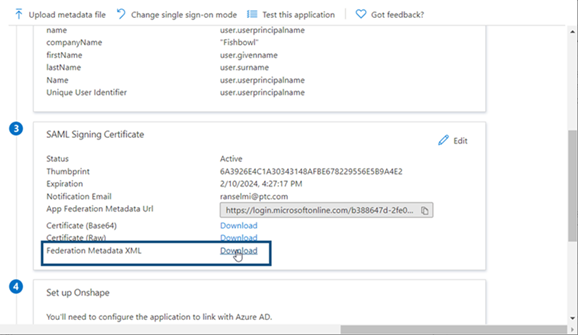

- 将页面向下滚动到子部分 3 SAML 注册证书。在此子部分底部,单击“联合元数据 XML”下载链接。此 XML 文件稍后会在单点登录配置过程中使用。

-

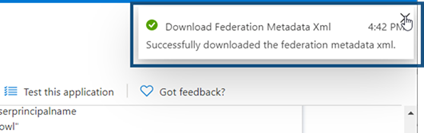

在成功下载此文件后,右上角会显示相应消息。单击 X 以关闭该消息。

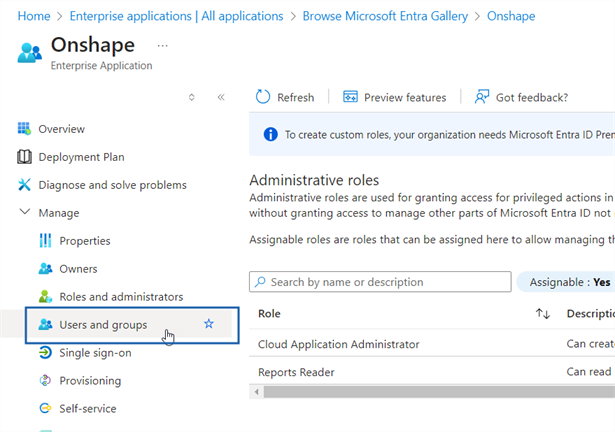

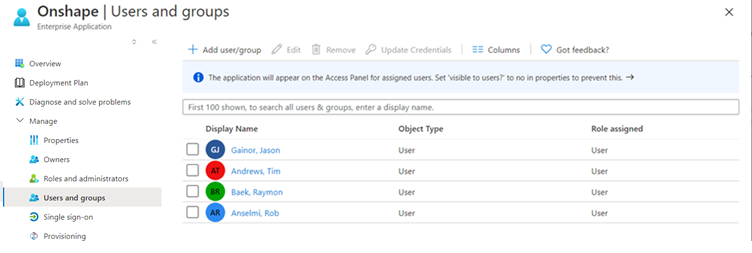

设置用户和组

- 在左侧导航窗格中,选择用户和组。

-

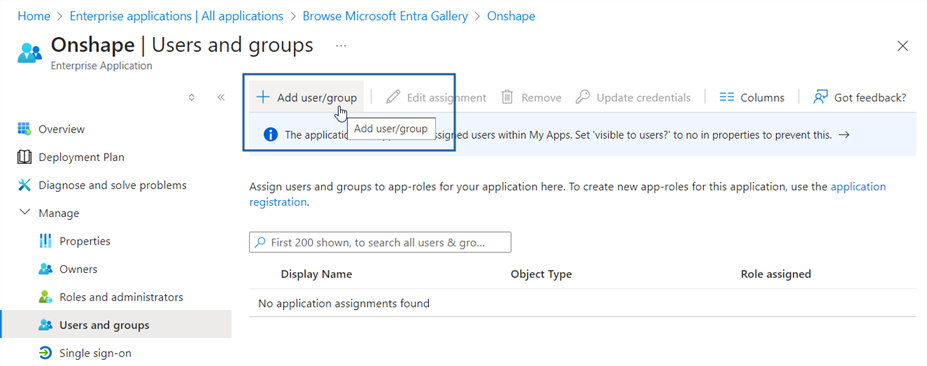

“用户和组”页面将会显示。单击添加用户/组。

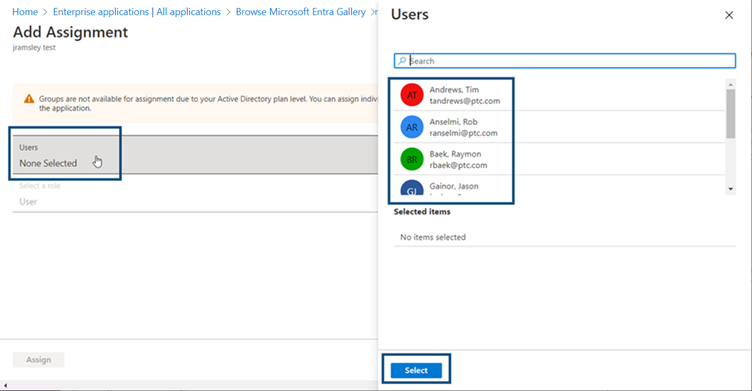

- “添加分配”页面将会打开。在左侧,单击用户 - 未选择。

“用户”窗格将在右侧打开。进行搜索,然后选择要邀请的用户。每位用户都会移至下面的选定的项目窗格子部分。在此窗格中列出所有选定成员后,单击选择按钮。

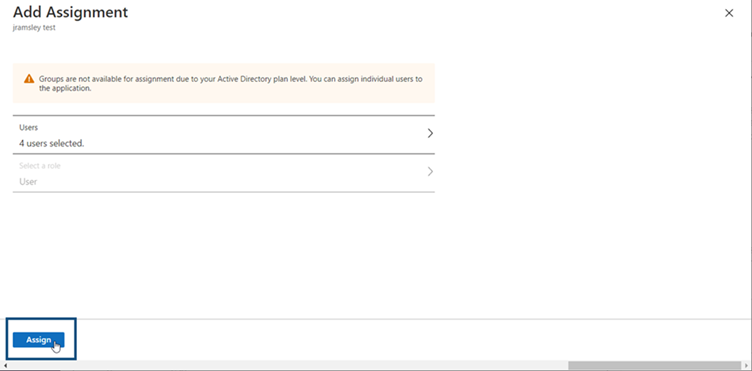

- 单击分配。

- “用户和组”页面将显示新用户。

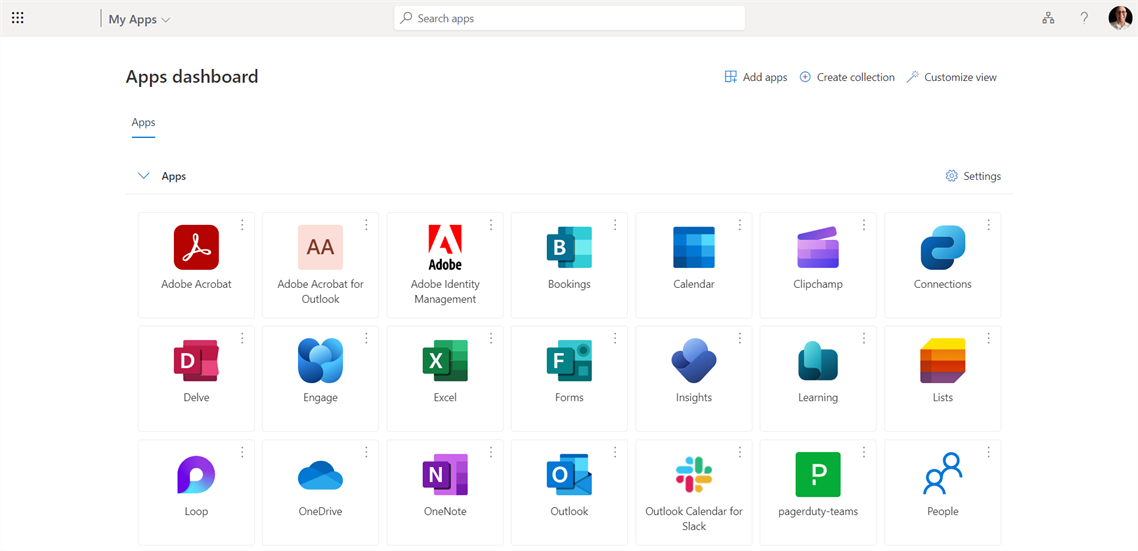

此时,您可以离开 Microsoft Entra 门户,打开您的 Microsoft Active Directory 应用程序控制面板。

在 OnShape 中配置 SSO提供程序

在身份提供程序中配置了 Onshape 并下载了身份提供程序的元数据文件(在 Onshape 中称为配置文件)后,即可在 Onshape 中配置 SSO提供程序。

下面的示例图像显示了正在配置的通用身份提供程序,但所有身份提供程序的步骤都相同。

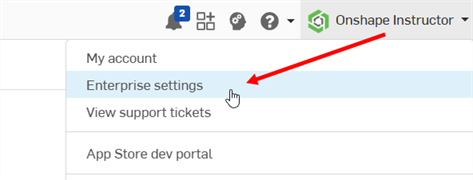

- 以管理员身份使用专门的域名登录您的 Onshape Enterprise 帐户。从帐户中选择“Enterprise 设置”:

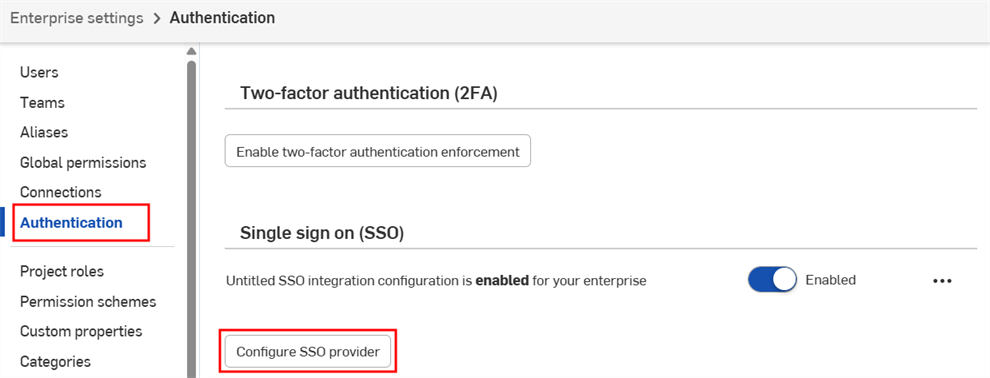

- 从左侧导航菜单中选择“身份验证”。

-

在单点登录 (SSO) 子部分中,单击“配置 SSO 提供程序”按钮:

-

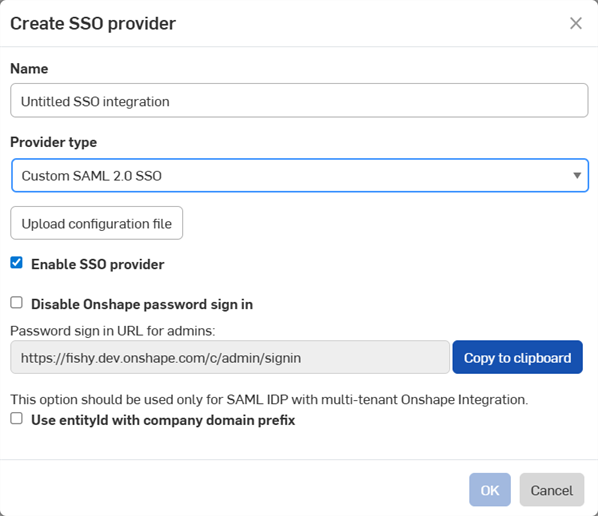

“创建 SSO 提供程序”对话框打开:

-

在“名称”输入框中,输入名称,例如“自定义 SSO”

-

在“提供程序类型”下拉列表中,从列表中选择您的 SSO 提供程序。

-

选中“启用 SSO 提供程序”。

-

暂时取消选中“禁用 Onshape 密码登录”。

-

如果您有多租户设置(具有多个企业的 SSO 提供程序),请选中使用带公司域前缀的实体 ID。

-

单击“上传配置文件”按钮:

禁用 Onshape 密码登录会禁用您和您的用户使用典型的 Onshape 密码登录。对于 Onshape URL,仅显示 SSO 提供程序登录提示。在选中此选项之前,请确保您可以自己(以管理员身份)登录 Onshape。您可以稍后返回此处,并在验证通过 SSO 提供程序登录后将其启用。

选择通过 SSO 强制登录到 Onshape 还会导致用户无法直接登录到非企业域,例如 cad.onshape.com。

通常,SSO 提供商是为一个 Enterprise 设置的。如果使用 SAML 2.0 设置多租户配置(具有多个企业的 SSO 提供商),则管理员必须使用 com.onshape.saml2.sp.<domain prefix> 作为 OnShape 实体 ID,并选中“使用带公司域前缀的 entityid”复选框。

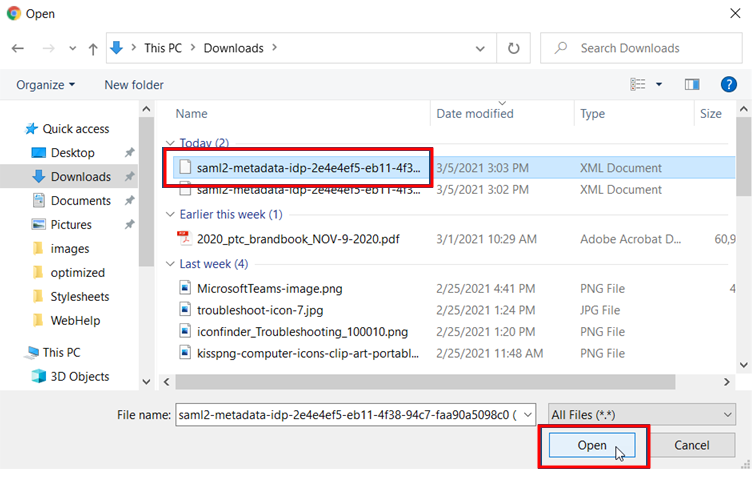

-

-

找到并选择之前下载的元数据配置文件,然后单击“打开”。

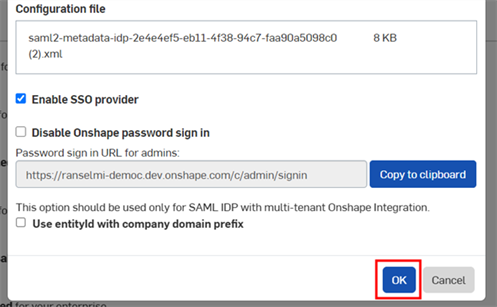

-

单击“确定”:

-

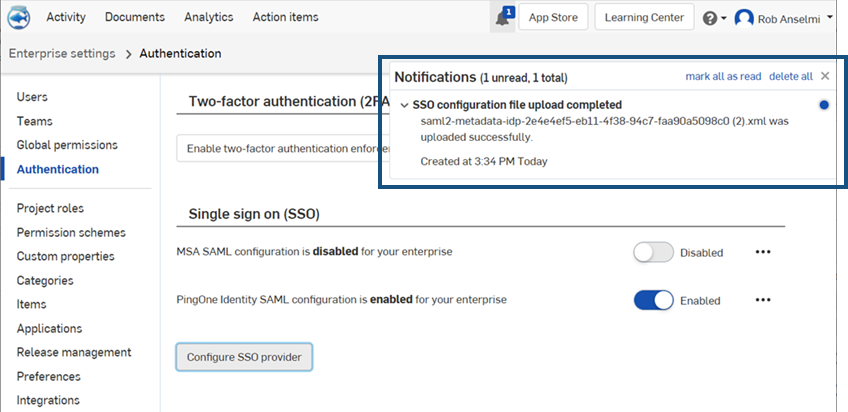

将上传该文件。上传完成后,系统会显示通知:

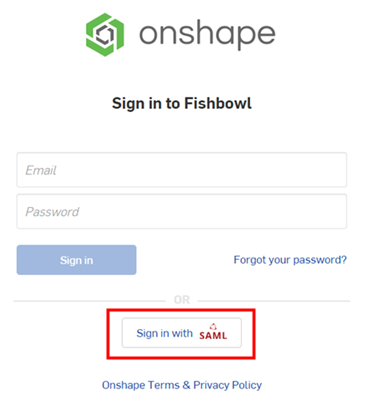

- 退出登录 Onshape 和SSO 身份提供程序帐户。请确保针对两个帐户页面执行硬刷新。再次到达 Onshape 登录页面时,该页面的底部有一个用于单点登录提供程序的新登录链接。

要登录到 Onshape,管理员必须(在其单点登录帐户中)将其用户配置为使用 Onshape 应用程序。

故障排除

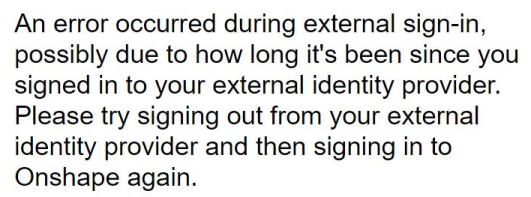

如果您看到以下错误:

关闭所有选项卡,完全退出,然后重新登录 Microsoft。

请再次登录 Onshape。

请注意,AD 管理员面板中的“测试连接”按钮将不起作用 。