Integrare con OneLogin

![]()

![]()

![]()

Prima di avviare il processo di integrazione, devi aver richiesto e ricevere l'approvazione per un account o una versione di prova Onshape Enterprise e disporre di un nome di dominio Onshape Enterprise.

Un esempio di nome di dominio Enterprise potrebbe essere: NomeMiaAzienda.onshape.com.

Tieni presente che è possibile utilizzare un solo provider SSO alla volta.

Questo processo di configurazione potrebbe non riuscire senza valori di parametro personalizzati per la tua organizzazione. Usa il tuo dashboard personalizzato del provider di identità SSO (ad esempio: Okta, PingOne o ClassLink) per aggiungere Onshape come applicazione e registrare i valori specifici per la tua organizzazione. Questi valori sono necessari per la procedura seguente.

Onshape firma tutte le richieste di certificazione SAML in uscita. Non è necessario caricare alcun certificato (ad esempio, un certificato di firma SAML), tranne nel caso dell'integrazione ADFS perché ADFS convalida le richieste SAML in arrivo. Tieni presente che Microsoft consiglia anche la migrazione dall'ultima versione di prova di ADFS a Microsoft Entra ID. Per ulteriori informazioni, consulta la panoramica di ADFS.

In genere per una singola Enterprise è impostato un solo provider SSO. Se stai impostando una configurazione multi-tenant (un provider SSO per più Enterprise) utilizzando SAML 2.0, l'amministratore dovrà utilizzare il prefisso di dominio com.onshape.saml2.sp. come ID Entità Onshape, quindi selezionare la casella Usa id entità con prefisso del dominio aziendale. Vedi la sezione Configurare il provider SSO in Onshape di seguito.

Configurazione SSO OneLogin per Onshape

Accedi al pannello di amministrazione OneLogin per configurare una nuova app di collegamento con Onshape. Vai a <yourdomain>.onelogin.com/admin

Aggiungi nuova applicazione

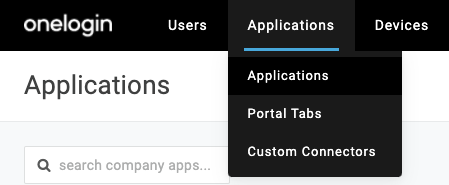

- Seleziona Applicazioni dalla barra di navigazione superiore.

- Seleziona Applicazioni.

- Fai clic su Aggiungi app nell'angolo in alto a destra.

- Cerca SAML.

-

Seleziona il connettore di prova SAML (avanzato).

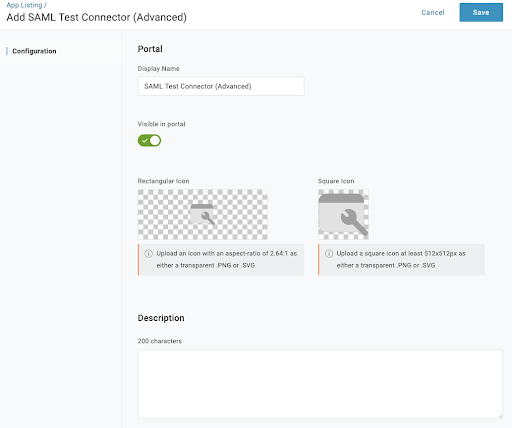

- Imposta il nome dello stato di visualizzazione come "Onshape" e usa tutte le icone pertinenti.

- Fai clic su Salva.

Configurazione

Una volta salvata l'applicazione, ci sono altre opzioni che saranno disponibili per la modifica. Questa prossima sezione configurerà importanti dettagli dell'applicazione per l'integrazione. I dettagli su ciascuna sezione sono disponibili nella pagina di configurazione del connettore di prova.

- RelayState: lascia vuoto

- Pubblico (EntityID): com.onshape.saml2.sp

- Destinatario: https://cad.onshape.com/identity/saml2/sso

- Validatore URL ACS (Consumer)*: https://cad.onshape.com/identity/saml2/sso$

- URL ACS (Consumer)*: https://cad.onshape.com/identity/saml2/sso

- URL disconnessione singola: https://<custom_onshape_domain>.onshape.com

- URL di accesso: https://<custom_onshape_domain>.onshape.com

- SAML non valido prima di: 3 (valore predefinito)

- SAML non valido a partire da: 3 (valore predefinito)

- Iniziatore SAML: OneLogin (se vuoi che la pagina del tuo portale esegua direttamente l'accesso)

- Formato SAML NameID: email

- Tipo di emittente SAML: specifico

- Elemento firma SAML: asserzione

- Crittografa asserzione: (non selezionato)

- Metodo di crittografia SAML: TRIPLEDES-CBC (predefinito)

- Firma risposta SLO: (non selezionato)

- Sessione SAML non o dopo: 1440 (impostazione predefinita)

- Genera tag Valore attributo per valori vuoti: (spuntato)

- Firma richiesta SLO: (non selezionata)

Parametri

Ciò deve essere configurato per passare le informazioni appropriate a Onshape durante l'handshaking SSO. Questi valori sono i seguenti:

- Valore NameID: email (valore predefinito)

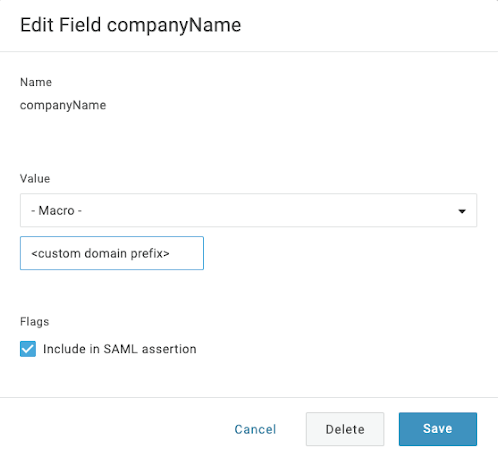

-

companyName: tipo di macro (inserisci il nome di dominio personalizzato nel campo), ad esempio, in un dominio che è "company.onshape.com" inserisci solo "company" in questo campo

- FirstName: mappa su Nome e includi nell'asserzione SAML

- lastName: associalo al cognome e includi nell'asserzione SAML

S

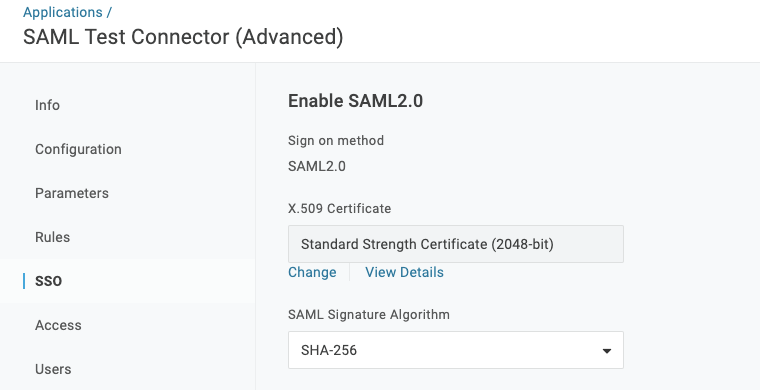

Qui dovrai impostare solo l'opzione Algoritmo firma SAML.

Scarica i metadati SAML

Ora che OneLogin è configurato e salvato, nell'angolo in alto a destra, tira verso il basso il menu Altre azioni e seleziona Metadati SAML, il quale scarica un file XML sul tuo computer locale. Questo file verrà utilizzato nella configurazione di OneLogin nelle impostazioni di autenticazione Onshape Enterprise.

Configura il provider SSO in Onshape

Una volta configurato Onshape nel provider di identità e scaricato il file di metadati del provider di identità (indicato in Onshape come file di configurazione), è possibile configurare il provider SSO in Onshape.

Le immagini di esempio seguenti mostrano un provider di identità generico in fase di configurazione, ma i passaggi sono gli stessi per tutti i provider di identità.

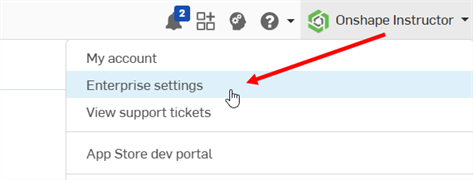

- Accedi al tuo account Onshape Enterprise, utilizzando il tuo nome di dominio specializzato, come amministratore. Seleziona Impostazioni Enterprise nel tuo account.

- Seleziona Autenticazione nel menu di navigazione a sinistra.

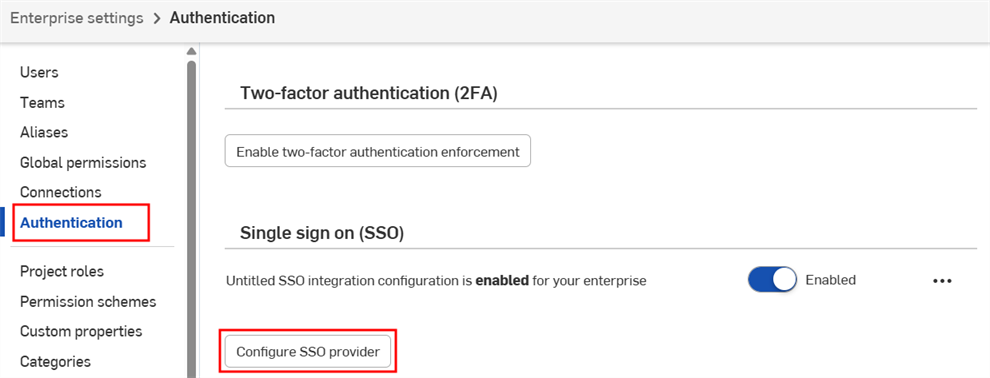

-

Nella sottosezione Single sign-on (SSO), fai clic sul pulsante Configura provider SSO.

-

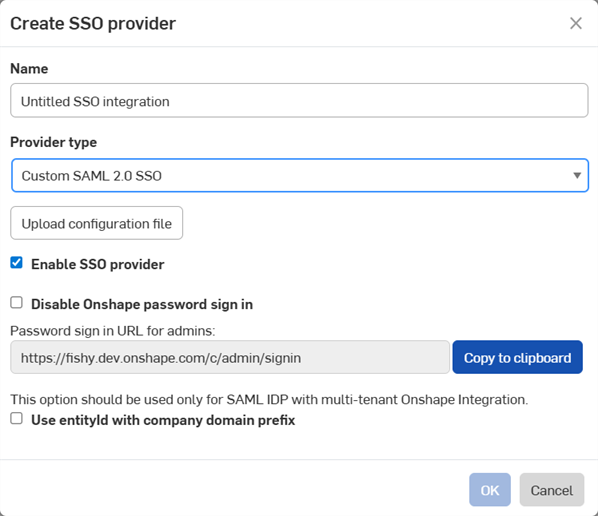

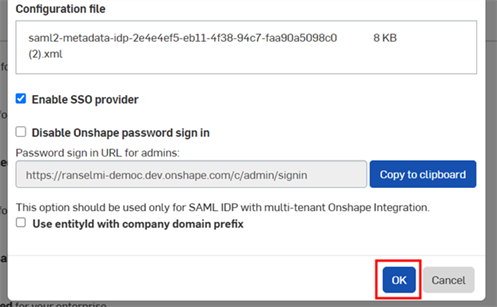

Si apre la finestra di dialogo Crea provider SSO:

-

Nel campo Nome, inserisci il nome, ad esempio SSO personalizzato

-

Nel menu a discesa Tipo di provider, seleziona il tuo provider SSO nell'elenco.

-

Lascia selezionata l'opzione Abilita provider SSO.

-

Per il momento, lascia deselezionata l'opzione Disabilita accesso con password Onshape.

-

Seleziona Usa id entità con prefisso del dominio aziendale se disponi di una configurazione multi-tenant (un provider SSO con più Enterprise).

-

Fai clic sul pulsante Carica file di configurazione:

L'opzione Disabilita accesso con password Onshape disabilita il tipico accesso con password Onshape per te e per i tuoi utenti. Per l'URL Onshape è visualizzata solo la richiesta di accesso del provider SSO. Prima di selezionare questa opzione, assicurati di poter accedere a Onshape come utente (come amministratore). Puoi tornare qui in un secondo momento e abilitare l'opzione una volta verificato il corretto funzionamento dell'accesso tramite il tuo provider SSO.

La scelta di imporre l'accesso a Onshape tramite SSO comporta inoltre che gli utenti non siano in grado di accedere direttamente a domini non aziendali, come cad.onshape.com.

In genere per una singola Enterprise è impostato un provider SSO. Se stai impostando una configurazione multi-tenant (un provider SSO con più aziende) utilizzando SAML 2.0, l'amministratore dovrà utilizzare com.onshape.saml2.sp.<domain prefix> come ID Entità Onshape, quindi selezionare la casella Usa id entità con prefisso del dominio aziendale.

-

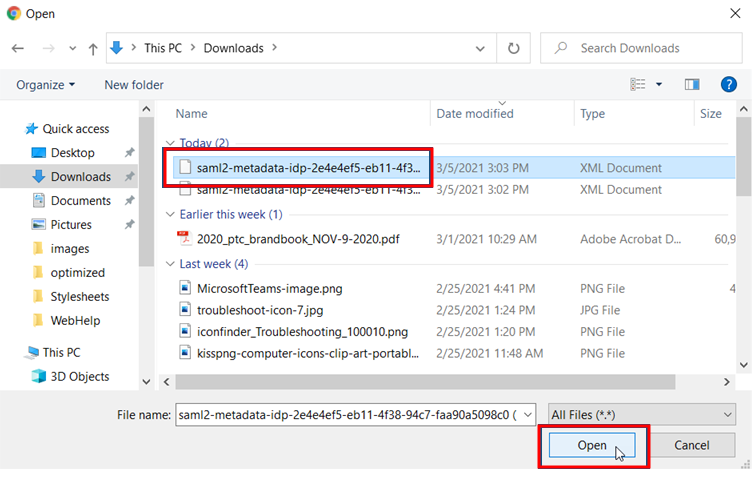

-

Individua e seleziona il file di configurazione dei metadati scaricato in precedenza e fai clic su Apri:

-

Fai clic su OK:

-

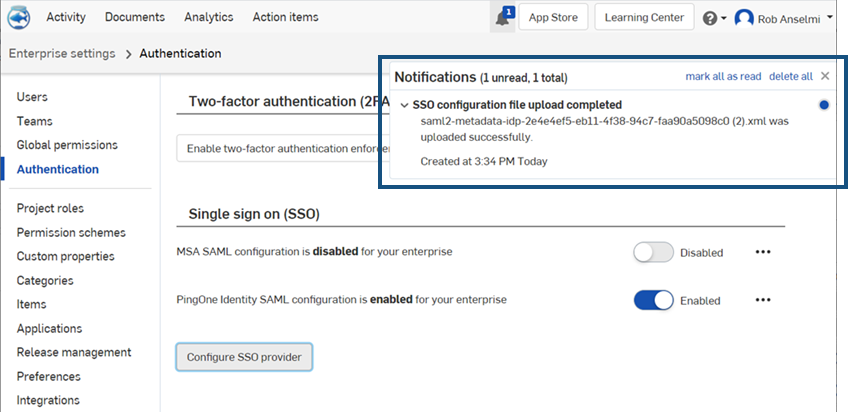

Il file è caricato. Al termine del caricamento è visualizzata una notifica:

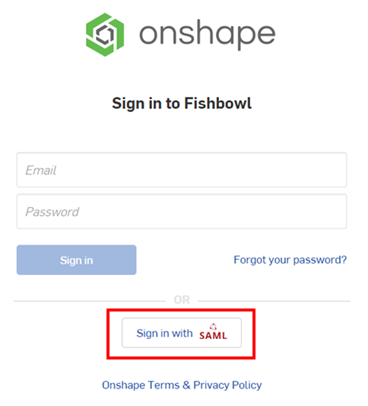

- Esci sia dal tuo account Onshape sia da quello del tuo servizio di fornitura di identità personalizzato. Assicurati di eseguire un aggiornamento definitivo di entrambi gli account. Quando si apre nuovamente la pagina di accesso di Onshape, in basso troverai un nuovo link Accedi per il tuo provider SSO.

Perché sia possibile eseguire l'accesso a Onshape, gli amministratori devono eseguire il provisoning degli utenti (nel loro account single sign-on) per l'utilizzo dell'applicazione Onshape.