Integrazione con PingOne

![]()

![]()

![]()

Prima di avviare il processo di integrazione, devi aver richiesto e ricevere l'approvazione per un account o una versione di prova Onshape Enterprise e disporre di un nome di dominio Onshape Enterprise.

Un esempio di nome di dominio Enterprise potrebbe essere: NomeMiaAzienda.onshape.com.

Tieni presente che è possibile utilizzare un solo provider SSO alla volta.

Questo processo di configurazione potrebbe non riuscire senza valori di parametro personalizzati per la tua organizzazione. Usa il tuo dashboard personalizzato del provider di identità SSO (ad esempio: Okta, PingOne o ClassLink) per aggiungere Onshape come applicazione e registrare i valori specifici per la tua organizzazione. Questi valori sono necessari per la procedura seguente.

Onshape firma tutte le richieste di certificazione SAML in uscita. Non è necessario caricare alcun certificato (ad esempio, un certificato di firma SAML), tranne nel caso dell'integrazione ADFS perché ADFS convalida le richieste SAML in arrivo. Tieni presente che Microsoft consiglia anche la migrazione dall'ultima versione di prova di ADFS a Microsoft Entra ID. Per ulteriori informazioni, consulta la panoramica di ADFS.

In genere per una singola Enterprise è impostato un solo provider SSO. Se stai impostando una configurazione multi-tenant (un provider SSO per più Enterprise) utilizzando SAML 2.0, l'amministratore dovrà utilizzare il prefisso di dominio com.onshape.saml2.sp. come ID Entità Onshape, quindi selezionare la casella Usa id entità con prefisso del dominio aziendale. Vedi la sezione Configurare il provider SSO in Onshape di seguito.

Aggiungi Onshape al tuo account Single Sign-On PingOne

Per abilitare il single sign-on per la tua azienda, devi innanzitutto aggiungere l'applicazione Onshape al tuo account single sign-on PingOne:

-

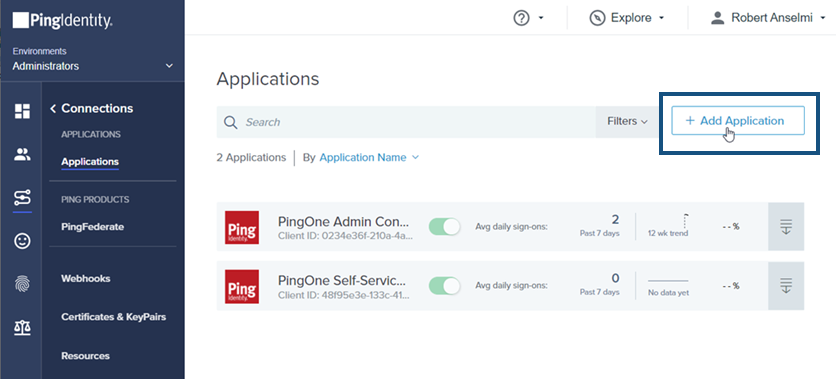

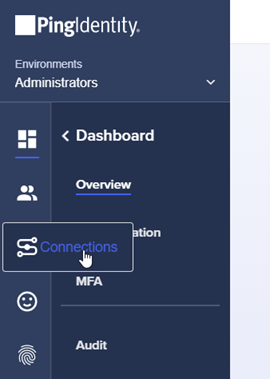

Accedi al portale PingOne come amministratore. Fai clic sull'icona Connessioni nel riquadro di navigazione a sinistra.

-

Fai clic su Aggiungi applicazione.

-

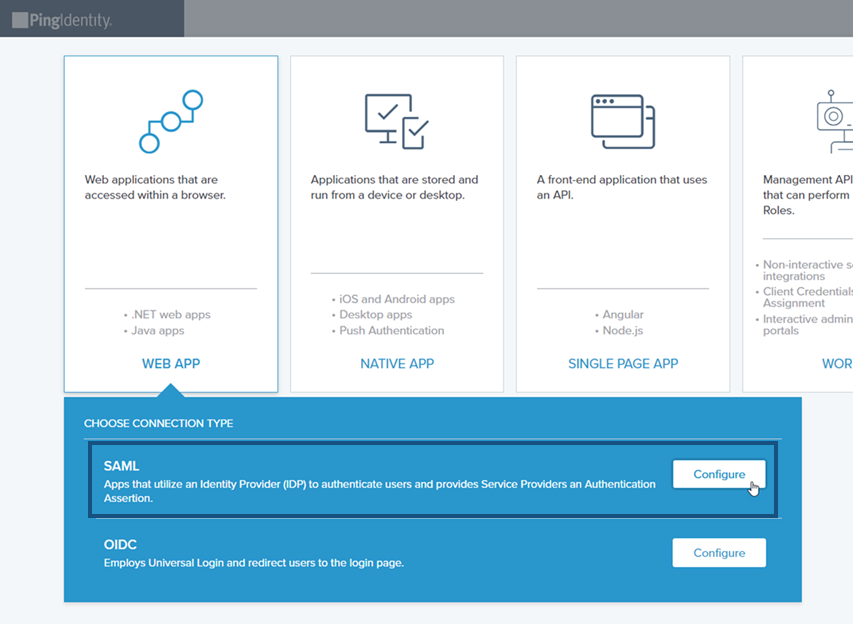

Fai clic sulla casella App Web. Quindi fai clic sul pulsante Configura a destra del tipo di connessione SAML.

-

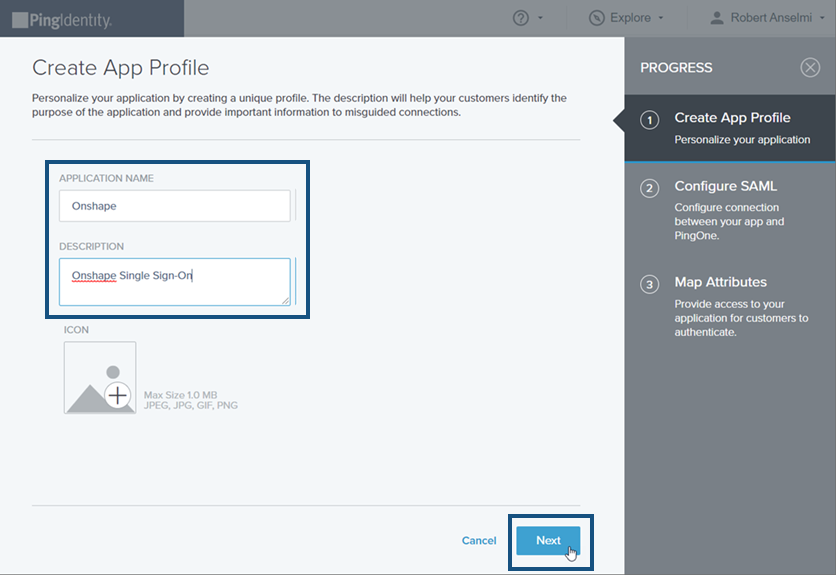

Nella scheda Crea profilo app che si apre, inserisci un nome e una descrizione dell'applicazione, quindi fai clic sul pulsante Avanti nella parte inferiore del pannello.

-

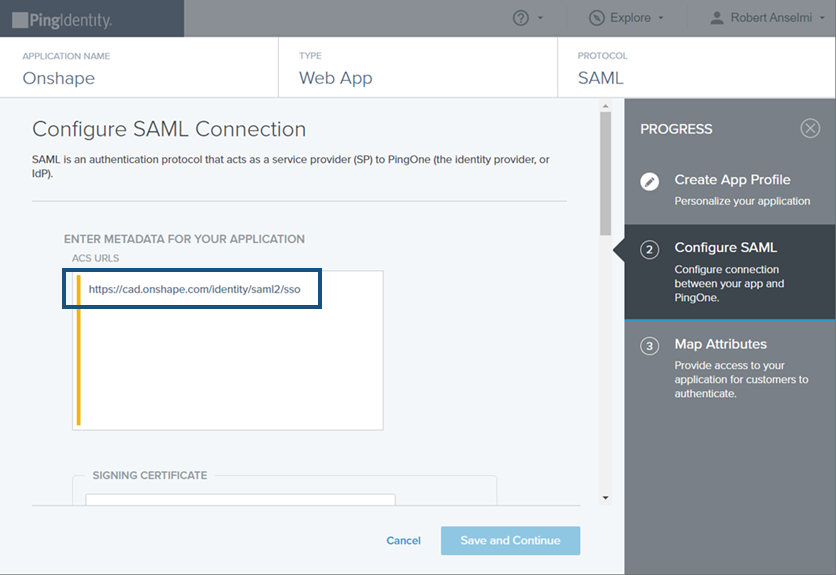

Nel Configurare SAML scheda che si apre, inserisci https://cad.onshape.com/identity/saml2/sso nell'URL ACS campo.

-

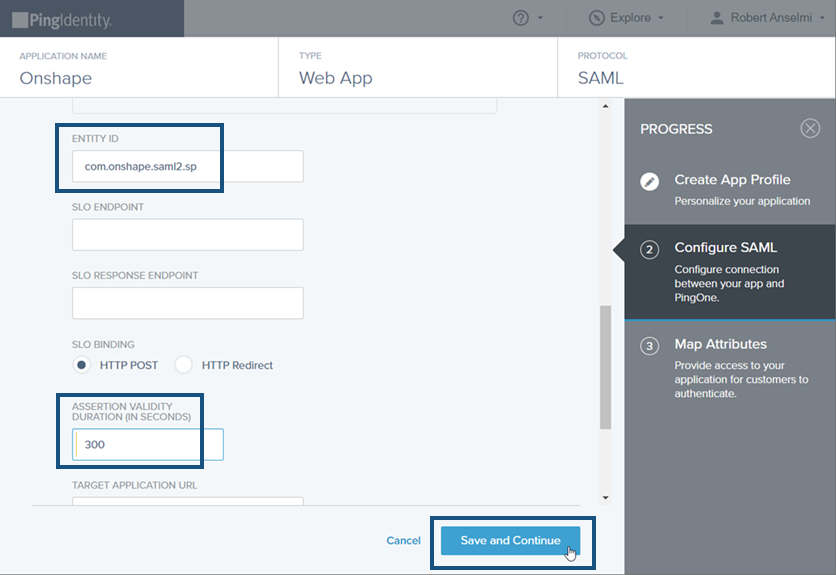

Nella stessa scheda, scorri verso il basso e inserisci com.onshape.saml2.sp Nel ID dell'entità campo e 300 Nel Durata della validità dell'asserzione in secondi campo. Quindi fai clic sul Salva e continua pulsante.

-

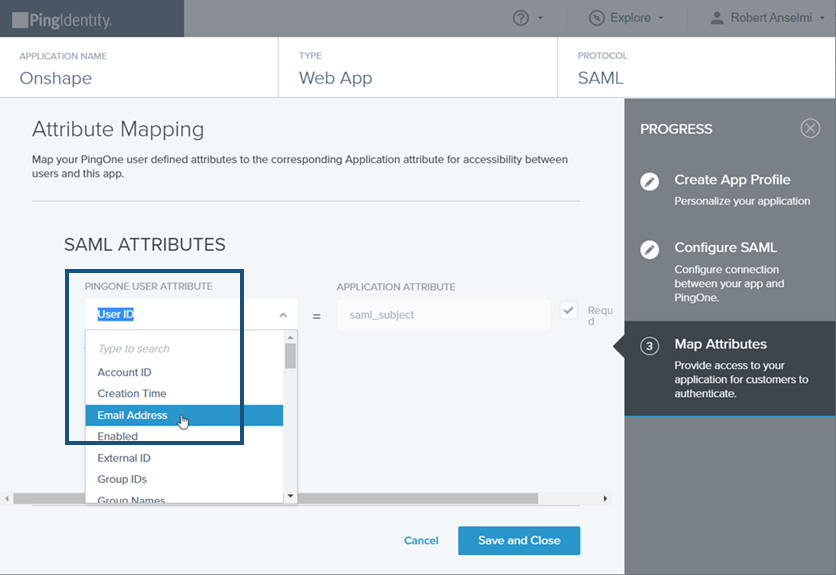

Nella scheda Attributi mappa, seleziona Indirizzo email dall'elenco a discesa Attributo utente PingOne.

-

Nella stessa scheda, crea i seguenti tre attributi SAML:

-

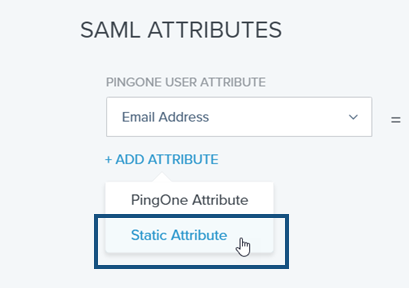

Fai clic sul collegamento Aggiungi attributo e seleziona Attributo statico dall'elenco a discesa. In questo modo viene creato il primo attributo statico. Nel campo Chiave statica, inserisci firstName e nel campo Valore statico inserisci First Name.

-

Fai di nuovo clic sul collegamento Aggiungi attributo e seleziona Attributo statico dall'elenco a discesa. In questo modo viene creato il secondo attributo statico. Nel campo Chiave statica, inserisci lastName e nel campo Valore statico inserisci Cognome.

-

Fai di nuovo clic sul collegamento Aggiungi attributo e seleziona Attributo statico dall'elenco a discesa. In questo modo viene creato il terzo attributo statico. Nel campo Chiave statica, inserisci companyName e nel campo Valore statico inserisci il prefisso del nome di dominio. Ad esempio, se il nome Onshape Enterprise è fishbowl.onshape.com, inserisci Fishbowl nel campo.

-

-

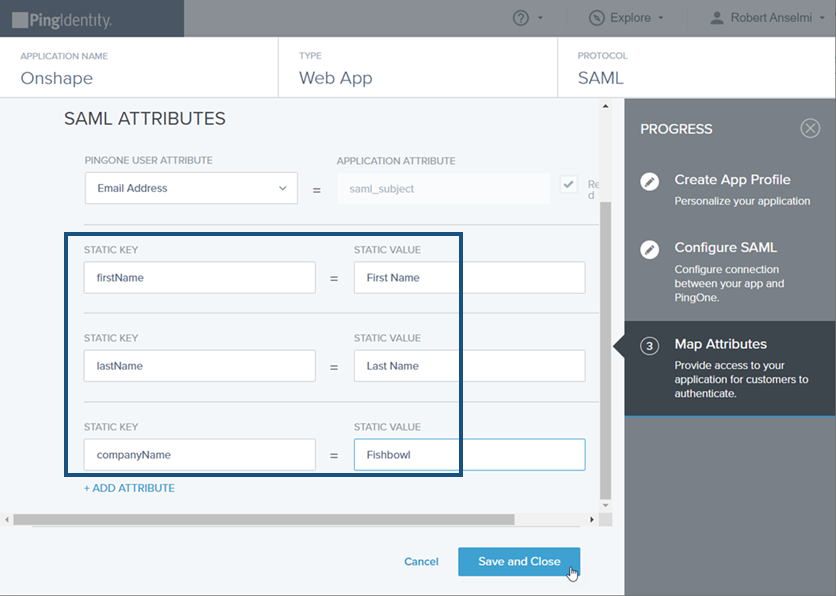

Una volta inseriti tutti e tre gli attributi SAML, dovrebbe apparire simile all'immagine qui sotto. Fai clic sul pulsante Salva e chiudi.

-

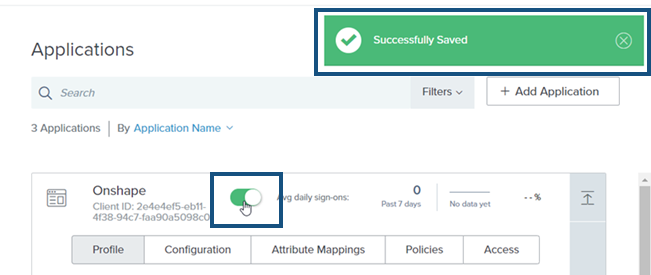

Viene visualizzata la finestra Applicazioni. Fai clic sullo switch Media accessi giornalieri per abilitare l'accesso all'applicazione. Nell'angolo in alto a destra viene visualizzato un avviso che indica che l'applicazione è stata salvata correttamente.

-

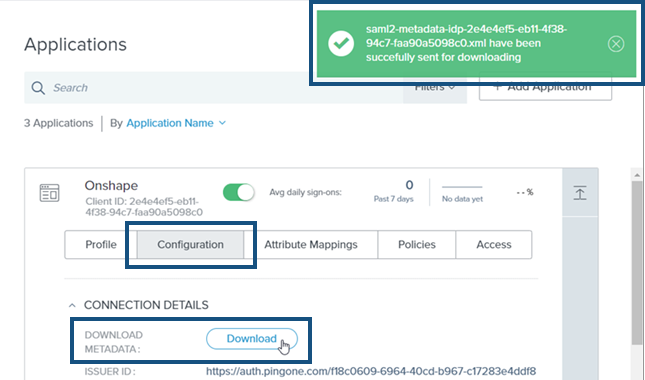

Fai clic sulla sottosezione Configurazione. Quindi fai clic sul pulsante Scarica per scaricare il file di metadati. Viene visualizzato un messaggio in alto a destra dopo aver scaricato correttamente questo file. Fai clic su X per ignorare il messaggio.

L'URL ACS, sopra, deve essere "cad.onshape.com" e non il tuo URL Onshape Enterprise.

Configura il provider SSO in Onshape

Una volta configurato Onshape nel provider di identità e scaricato il file di metadati del provider di identità (indicato in Onshape come file di configurazione), è possibile configurare il provider SSO in Onshape.

Le immagini di esempio seguenti mostrano un provider di identità generico in fase di configurazione, ma i passaggi sono gli stessi per tutti i provider di identità.

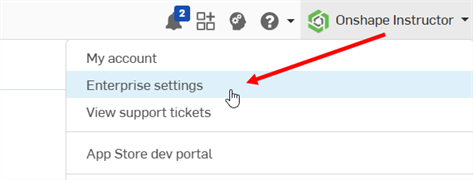

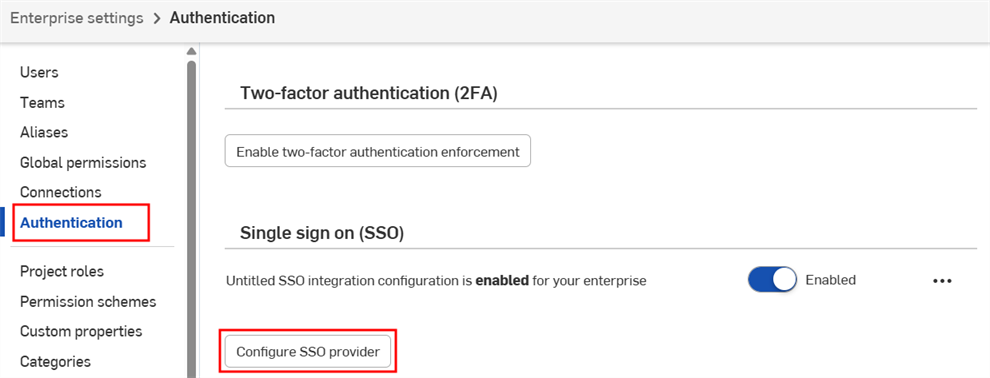

- Accedi al tuo account Onshape Enterprise, utilizzando il tuo nome di dominio specializzato, come amministratore. Seleziona Impostazioni Enterprise nel tuo account.

- Seleziona Autenticazione nel menu di navigazione a sinistra.

-

Nella sottosezione Single sign-on (SSO), fai clic sul pulsante Configura provider SSO.

-

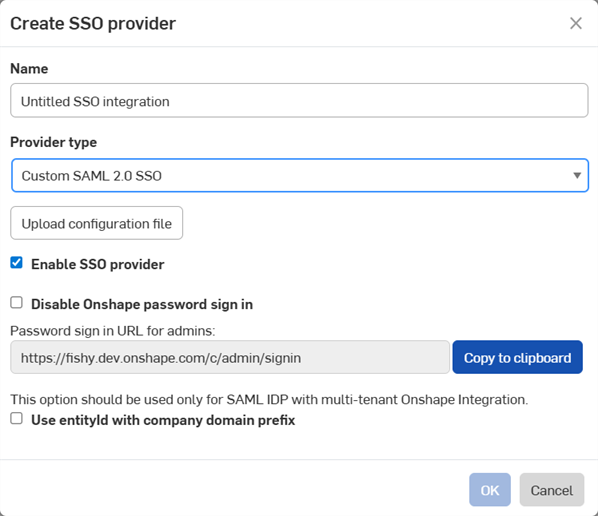

Si apre la finestra di dialogo Crea provider SSO:

-

Nel campo Nome, inserisci il nome, ad esempio SSO personalizzato

-

Nel menu a discesa Tipo di provider, seleziona il tuo provider SSO nell'elenco.

-

Lascia selezionata l'opzione Abilita provider SSO.

-

Per il momento, lascia deselezionata l'opzione Disabilita accesso con password Onshape.

-

Seleziona Usa id entità con prefisso del dominio aziendale se disponi di una configurazione multi-tenant (un provider SSO con più Enterprise).

-

Fai clic sul pulsante Carica file di configurazione:

L'opzione Disabilita accesso con password Onshape disabilita il tipico accesso con password Onshape per te e per i tuoi utenti. Per l'URL Onshape è visualizzata solo la richiesta di accesso del provider SSO. Prima di selezionare questa opzione, assicurati di poter accedere a Onshape come utente (come amministratore). Puoi tornare qui in un secondo momento e abilitare l'opzione una volta verificato il corretto funzionamento dell'accesso tramite il tuo provider SSO.

La scelta di imporre l'accesso a Onshape tramite SSO comporta inoltre che gli utenti non siano in grado di accedere direttamente a domini non aziendali, come cad.onshape.com.

In genere per una singola Enterprise è impostato un provider SSO. Se stai impostando una configurazione multi-tenant (un provider SSO con più aziende) utilizzando SAML 2.0, l'amministratore dovrà utilizzare com.onshape.saml2.sp.<domain prefix> come ID Entità Onshape, quindi selezionare la casella Usa id entità con prefisso del dominio aziendale.

-

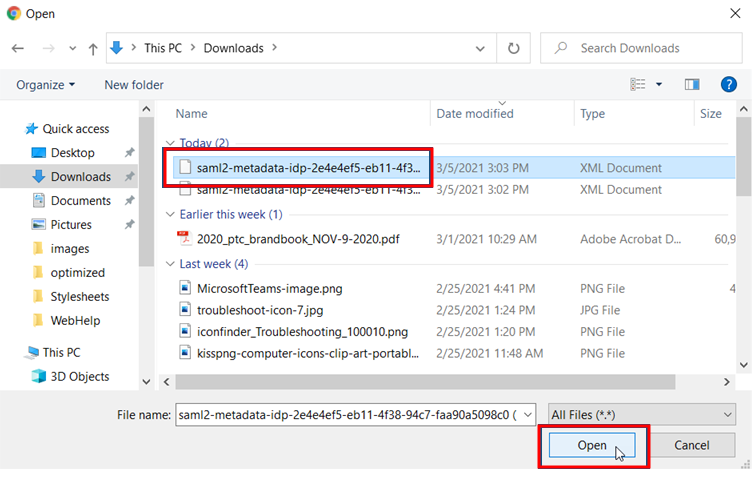

-

Individua e seleziona il file di configurazione dei metadati scaricato in precedenza e fai clic su Apri:

-

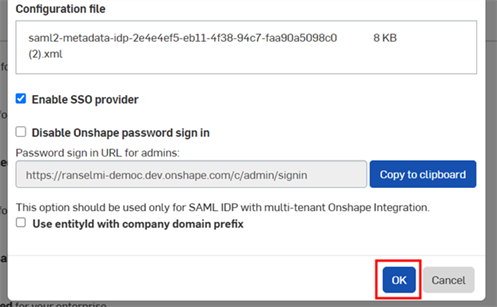

Fai clic su OK:

-

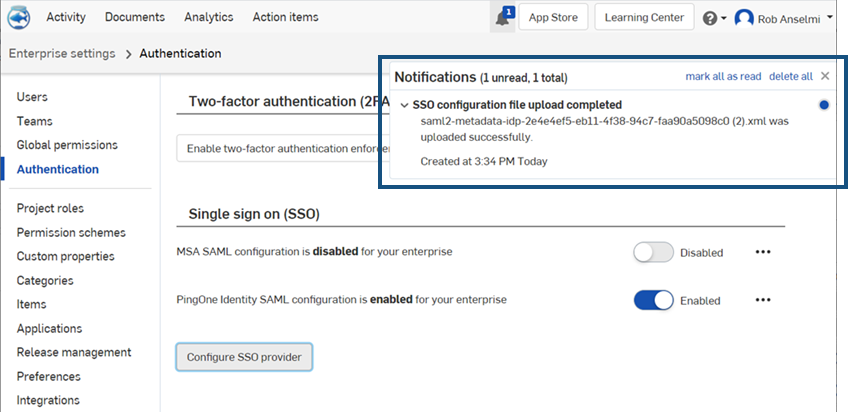

Il file è caricato. Al termine del caricamento è visualizzata una notifica:

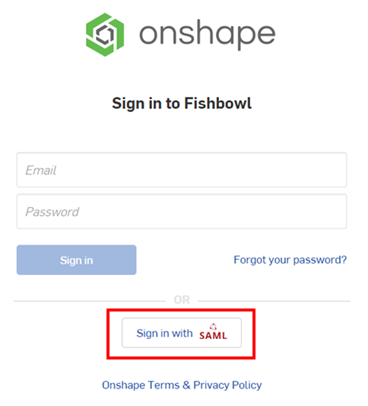

- Esci sia dal tuo account Onshape sia da quello del tuo servizio di fornitura di identità personalizzato. Assicurati di eseguire un aggiornamento definitivo di entrambi gli account. Quando si apre nuovamente la pagina di accesso di Onshape, in basso troverai un nuovo link Accedi per il tuo provider SSO.

Perché sia possibile eseguire l'accesso a Onshape, gli amministratori devono eseguire il provisoning degli utenti (nel loro account single sign-on) per l'utilizzo dell'applicazione Onshape.