Intégration à un fournisseur d'identité personnalisé via Sam 2.0

![]()

![]()

![]()

Avant de lancer le processus d'intégration, vous devez avoir demandé et approuvé un compte Onshape Entreprise ou une version d'essai, ainsi qu'un nom de domaine Onshape Entreprise.

Un exemple de nom de domaine d'entreprise peut être : MonEntreprise.onShape.com.

Notez que vous ne pouvez utiliser qu'un seul fournisseur d'authentification unique à la fois.

Ce processus de configuration risque d'échouer si les valeurs de paramètres ne sont pas personnalisées pour votre organisation. Utilisez le tableau de bord de votre fournisseur d'identité SSO personnalisé (par exemple : Okta, PingOne ou ClassLink) pour ajouter Onshape en tant qu'application et enregistrer les valeurs spécifiques à votre organisation. Vous avez besoin de ces valeurs pour la procédure suivante.

Onshape signe toutes les demandes de certification SAML sortantes. Vous n'êtes pas obligé de télécharger des certificats (par exemple, un certificat de signature SAML), sauf dans le cas d'une intégration ADFS, car ADFS valide les demandes SAML entrantes. Notez que Microsoft recommande de migrer de la dernière version d'ADFS vers Microsoft Entra ID. Consultez la Vue d'ensemble d'ADFS pour plus d'informations.

Ajouter Onshape à votre compte d'authentification unique personnalisé

Chaque fournisseur d'identité (IdP) a sa propre procédure de configuration. Consultez les instructions de configuration de l'authentification unique de votre fournisseur d'identité pour connaître la procédure exacte à suivre. Les instructions de cette section sont destinées à être utilisées uniquement à titre de recommandations générales uniquement.

Onshape prend uniquement en charge la liaison HTTP-POST SAML.

Onshape ne dispose pas d'un moyen d'exprimer sa configuration SAML en tant que fichier XML de métadonnées.

Dans votre console de fournisseur d'identité, créez une nouvelle relation d'approbation (parfois appelée « partie de confiance ») avec la configuration suivante :

-

URL du service aux consommateurs d'Assertion (ACS) : https://cad.onshape.com/identity/saml2/sso. En cas d'intégration à un plan Government Enterprise, utilisez plutôt https://cad.usgov.onshape.com/identity/saml2/sso.

-

ID d'entité : com.onshape.saml2.sp.

-

La valeur NameID du sujet d'assertion. Il s'agit de l'adresse e-mail de l'utilisateur auquel correspond l'assertion SAML.

-

Les trois attributs d'assertion SAML requis par Onshape (parfois appelés « revendications ») :

-

FirstName - Prénom du sujet de l'assertion.

-

LastName - Nom de famille du sujet de l'assertion.

-

CompanyName - La société du sujet de l'assertion. Dans la plupart des cas, le nom de la société est le même que le préfixe de domaine de votre entreprise. Par exemple, si le nom de votre entreprise Onshape est fishbowl.onshape.com, entrez fishbowl dans ce champ.

-

-

Recherchez et copiez le fichier XML de métadonnées du fournisseur d'identité SAML dans votre presse-papiers. Vous en aurez besoin plus tard dans le processus.

-

Mettez la nouvelle relation d'approbation à la disposition de tous les utilisateurs auxquels vous souhaitez fournir un accès SSO Onshape.

Configurer le fournisseur SSO dans Onshape

Une fois qu'Onshape est configuré dans le fournisseur d'identité et que vous avez téléchargé le fichier de métadonnées du fournisseur d'identité (appelé fichier de configuration dans Onshape), le fournisseur SSO peut être configuré dans Onshape.

Les images d'exemple ci-dessous montrent la configuration d'un fournisseur d'identité générique, mais les étapes sont les mêmes pour tous les fournisseurs d'identité.

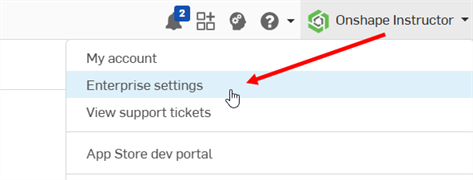

- Connectez-vous à votre compte d'entreprise Onshape, en utilisant votre nom de domaine spécialisé, en tant qu'administrateur. Sélectionnez Paramètres d'entreprise dans votre compte :

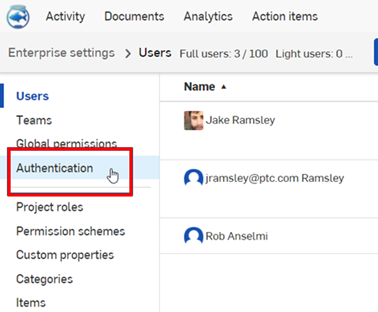

- Sélectionnez Authentification dans le menu de navigation de gauche

-

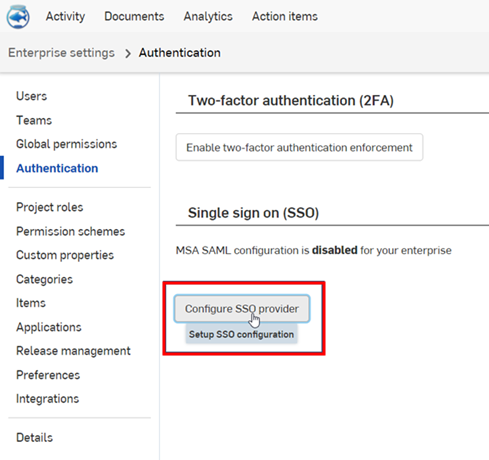

Dans la sous-section Authentification unique (SSO), cliquez sur le bouton Configurer un fournisseur SSO :

-

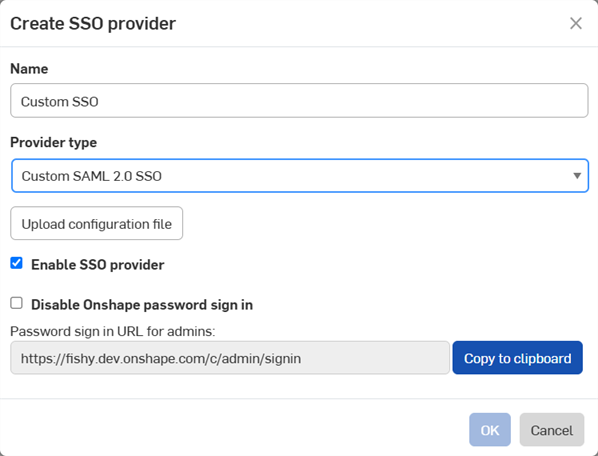

La boîte de dialogue Créer un fournisseur SSO s'ouvre :

-

Dans le champ Nom, entrez un nom, tel que SSO personnalisé

-

Dans la liste déroulante Type de fournisseur, sélectionnez votre fournisseur SSO.

-

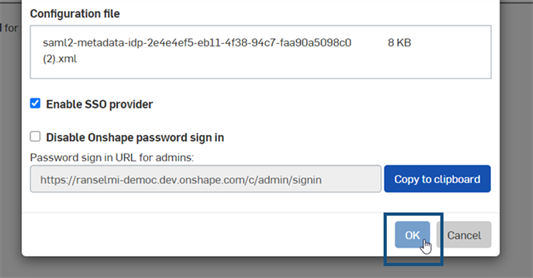

Laissez la case Activer le fournisseur SSO cochée.

-

Laissez la case Désactiver la connexion par mot de passe Onshape décochée pour le moment.

Désactiver la connexion par mot de passe Onshape désactive la connexion par mot de passe Onshape classique pour vous et vos utilisateurs. Seule l'invite de connexion du fournisseur SSO s'affiche pour l'URL Onshape. Avant de cocher cette option, assurez-vous de pouvoir vous connecter vous-même à Onshape (en tant qu'administrateur). Vous pourrez revenir ici plus tard et l'activer une fois que la connexion via votre fournisseur SSO aura été vérifiée et fonctionnera correctement.

En choisissant d'imposer la connexion à Onshape via l'authentification unique, les utilisateurs ne peuvent pas non plus se connecter directement à des domaines hors entreprise, tels que cad.onshape.com.

-

Cliquez sur le bouton Charger le fichier de configuration :

-

-

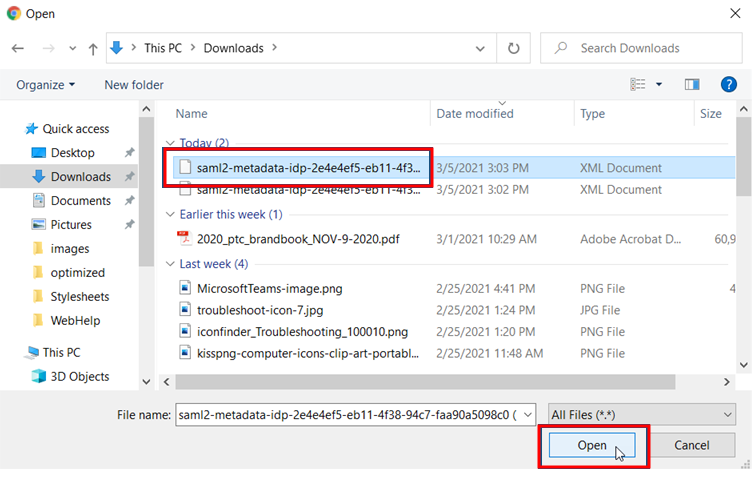

Recherchez et sélectionnez le fichier de configuration des métadonnées que vous avez téléchargé précédemment, puis cliquez sur Ouvrir :

-

Cliquez sur OK :

-

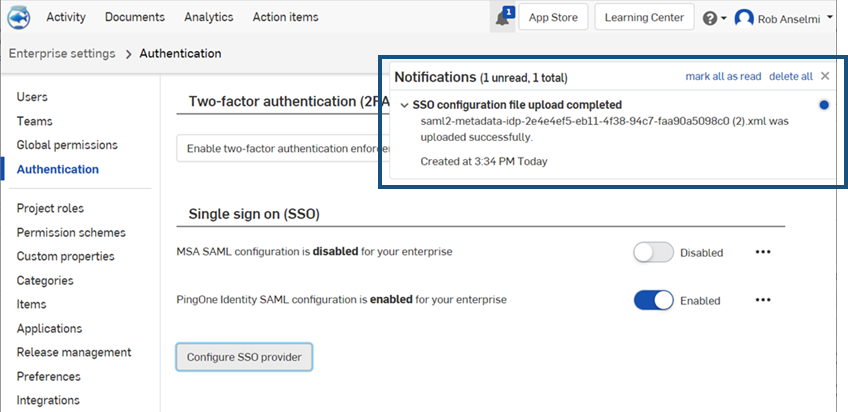

Le fichier est téléchargé. Une notification s'affiche lorsque le téléchargement est terminé :

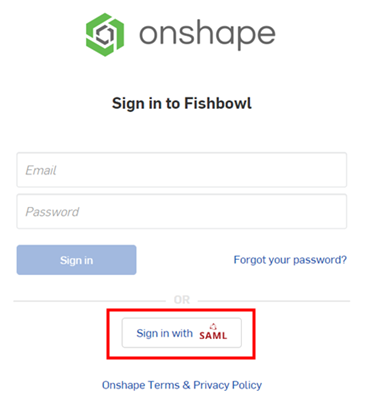

- Déconnectez-vous de votre compte Onshape et de votre compte de fournisseur SSO. Assurez-vous de rafraîchir les deux comptes. Lorsque vous accédez de nouveau à la page d'ouverture de session Onshape, celle-ci comporte un nouveau lien Se connecter en bas, pour votre fournisseur SSO.

Pour pouvoir se connecter à Onshape, les administrateurs doivent permettre à leurs utilisateurs (dans leur compte à authentification unique) d'utiliser l'application Onshape.