Integración con PingOne

![]()

![]()

![]()

Antes de iniciar el proceso de integración, debe haber solicitado y aprobado una cuenta o prueba de Onshape Enterprise y tener un nombre de dominio de Onshape Enterprise.

Un ejemplo de un nombre de dominio de Enterprise podría ser: ElNombreDeMiCompañía.onshape.com.

Tenga en cuenta que solo puede utilizar un proveedor de SSO a la vez.

Este proceso de configuración puede fallar sin valores de parámetros personalizados para su organización. Use el panel de control de su proveedor de identidad de SSO personalizado (por ejemplo: Okta, PingOne o ClassLink) para agregar Onshape como una aplicación y registrar los valores que sean específicos de su organización. Necesitará esos valores para el siguiente procedimiento.

Onshape firma todas las solicitudes de certificación de SAML salientes. No es necesario cargar ningún certificado (por ejemplo, un certificado de firma de SAML), excepto en el caso de la integración en ADFS, ya que ADFS valida las solicitudes SAML entrantes. Tenga en cuenta que Microsoft también recomienda migrar de la versión más reciente de ADFS a Microsoft Entra ID. Consulte Descripción general de ADFS para obtener más información.

Por lo general, se configura un proveedor de SSO para una Enterprise. Si establece una configuración multiusuario (un proveedor de SSO con varias Enterprises) mediante SAML 2.0, el administrador debe usar com.onshape.saml2.sp.<prefijo del dominio> como ID de la entidad de Onshape y marcar la casilla Usar ID de entidad con el prefijo de dominio de la compañía. Consulte la sección «Configuración del proveedor de SSO en Onshape» que aparece más adelante.

Cómo añadir Onshape a su cuenta de inicio de sesión único de PingOne

Para habilitar el inicio de sesión único para su compañía, primero debe agregar la aplicación Onshape a su cuenta de inicio de sesión único de PingOne:

-

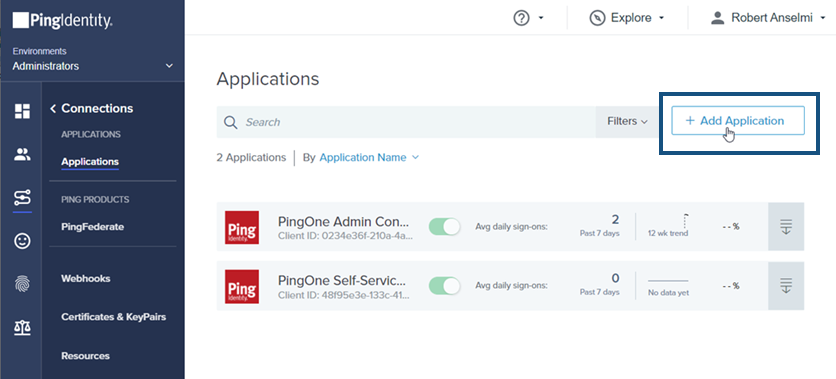

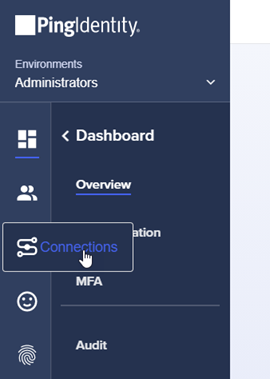

Inicie sesión en el portal de PingOne como administrador. Haga clic en el icono Conexiones en el panel de navegación del lado izquierdo.

-

Haga clic en Añadir aplicación.

-

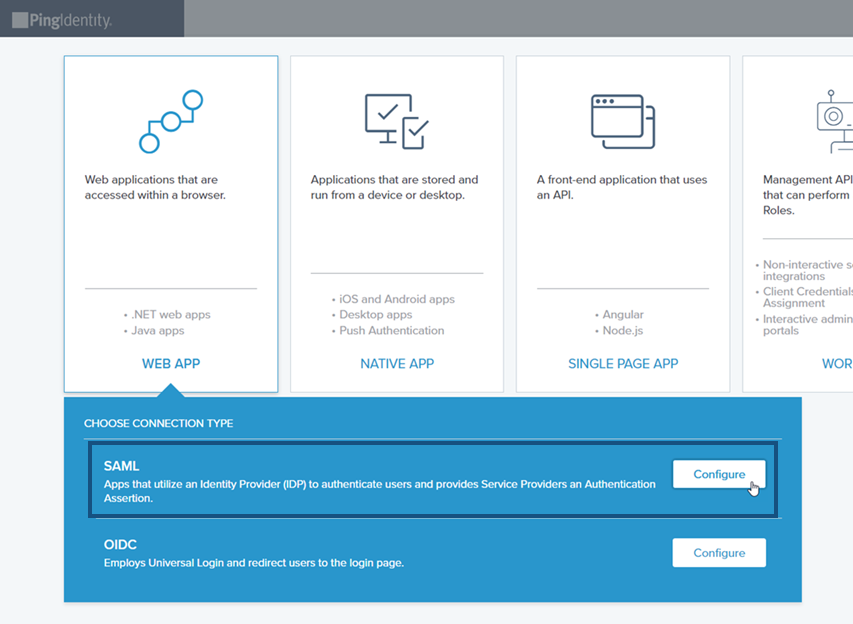

Haga clic en el cuadro Aplicación Web. A continuación, haga clic en el botón Configurar a la derecha del tipo de conexión SAML.

-

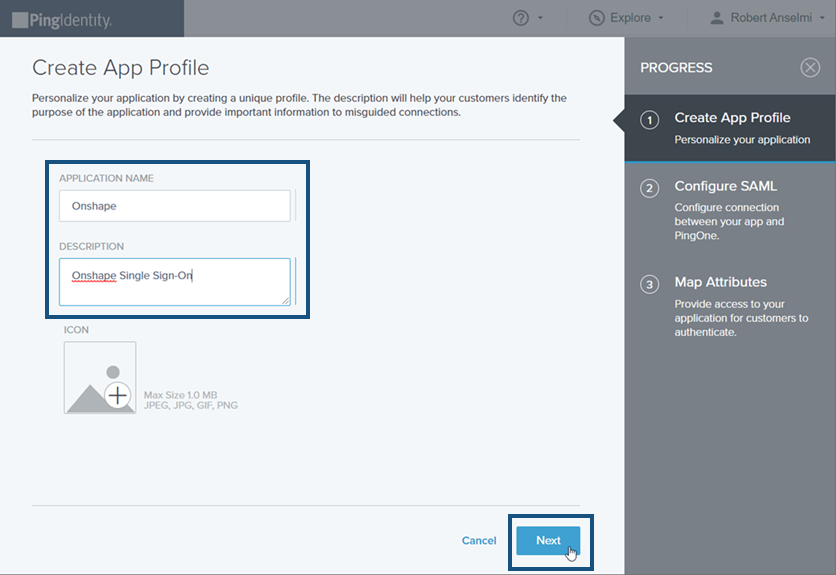

En la pestaña Crear perfil de aplicación que se abre, introduzca un nombre de aplicación y una descripción. A continuación, haga clic en el botón Siguiente en la parte inferior del panel.

-

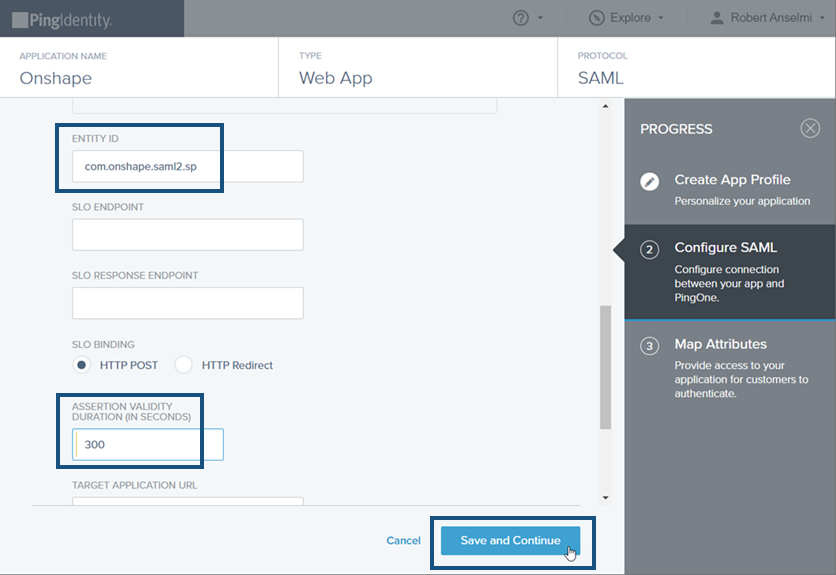

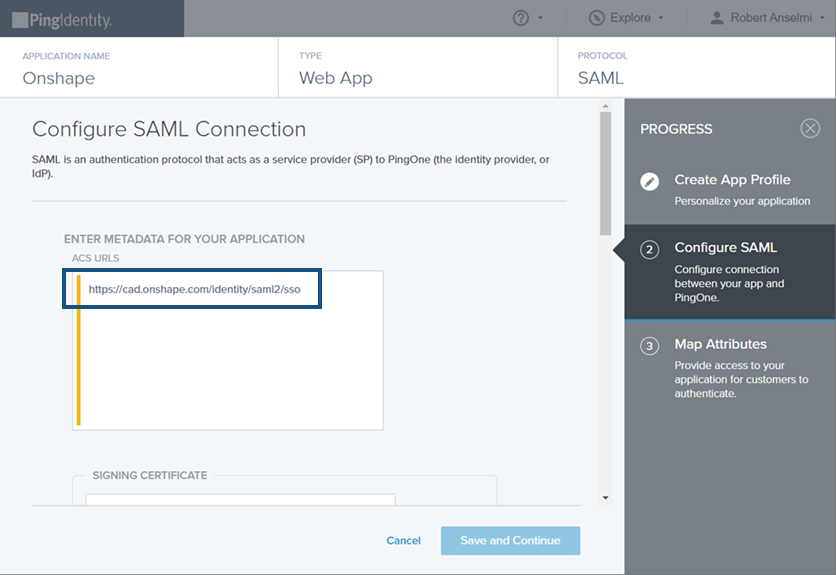

En la pestaña Configurar SAMLque se abre, escriba https://cad.onshape.com/identity/saml2/sso en el campo URL de ACS.

-

En la misma pestaña, desplácese hacia abajo e ingrese com.onshape.saml2.sp en el campo ID de entidady 300 en el campo Duración de validez de aserción en segundos. A continuación, haga clic en el botón Guardar y continuar.

-

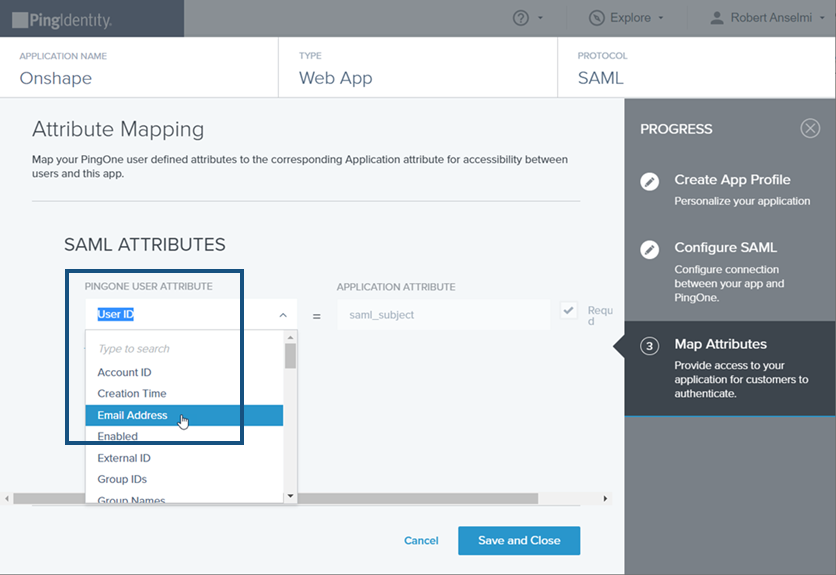

En la pestaña Atributos de mapa, seleccione Dirección de correo electrónico en la lista desplegable Atributo de usuario de PingOne.

-

En la misma pestaña, cree los tres Atributos&nsbp;de SAML siguientes:

-

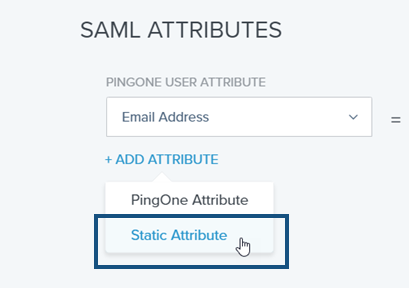

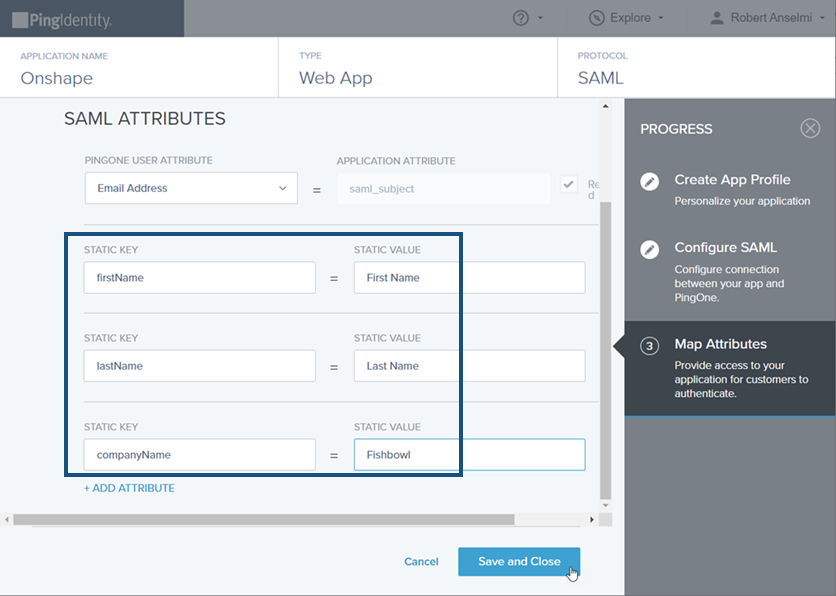

Haga clic en el enlace Agregar atributo y seleccione Atributo estático en la lista desplegable. Esto crea el primer atributo estático. En el campo Clave estática, escriba FirstName, y en el campo Valor estático ingrese Nombre.

-

Haga clic de nuevo en el vínculo Agregar atributo y seleccione Atributo estático en la lista desplegable. Esto crea el segundo atributo estático. En el campo Clave estática, escriba lastName y en el campo Valor estático ingrese Apellido.

-

Haga clic de nuevo en el vínculo Agregar atributo y seleccione Atributo estático en la lista desplegable. Esto crea el tercer atributo estático. En el campo Clave estática Clave estática, escriba Nombre de empresa y en el campo Valor estático introduzca el prefijo del nombre de dominio. Por ejemplo, si el nombre de Empresa de Onshape es Fishbowl.OnShape.com, escriba Fishbowl en el campo.

-

-

Una vez introducidos los tres atributos SAML, la página debe verse como la imagen de abajo. Haga clic en el botón Guardar y cerrar.

-

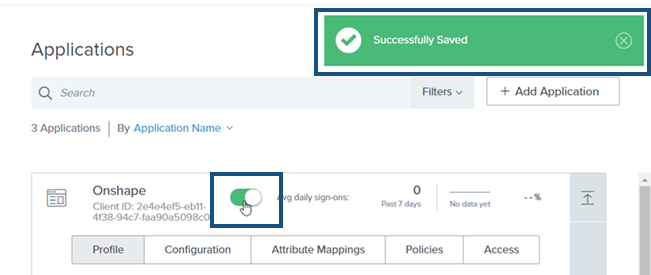

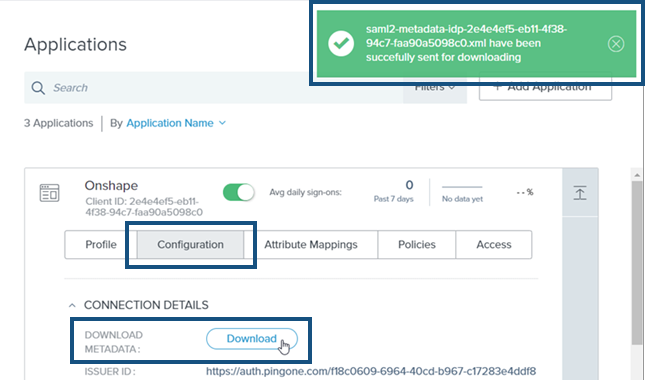

Se abrirá la ventana Aplicaciones. Haga clic en el conmutador Inicios de sesión prom. para habilitar los inicios de sesión en la aplicación. Aparece un aviso en la esquina superior derecha indicando que la aplicación se ha guardado correctamente.

-

Haga clic en la subsección Configuración. A continuación, haga clic en el botón Descargar para descargar el archivo de metadatos. Aparece un mensaje en la parte superior derecha tras la descarga exitosa de este archivo. Haga clic en X para descartar el mensaje.

Arriba, la URL de ACS, debe ser «cad.onshape.com» y no la URL de su Empresa de Onshape.

Configuración del proveedor de SSO en Onshape

Una vez que Onshape esté configurado en el proveedor de identidad y haya descargado el archivo de metadatos del proveedor de identidad (denominado en Onshape “archivo de configuración”), el proveedor de SSO se puede configurar en Onshape.

En las imágenes de ejemplo que aparecen a continuación, se muestra la configuración de un proveedor de identidad genérico, pero los pasos son los mismos para todos los proveedores de identidad.

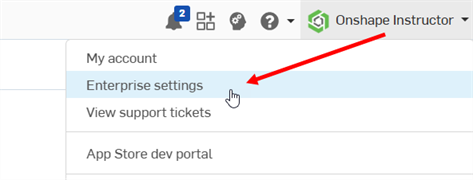

- Inicie sesión en su cuenta de Enterprise de Onshape con su nombre de dominio especializado, como administrador. Seleccione Configuración de Enterprise en su cuenta:

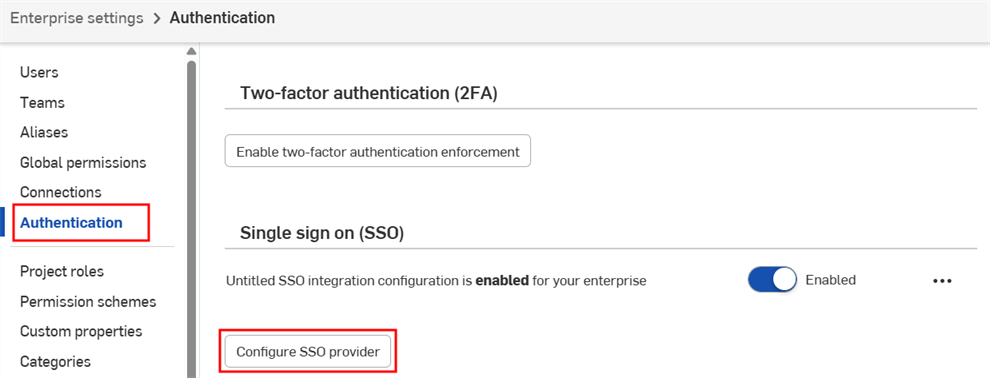

- Seleccione Autenticación en el menú de navegación de la izquierda.

-

En la subsección Inicio de sesión único (SSO), haga clic en el botón Configurar proveedor de SSO:

-

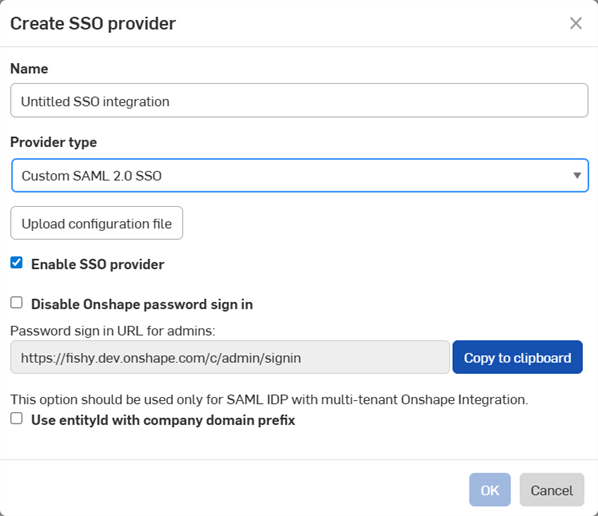

Se abrirá el cuadro de diálogo Crear proveedor de SSO:

-

En el campo Nombre, escriba un nombre, como SSO personalizado

-

En el menú desplegable Tipo de proveedor, seleccione su proveedor de SSO de la lista.

-

Deja activada la opción Habilitar proveedor de SSO.

-

Por el momento, deje sin marcar la casilla Inhabilitar el inicio de sesión con contraseña de Onshape.

-

Marque la opción Usar ID de la entidad con el prefijo de dominio de la empresa si tiene una configuración multiusuario (un proveedor de SSO con varias Enterprises).

-

Haga clic en el botón Cargar archivo de configuración:

Inhabilitar el inicio de sesión con contraseña de Onshape desactiva el inicio de sesión frecuente con contraseña de Onshape para usted y sus usuarios. Solo se muestra el mensaje de inicio de sesión del proveedor de SSO para la URL de Onshape. Antes de activar esta opción, asegúrese de que pueda iniciar sesión en Onshape usted mismo (como administrador). Podrá regresar aquí más tarde y habilitarlo una vez que se verifique que el inicio de sesión a través de su proveedor de SSO funciona correctamente.

Si elige aplicar el inicio de sesión en Onshape a través de SSO, los usuarios no podrán iniciar sesión directamente en dominios que no pertenezcan a directamente a la empresa, como cad.onshape.com.

Por lo general, se configura un proveedor de SSO para una Enterprise. Si establece una configuración multiusuario (un proveedor de SSO con varias Enterprises) mediante SAML 2.0, el administrador debe usar com.onshape.saml2.sp.<prefijo del dominio> como ID de la entidad de Onshape y marcar la casilla Usar ID de entidad con el prefijo de dominio de la compañía.

-

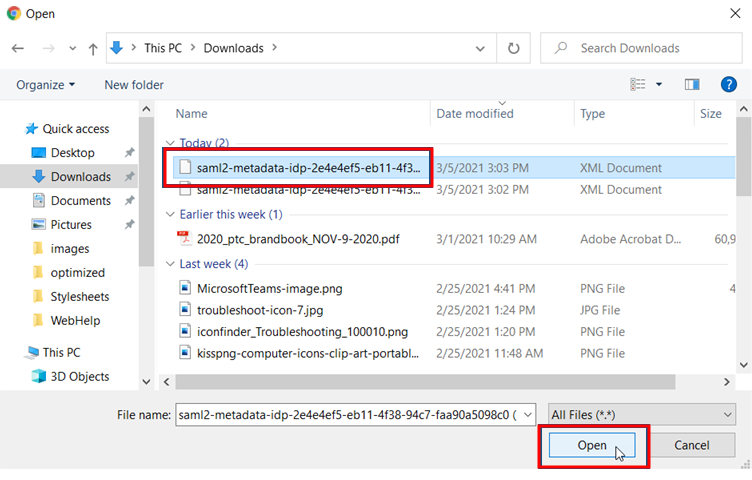

-

Busque y seleccione el archivo de configuración de metadatos que ha descargado anteriormente y haga clic en Abrir:

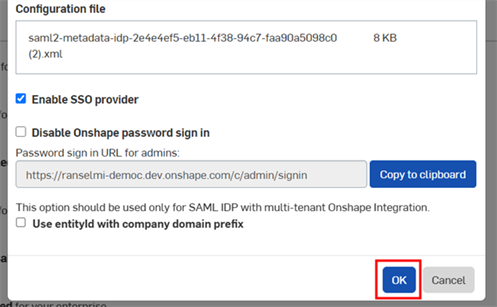

-

Haga clic en Aceptar:

-

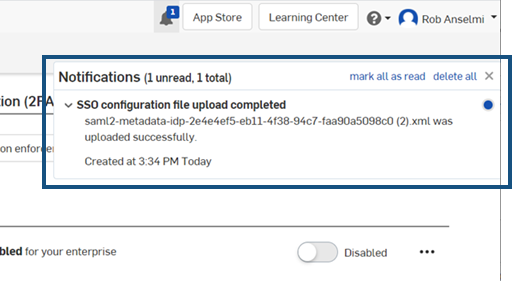

Se subirá el archivo. Aparecerá una notificación cuando se complete la carga:

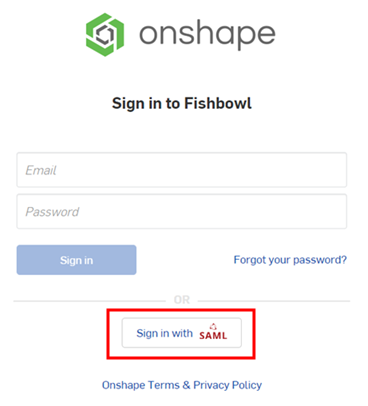

- Cerrar sesión tanto en sus cuentas de Onshape como del proveedor de SSO. Asegúrese de hacer una actualización profunda de ambas cuentas. Cuando vuelva a la página de inicio de sesión de Onshape, la página muestra un nuevo enlace Iniciar sesión en la parte inferior, para su proveedor de SSO.

Para iniciar sesión en Onshape, los administradores deben aprovisionar a sus usuarios (en su cuenta de inicio de sesión único) para utilizar la aplicación de Onshape.