Mit OneLogin integrieren

![]()

![]()

![]()

Vor Beginn des Integrationsprozesses muss Ihnen ein Onshape-Enterprise-Konto oder ein Testzugang erteilt worden sein. Auch müssen Sie über einen Onshape-Enterprise-Domain-Namen verfügen.

Ein Beispiel für einen Enterprise-Domain-Namen könnte sein: MeinCompanyName.onshape.com.

Beachten Sie, dass Sie jeweils nur einen SSO-Anbieter nutzen können.

Dieser Konfigurationsprozess kann fehlschlagen, wenn die Parameterwerte nicht für Ihr Unternehmen angepasst wurden. Verwenden Sie das Dashboard Ihres benutzerdefinierten SSO-Identitätsanbieters (z. B. Okta, PingOne oder ClassLink) zur einmaligen Anmeldung, um Onshape als Anwendung hinzuzufügen und die für Ihr Unternehmen spezifischen Werte aufzuzeichnen. Diese Werte benötigen Sie für die folgende Vorgehensweise.

Onshape signiert alle ausgehenden SAML-Zertifizierungsanfragen. Sie müssen keine Zertifikate hochladen (z. B. ein SAML-Signaturzertifikat), außer im Fall einer ADFS-Integration, da ADFS eingehende SAML-Anforderungen validiert. Beachten Sie, dass Microsoft auch die Migration von der neuesten Version von ADFS auf Microsoft Entra ID empfiehlt. Weitere Informationen finden Sie unter ADFS-Übersicht.

In der Regel wird ein SSO-Anbieter für ein Enterprise eingerichtet. Wenn Sie eine Multi-Tenant-Konfiguration (ein SSO-Anbieter mit mehreren Enterprises) mit SAML 2.0 einrichten, muss der Administrator com.onshape.saml2.sp.<Domain-Präfix> als Onshape-Objekt-ID verwenden und das Kästchen Element-ID (entityId) mit Company-Domain-Präfix verwenden aktivieren. Weitere Informationen finden Sie im Bereich „SSO-Anbieter in Onshape konfigurieren“ weiter unten.

OneLogin-SSO-Einrichtung für Onshape

Melden Sie sich im OneLogin-Administrationsbereich an, um einen neuen Anwendungskonnektor für Onshape einzurichten. Gehen Sie zu <yourdomain>.onelogin.com/admin.

Neue Anwendung hinzufügen

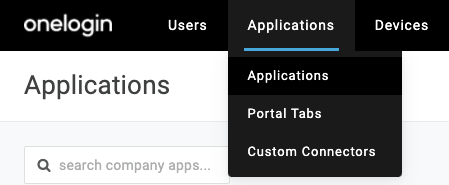

- Wählen Sie in der oberen Navigationsleiste „Anwendungen“ aus.

- Wählen Sie „Anwendungen“ aus.

- Klicken Sie oben rechts auf „Anwendung hinzufügen“.

- Suchen Sie nach SAML.

-

Wählen Sie „SAML Test Connector“ (SAML-Testkonnektor) (Erweitert) aus.

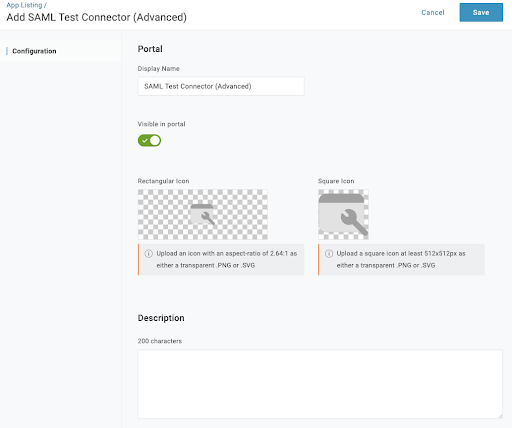

- Setzen Sie den Anzeigenamen auf „Onshape“ und verwenden Sie alle zutreffenden Symbole.

- Klicken Sie auf Speichern.

Konfiguration

Sobald die Anwendung gespeichert ist, gibt es weitere Optionen, die zur Änderung zur Verfügung stehen. Im nächsten Abschnitt werden wichtige Anwendungsdetails für die Integration eingerichtet. Einzelheiten zu den einzelnen Abschnitten finden Sie auf der Seite „Konfiguration des Testkonnektors“.

- RelayState: leer lassen

- Zielgruppe (EntityID): com.onshape.saml2.sp

- Recipient (Empfänger): https://cad.onshape.com/identity/saml2/sso

- ACS (Consumer) URL Validator*: https://cad.onshape.com/identity/saml2/sso$

- ACS (Consumer) URL*: https://cad.onshape.com/identity/saml2/sso

- Einzelne Abmelde-URL: https://<custom_onshape_domain>.onshape.com

- Anmelde-URL: https://<custom_onshape_domain>.onshape.com

- SAML nicht gültig vor: 3 (Standardwert)

- SAML nicht gültig ab oder nach: 3 (Standardwert)

- SAML-Initiator: OneLogin (wenn Sie möchten, dass sich Ihre Portalseite direkt anmeldet)

- SAML-Name-ID-Format: E-Mail

- SAML-Ausstellertyp: Spezifisch

- SAML-Signaturelement: Assertion

- Encrypt assertion (Assertion verschlüsseln): (nicht angekreuzt)

- SAML-Verschlüsselungsmethode: TRIPLEDES-CBC (Standard)

- SLO-Anmeldeantwort: (nicht angekreuzt)

- SAML sessionNotOnOrAfter (SAML-Sitzung Nicht am oder nach): 1440 (Standardwert)

- Attributwert-Tag für leere Werte erzeugen: (Angekreuzt)

- SLO-Anmelde-Anforderung: (nicht angekreuzt)

Parameter

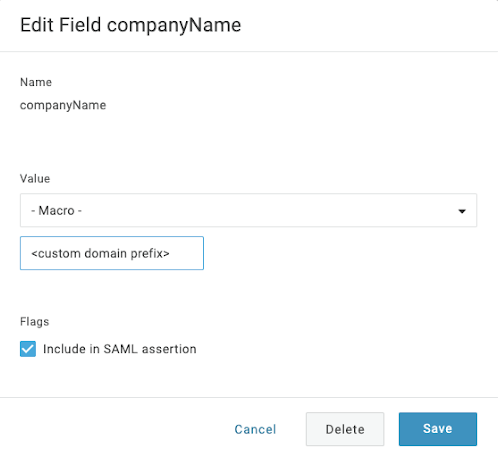

Dies sollte so konfiguriert werden, dass die entsprechenden Informationen während des SSO-Handshakes an Onshape übergeben werden. Diese Werte lauten wie folgt:

- NameID-Wert: E-Mail (Standardwert)

-

companyName: Makrotyp (geben Sie den benutzerdefinierten Domain-Namen in das Feld ein). Beispiel: Bei der Domain „company.onshape.com“ muss nur „company“ in dieses Feld eingetragen werden.

- firstName: Abbildung Vorname und Einbeziehung der SAML-Assertion

- lastName: Abbildung Familienname und Einbeziehung der SAML-Assertion

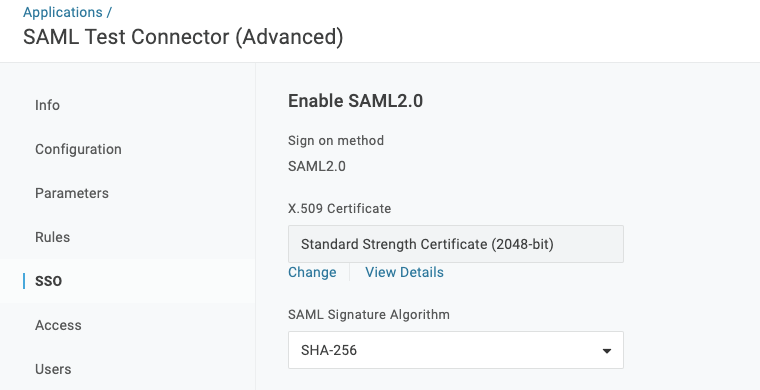

SSO

Hier müssen Sie lediglich die Option „SAML Signature Algorithm“ (SAML-Signaturalgorithmus) einstellen.

SAML-Metadaten herunterladen

Nun, da OneLogin konfiguriert und gespeichert ist, öffnen Sie oben rechts das Menü „More Actions“ (Weitere Aktionen) und wählen Sie „SAML Metadata“ aus, wodurch eine XML-Datei auf Ihren lokalen Rechner heruntergeladen wird. Diese Datei wird bei der Einrichtung von OneLogin in den Onshape-Enterprise- Authentifizierungs-Einstellungen verwendet.

SSO-Anbieter in Onshape konfigurieren

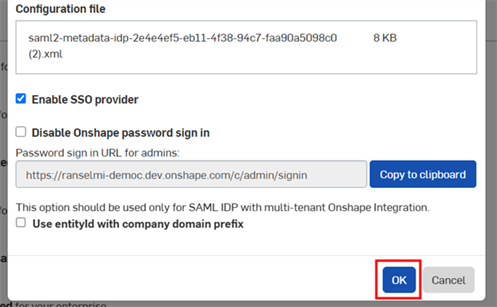

Wenn Onshape beim Identitätsanbieter konfiguriert ist und Sie die Metadaten-Datei des Identitätsanbieters heruntergeladen haben (in Onshape als „Konfigurationsdatei“ bezeichnet), kann der SSO-Anbieter in Onshape konfiguriert werden.

Die Beispielbilder unten zeigen, wie ein Identitätsanbieter im Allgemeinen konfiguriert wird. Die Schritte sind für alle Identitätsanbieter gleich.

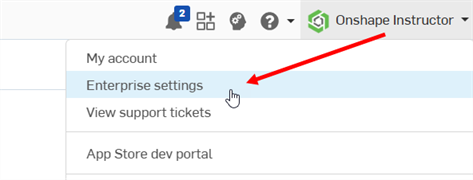

- Melden Sie sich in Ihrem Onshape-Enterprise-Konto mit Ihrem speziellen Domain-Namen als Administrator an. Wählen Sie Enterprise-Einstellungen in Ihrem Konto aus:

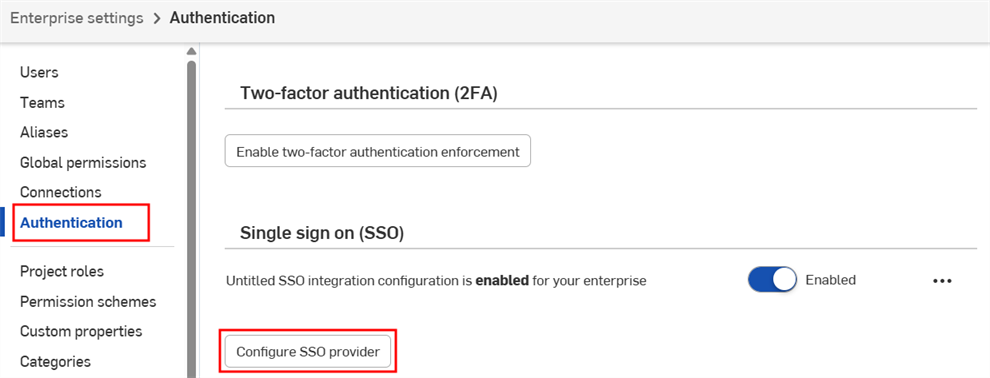

- Wählen Sie im linken Navigationsmenü Authentifizierung aus:

-

Klicken Sie unter der Überschrift Einmaliges Anmelden (SSO) auf die Schaltfläche SSO-Anbieter konfigurieren:

-

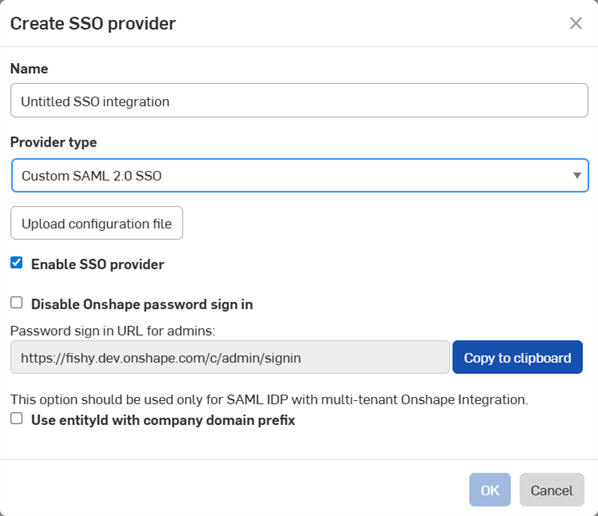

Das Dialogfenster SSO-Anbieter erstellen wird geöffnet:

-

Geben Sie im Feld Name einen Namen ein, z. B. Benutzerdefinierter SSO.

-

Wählen Sie in der Dropdown-Liste Anbietertyp Ihren SSO-Anbieter aus der Liste aus.

-

Lassen Sie die Option SSO-Anbieter aktivieren aktiviert.

-

Lassen Sie die Option Onshape-Passwort-Anmeldung deaktivieren vorerst deaktiviert.

-

Aktivieren Sie Objekt-ID (entityId) mit Company-Domain-Präfix verwenden, wenn Sie ein Multi-Tenant-Setup haben (ein SSO-Anbieter mit mehreren Enterprises).

-

Klicken Sie auf die Schaltfläche Konfigurationsdatei hochladen:

Wenn Sie die Onshape-Passwort-Anmeldung deaktivieren, wird die normale Onshape-Passwort-Anmeldung für Sie und Ihre Benutzer deaktiviert. Für die Onshape-URL wird nur die Anmeldeaufforderung des SSO-Anbieters angezeigt. Bevor Sie diese Option aktivieren, stellen Sie sicher, dass Sie sich selbst (als Administrator) bei Onshape anmelden können. Sie können später hierher zurückkehren und die Option aktivieren, sobald bestätigt wurde, dass Anmeldung über Ihren SSO-Anbieter funktioniert.

Die Entscheidung, die Anmeldung bei Onshape über SSO durchzuführen, hat auch zur Folge, dass sich Benutzer nicht direkt bei Nicht-Enterprise-Domains wie cad.onshape.com anmelden können.

In der Regel wird ein SSO-Anbieter für ein Enterprise eingerichtet. Wenn Sie eine Multi-Tenant-Konfiguration (einen SSO-Anbieter mit mehreren Enterprises) mit SAML 2.0 einrichten, muss der Administrator com.onshape.saml2.sp.<Domain-Präfix> als Onshape-Element-ID verwenden und das Kästchen Element-ID (entityId) mit Company-Domain-Präfix verwenden aktivieren.

-

-

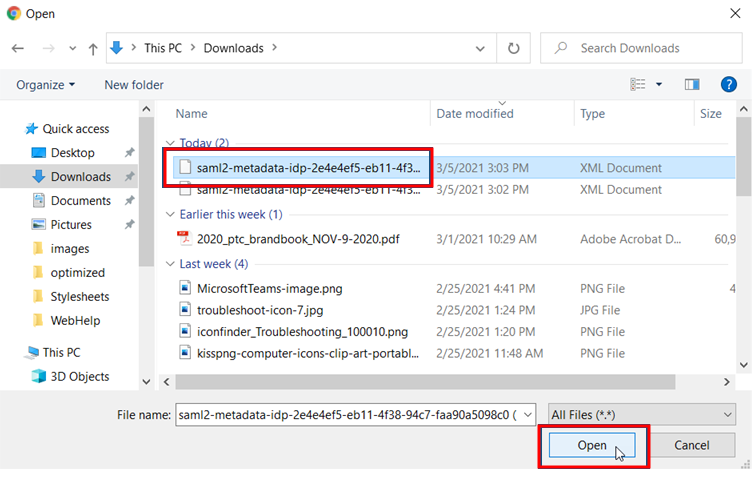

Wählen Sie die zuvor heruntergeladene Metadaten-Konfigurationsdatei aus und klicken Sie auf Öffnen:

-

Klicken Sie auf OK:

-

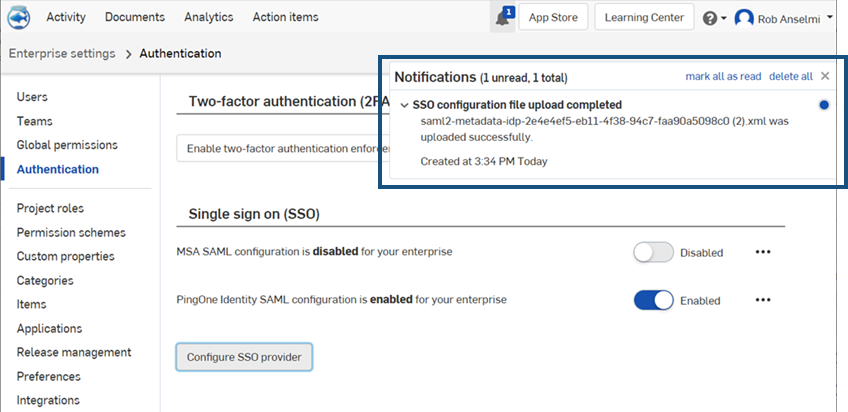

Die Datei wird hochgeladen. Sie sehen eine Meldung, wenn der Vorgang abgeschlossen ist:

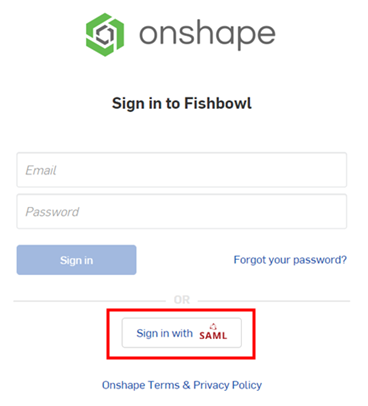

- Melden Sie sich sowohl von Ihrem Onshape-Konto als auch von Ihrem Konto bei Ihrem SSO-Anbieter ab. Aktualisieren Sie beide Konto-Seiten. Wenn Sie die Onshape-Anmeldeseite erneut aufrufen, wird unten auf der Seite ein neuer Anmelden-Link für Ihren SSO-Anbieter angezeigt.

Für die Anmeldung bei Onshape müssen Administratoren ihren Benutzern in ihrem SSO-Konto die Nutzung der Onshape-Anwendung ermöglichen.