Mit PingOne integrieren

![]()

![]()

![]()

Vor Beginn des Integrationsprozesses muss Ihnen ein Onshape-Enterprise-Konto oder ein Testzugang erteilt worden sein. Auch müssen Sie über einen Onshape-Enterprise-Domain-Namen verfügen.

Ein Beispiel für einen Enterprise-Domain-Namen könnte sein: MeinCompanyName.onshape.com.

Beachten Sie, dass Sie jeweils nur einen SSO-Anbieter nutzen können.

Dieser Konfigurationsprozess kann fehlschlagen, wenn die Parameterwerte nicht für Ihr Unternehmen angepasst wurden. Verwenden Sie das Dashboard Ihres benutzerdefinierten SSO-Identitätsanbieters (z. B. Okta, PingOne oder ClassLink) zur einmaligen Anmeldung, um Onshape als Anwendung hinzuzufügen und die für Ihr Unternehmen spezifischen Werte aufzuzeichnen. Diese Werte benötigen Sie für die folgende Vorgehensweise.

Onshape signiert alle ausgehenden SAML-Zertifizierungsanfragen. Sie müssen keine Zertifikate hochladen (z. B. ein SAML-Signaturzertifikat), außer im Fall einer ADFS-Integration, da ADFS eingehende SAML-Anforderungen validiert. Beachten Sie, dass Microsoft auch die Migration von der neuesten Version von ADFS auf Microsoft Entra ID empfiehlt. Weitere Informationen finden Sie unter ADFS-Übersicht.

In der Regel wird ein SSO-Anbieter für ein Enterprise eingerichtet. Wenn Sie eine Multi-Tenant-Konfiguration (ein SSO-Anbieter mit mehreren Enterprises) mit SAML 2.0 einrichten, muss der Administrator com.onshape.saml2.sp.<Domain-Präfix> als Onshape-Objekt-ID verwenden und das Kästchen Element-ID (entityId) mit Company-Domain-Präfix verwenden aktivieren. Weitere Informationen finden Sie im Bereich „SSO-Anbieter in Onshape konfigurieren“ weiter unten.

Onshape zu Ihrem PingOne-SSO-Konto hinzufügen

Um die einmalige Anmeldung für Ihre Company zu aktivieren, müssen Sie zunächst die Onshape-Anwendung zu Ihrem Azure PingOne-SSO-Konto für die einmalige Anmeldung hinzufügen:

-

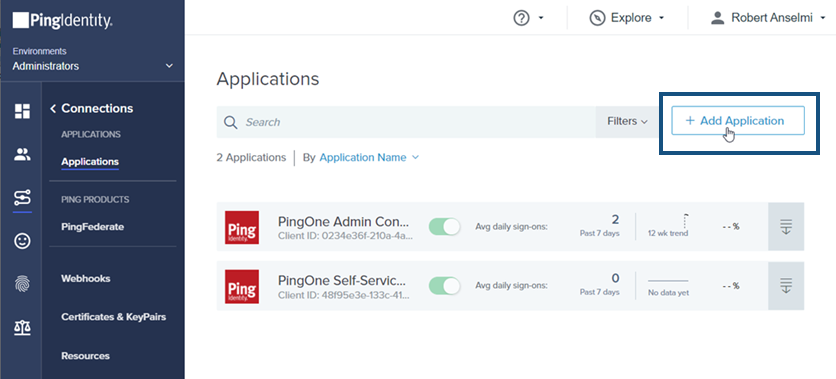

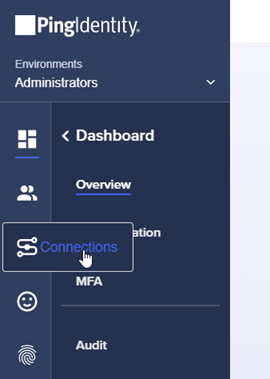

Melden Sie sich im PingOne-Portal als Administrator an. Klicken Sie auf das Symbol Verbindungen im linken Navigationsbereich.

-

Klicken Sie auf Anwendung hinzufügen.

-

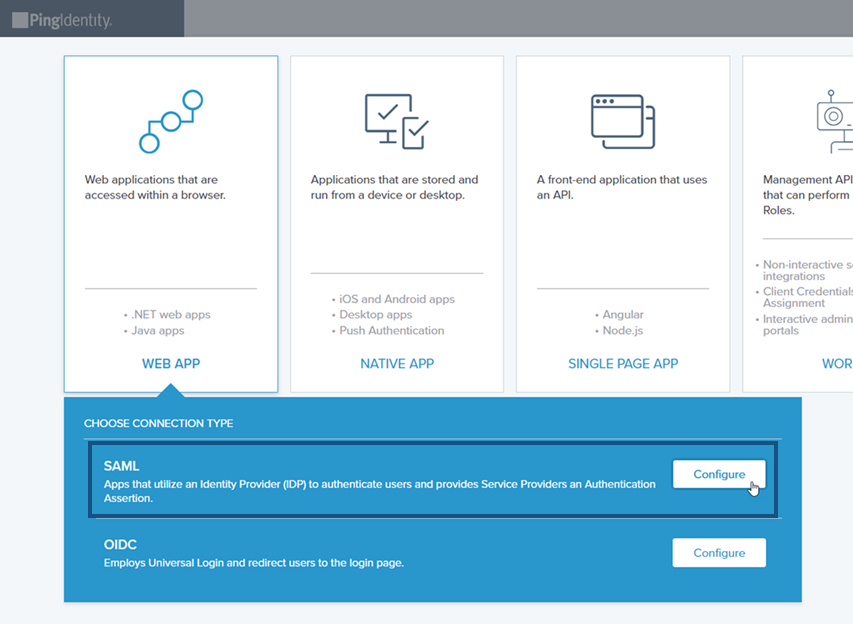

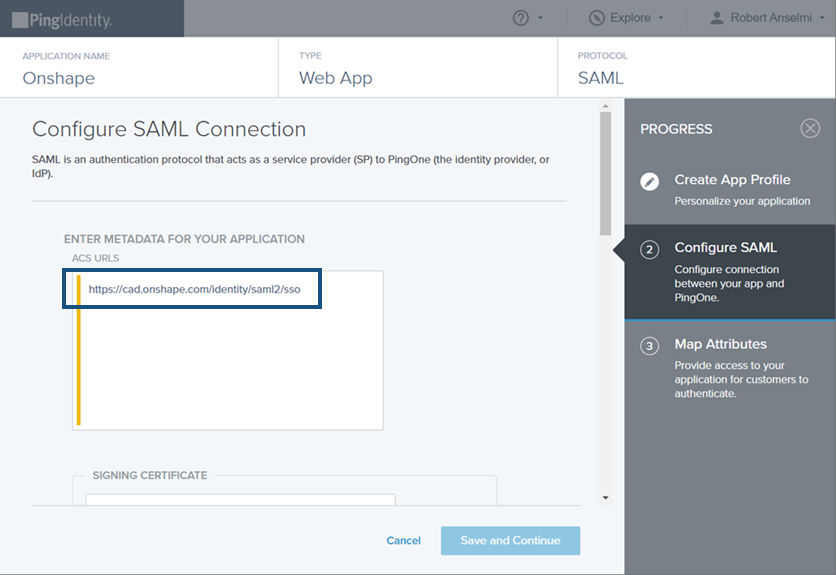

Klicken Sie auf das Feld „Web App“. Klicken Sie dann auf die Schaltfläche Konfigurieren rechts neben dem SAML-Verbindungstyp.

-

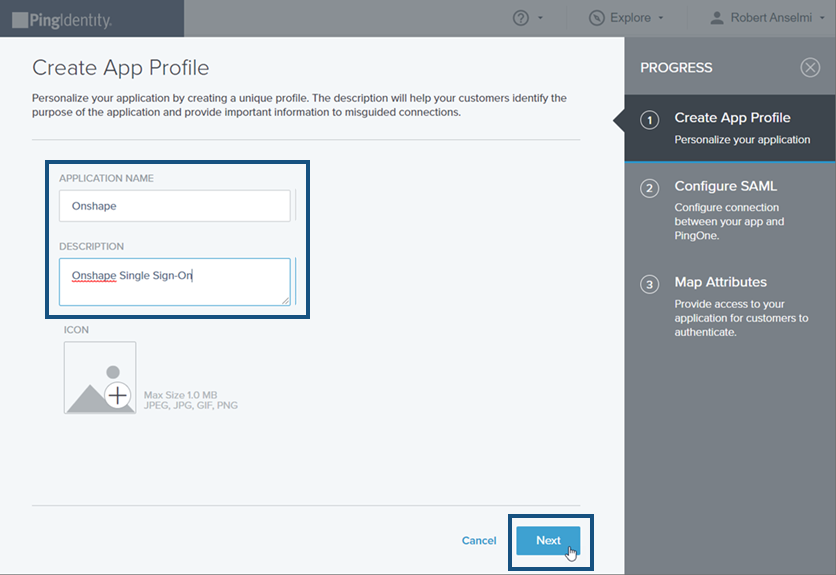

Geben Sie in der angezeigten Registerkarte Anwendungsprofil erstellen einen Anwendungsnamen und eine Beschreibung ein. Klicken Sie dann auf die Schaltfläche Weiter am unteren Fensterrand.

-

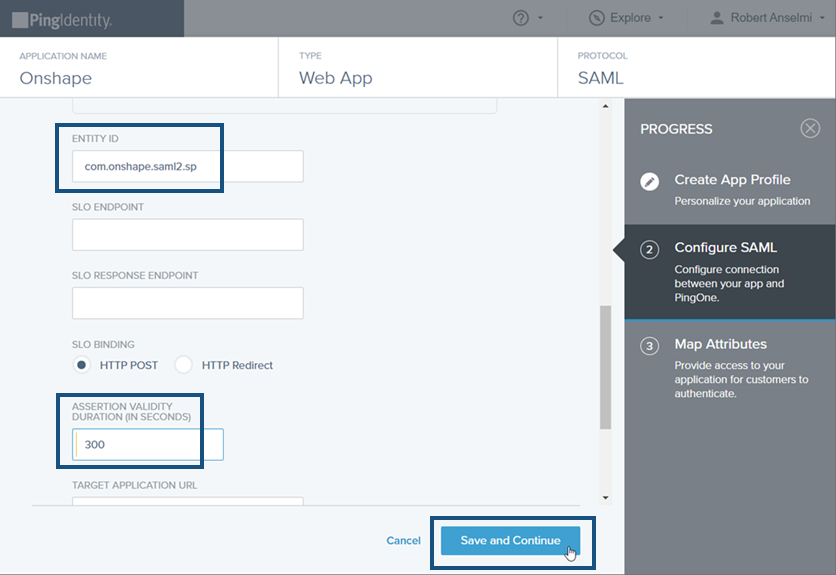

Geben Sie in das ACS-URL-Feld der angezeigten Registerkarte SAML konfigurierenhttps://cad.onshape.com/identity/saml2/sso ein.

-

Scrollen Sie auf derselben Registerkarte nach unten und geben Sie com.onshape.saml2.sp in das Feld Entitäts-ID und 300 in das Feld Gültigkeitsdauer der Assertion in Sekunden ein. Klicken Sie dann auf die Schaltfläche Speichern und fortfahren.

-

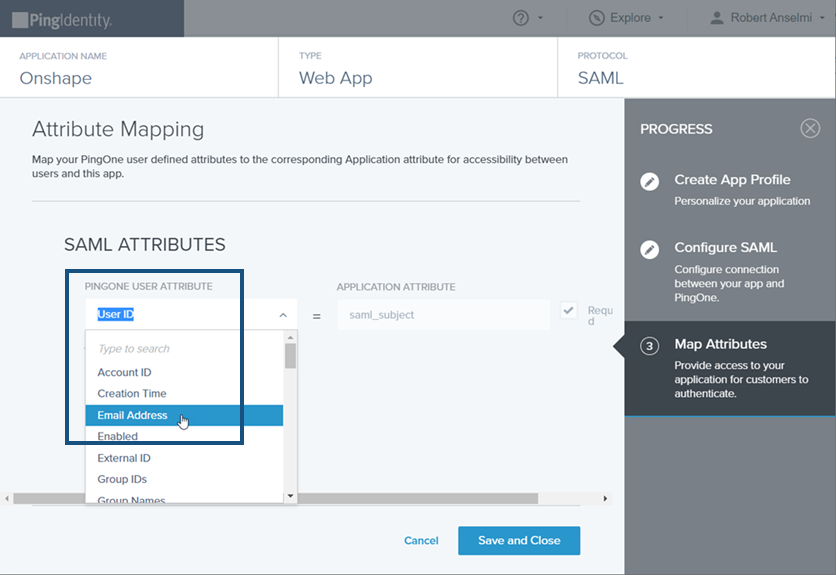

Wählen Sie auf der Registerkarte „Attribute zuordnen“ aus der Dropdown-Liste PingOne-Benutzerattribut die Option E-Mail-Adresse aus.

-

Erstellen Sie auf der gleichen Registerkarte die folgenden drei SAML-Attribute:

-

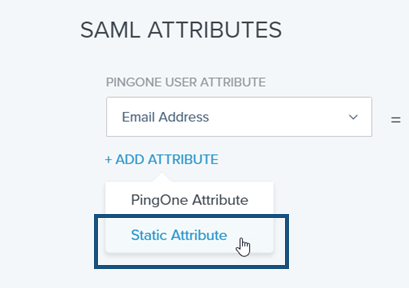

Klicken Sie erneut auf den Link Attribut hinzufügenund wählen Sie in der Dropdown-Liste Statisches Attribut aus. Damit wird das zweite statische Attribut angelegt. Geben Sie in das Feld Statischer Schlüssel den Wert firstName und in das Feld Statischer Wert den Wert Vorname ein.

-

Klicken Sie erneut auf den Link „Attribut hinzufügen“ und wählen Sie in der Dropdown-Liste Statisches Attribut aus. Damit wird das zweite statische Attribut angelegt. Geben Sie in das Feld Statischer Schlüssel den Wert lastName und in das Feld Statischer Wert den Wert Nachname ein.

-

Klicken Sie erneut auf den Link „Attribut hinzufügen“ und wählen Sie in der Dropdown-Liste Statisches Attribut aus. Damit wird das dritte statische Attribut angelegt. Geben Sie in das Feld Statischer Schlüssel den companyName und in das Feld Statischer Wert das Präfix Ihres Domain-Namens ein. Wenn Ihr Onshape Enterprise-Name z. B. Fishbowl.onshape.com lautet, geben Sie Fishbowl in das Feld ein.

-

-

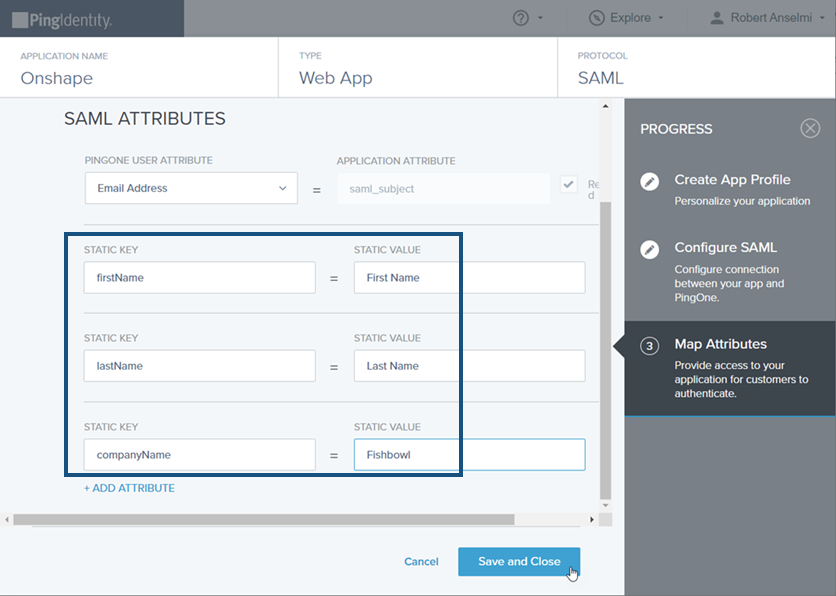

Wenn alle drei SAML-Attribute eingegeben sind, sollte es ähnlich wie in der Abbildung unten aussehen. Klicken Sie auf die Schaltfläche Speichern und Schließen.

-

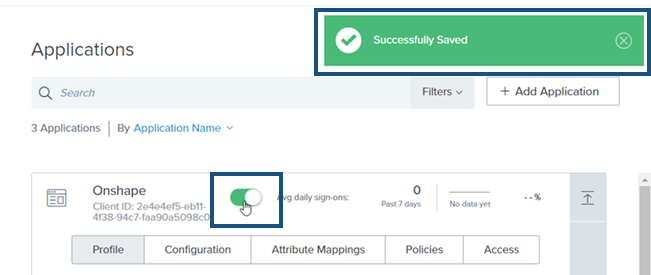

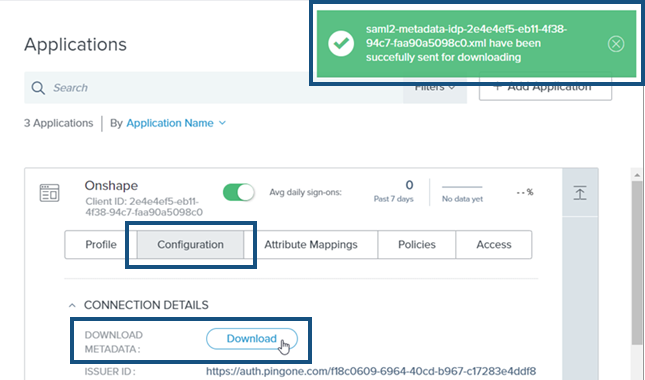

Das Fenster „Anwendungen“ wird geöffnet. Klicken Sie auf die Schaltfläche Durchschnittliche tägliche Anmeldungen, um Anmeldungen für die Anwendung zu aktivieren. Rechts oben wird ein Hinweis angezeigt, dass die Anwendung erfolgreich gespeichert wurde.

-

Klicken Sie auf den Unterabschnitt Konfiguration. Klicken Sie dann auf die Schaltfläche Herunterladen, um die Metadaten-Datei herunterzuladen. Nach erfolgreichem Download dieser Datei wird oben rechts eine Meldung angezeigt. Klicken Sie auf das X, um die Meldung zu schließen.

Die obige ACS-URL muss „cad.onshape.com“ sein, nicht die URL Ihres Onshape-Enterprise.

SSO-Anbieter in Onshape konfigurieren

Wenn Onshape beim Identitätsanbieter konfiguriert ist und Sie die Metadaten-Datei des Identitätsanbieters heruntergeladen haben (in Onshape als „Konfigurationsdatei“ bezeichnet), kann der SSO-Anbieter in Onshape konfiguriert werden.

Die Beispielbilder unten zeigen, wie ein Identitätsanbieter im Allgemeinen konfiguriert wird. Die Schritte sind für alle Identitätsanbieter gleich.

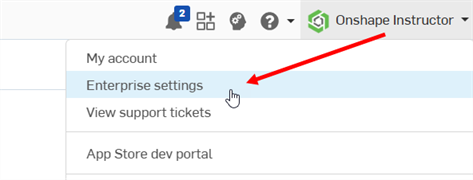

- Melden Sie sich in Ihrem Onshape-Enterprise-Konto mit Ihrem speziellen Domain-Namen als Administrator an. Wählen Sie Enterprise-Einstellungen in Ihrem Konto aus:

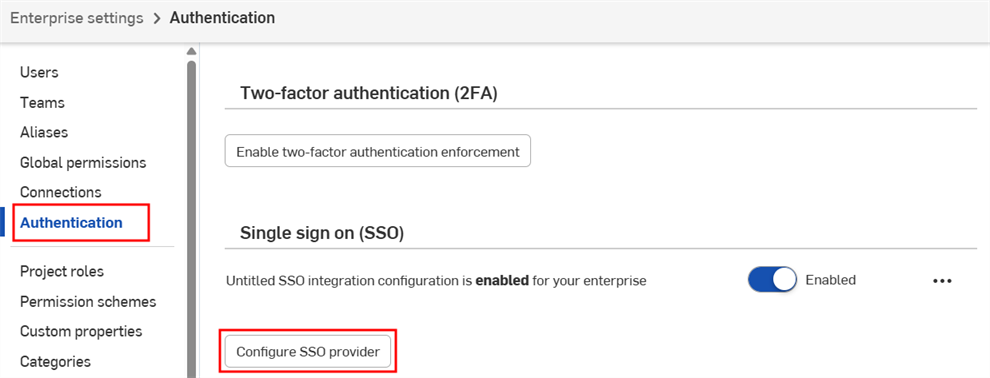

- Wählen Sie im linken Navigationsmenü Authentifizierung aus:

-

Klicken Sie unter der Überschrift Einmaliges Anmelden (SSO) auf die Schaltfläche SSO-Anbieter konfigurieren:

-

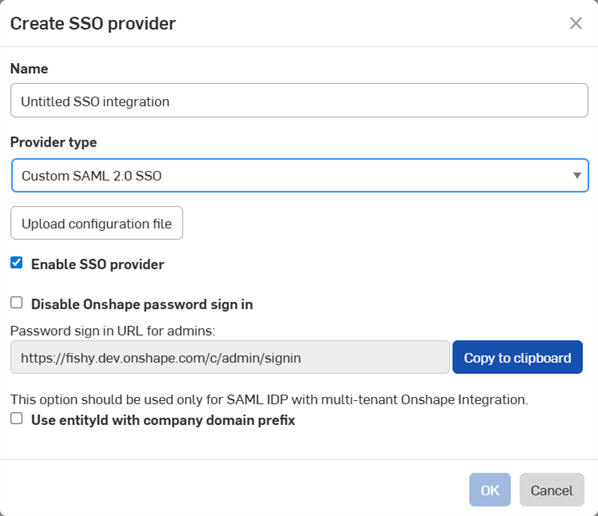

Das Dialogfenster SSO-Anbieter erstellen wird geöffnet:

-

Geben Sie im Feld Name einen Namen ein, z. B. Benutzerdefinierter SSO.

-

Wählen Sie in der Dropdown-Liste Anbietertyp Ihren SSO-Anbieter aus der Liste aus.

-

Lassen Sie die Option SSO-Anbieter aktivieren aktiviert.

-

Lassen Sie die Option Onshape-Passwort-Anmeldung deaktivieren vorerst deaktiviert.

-

Aktivieren Sie Objekt-ID (entityId) mit Company-Domain-Präfix verwenden, wenn Sie ein Multi-Tenant-Setup haben (ein SSO-Anbieter mit mehreren Enterprises).

-

Klicken Sie auf die Schaltfläche Konfigurationsdatei hochladen:

Wenn Sie die Onshape-Passwort-Anmeldung deaktivieren, wird die normale Onshape-Passwort-Anmeldung für Sie und Ihre Benutzer deaktiviert. Für die Onshape-URL wird nur die Anmeldeaufforderung des SSO-Anbieters angezeigt. Bevor Sie diese Option aktivieren, stellen Sie sicher, dass Sie sich selbst (als Administrator) bei Onshape anmelden können. Sie können später hierher zurückkehren und die Option aktivieren, sobald bestätigt wurde, dass Anmeldung über Ihren SSO-Anbieter funktioniert.

Die Entscheidung, die Anmeldung bei Onshape über SSO durchzuführen, hat auch zur Folge, dass sich Benutzer nicht direkt bei Nicht-Enterprise-Domains wie cad.onshape.com anmelden können.

In der Regel wird ein SSO-Anbieter für ein Enterprise eingerichtet. Wenn Sie eine Multi-Tenant-Konfiguration (einen SSO-Anbieter mit mehreren Enterprises) mit SAML 2.0 einrichten, muss der Administrator com.onshape.saml2.sp.<Domain-Präfix> als Onshape-Element-ID verwenden und das Kästchen Element-ID (entityId) mit Company-Domain-Präfix verwenden aktivieren.

-

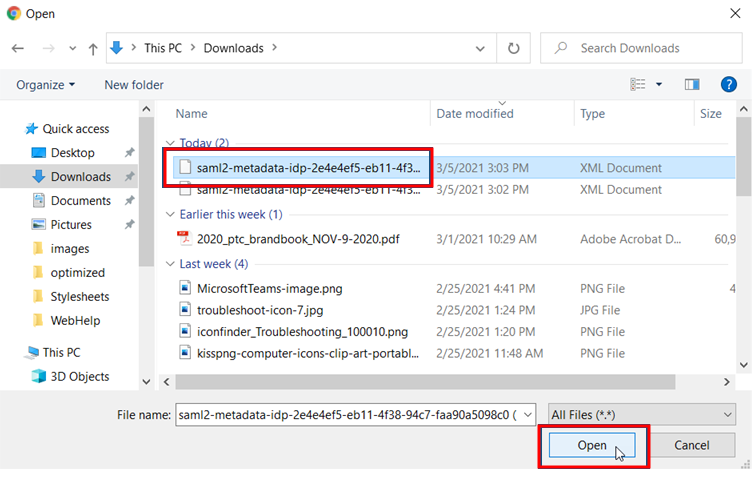

-

Wählen Sie die zuvor heruntergeladene Metadaten-Konfigurationsdatei aus und klicken Sie auf Öffnen:

-

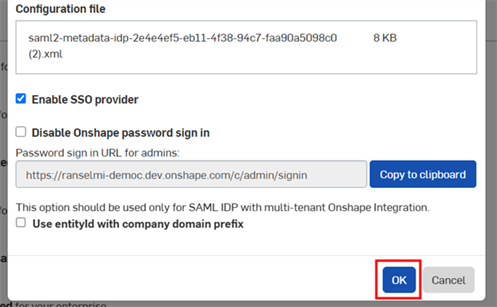

Klicken Sie auf OK:

-

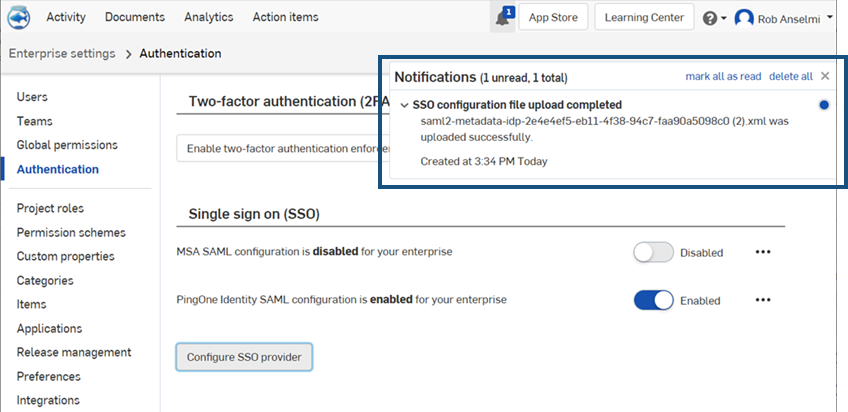

Die Datei wird hochgeladen. Sie sehen eine Meldung, wenn der Vorgang abgeschlossen ist:

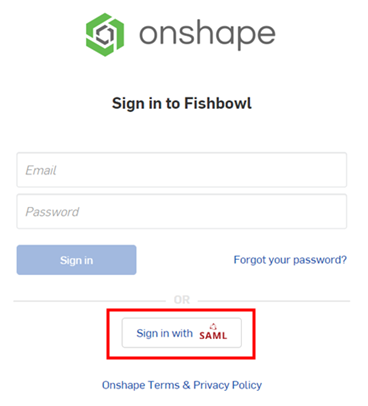

- Melden Sie sich sowohl von Ihrem Onshape-Konto als auch von Ihrem Konto bei Ihrem SSO-Anbieter ab. Aktualisieren Sie beide Konto-Seiten. Wenn Sie die Onshape-Anmeldeseite erneut aufrufen, wird unten auf der Seite ein neuer Anmelden-Link für Ihren SSO-Anbieter angezeigt.

Für die Anmeldung bei Onshape müssen Administratoren ihren Benutzern in ihrem SSO-Konto die Nutzung der Onshape-Anwendung ermöglichen.