Integration mit Microsoft Entra ID (früher Azure AD)

![]()

![]()

![]()

Vor Beginn des Integrationsprozesses muss Ihnen ein Onshape-Enterprise-Konto oder ein Testzugang erteilt worden sein. Auch müssen Sie über einen Onshape-Enterprise-Domain-Namen verfügen.

Ein Beispiel für einen Enterprise-Domain-Namen könnte sein: MeinCompanyName.onshape.com.

Beachten Sie, dass Sie jeweils nur einen SSO-Anbieter nutzen können.

Dieser Konfigurationsprozess kann fehlschlagen, wenn die Parameterwerte nicht für Ihr Unternehmen angepasst wurden. Verwenden Sie das Dashboard Ihres benutzerdefinierten SSO-Identitätsanbieters (z. B. Okta, PingOne oder ClassLink) zur einmaligen Anmeldung, um Onshape als Anwendung hinzuzufügen und die für Ihr Unternehmen spezifischen Werte aufzuzeichnen. Diese Werte benötigen Sie für die folgende Vorgehensweise.

Onshape signiert alle ausgehenden SAML-Zertifizierungsanfragen. Sie müssen keine Zertifikate hochladen (z. B. ein SAML-Signaturzertifikat), außer im Fall einer ADFS-Integration, da ADFS eingehende SAML-Anforderungen validiert. Beachten Sie, dass Microsoft auch die Migration von der neuesten Version von ADFS auf Microsoft Entra ID empfiehlt. Weitere Informationen finden Sie unter ADFS-Übersicht.

In der Regel wird ein SSO-Anbieter für ein Enterprise eingerichtet. Wenn Sie eine Multi-Tenant-Konfiguration (ein SSO-Anbieter mit mehreren Enterprises) mit SAML 2.0 einrichten, muss der Administrator com.onshape.saml2.sp.<Domain-Präfix> als Onshape-Objekt-ID verwenden und das Kästchen Element-ID (entityId) mit Company-Domain-Präfix verwenden aktivieren. Weitere Informationen finden Sie im Bereich „SSO-Anbieter in Onshape konfigurieren“ weiter unten.

Onshape zu Ihrem Single-Sign-On-Konto mit Entra ID (früher Azure AD) hinzufügen

Um die einmalige Anmeldung für Ihre Company zu aktivieren, müssen Sie zunächst Onshape zu Ihrem Entra ID-Konto (früher Azure AD) für die einmalige Anmeldung hinzufügen:

- Melden Sie sich beim Microsoft Entra ID-Portal (früher Azure AD) an. Sie werden auf die Startseite weitergeleitet.

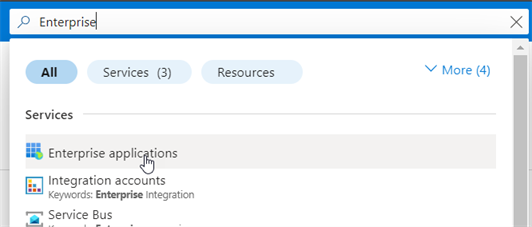

- Geben Sie in der Suchleiste Enterprise Applications ein und wählen Sie Enterprise Applications aus.

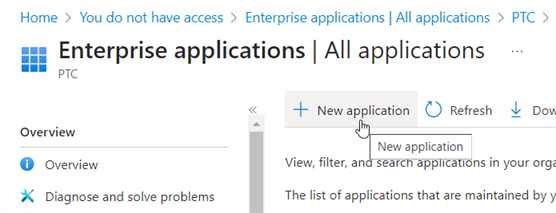

- Klicken Sie oben auf der Seite „Alle Anwendungen“ auf Neue Anwendung.

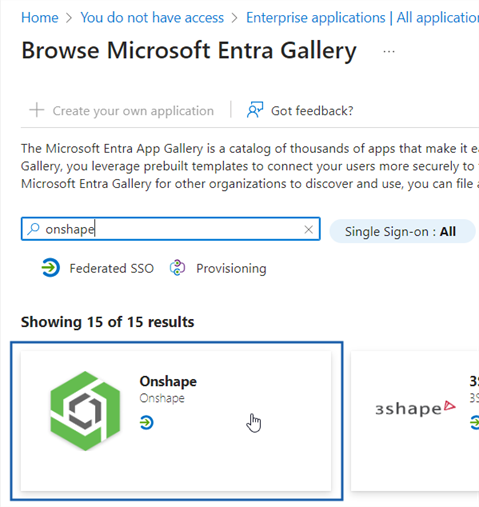

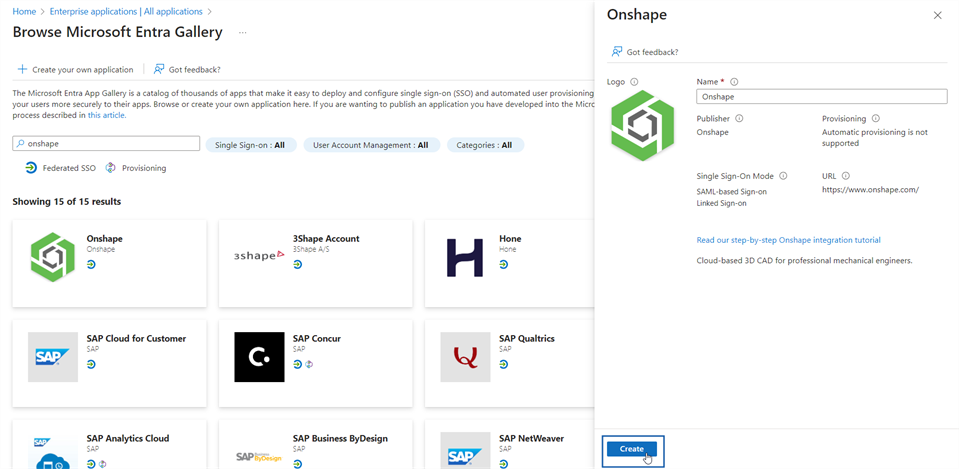

- Suchen Sie auf der Seite Browse Microsoft Entra Gallery im Feld für die Anwendungssuche nach Onshape. Klicken Sie dann auf die Schaltfläche Onshape.

-

Rechts wird die Palette der Onshape-Anwendung geöffnet. Klicken Sie unten in der Palette auf die Schaltfläche Erstellen.

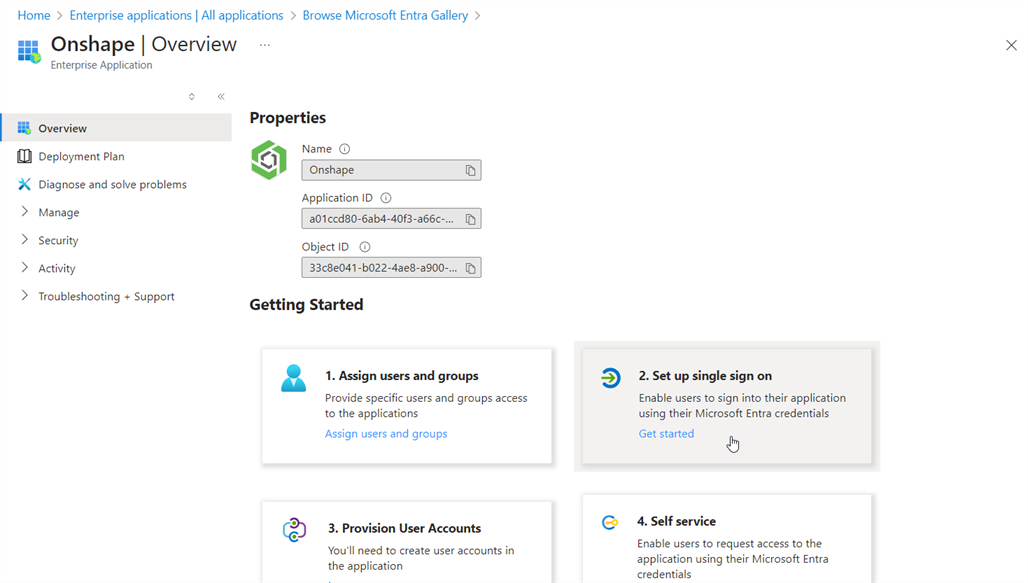

Microsoft Entra erstellt die neue Anwendung für Sie. Die Einrichtung kann einige Sekunden dauern.

- Sobald die App erstellt ist, klicken Sie auf die Schaltfläche 2. Einmalige Anmeldung einrichten.

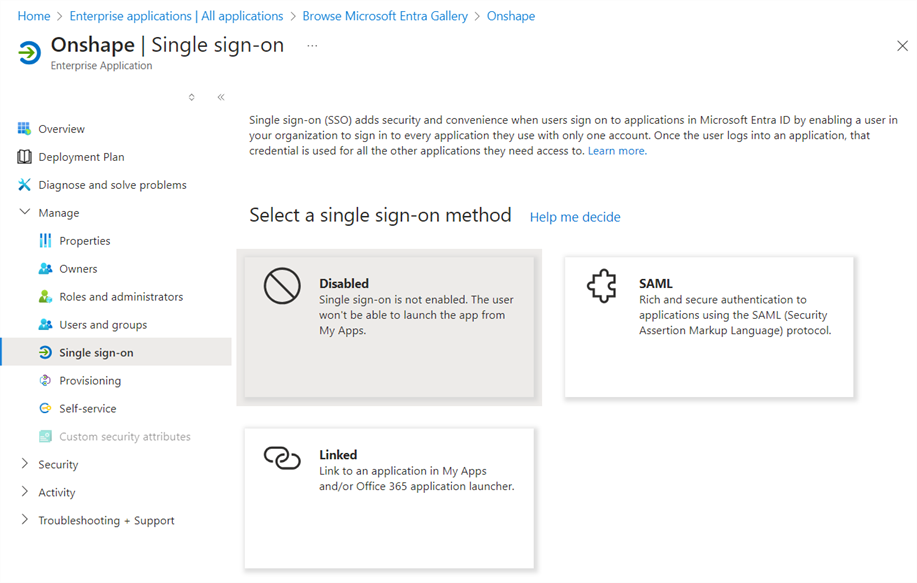

- Da Onshape nur SAML-Authentifizierung unterstützt, klicken Sie auf das Feld SAML.

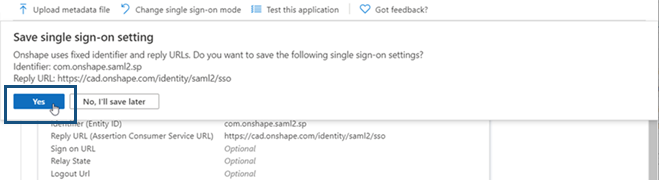

Wenn die Einstellung „Einmaliges Anmelden speichern“ geöffnet wird, klicken Sie auf Ja.

Die SAML-basierte Anmeldeseite wird geöffnet.

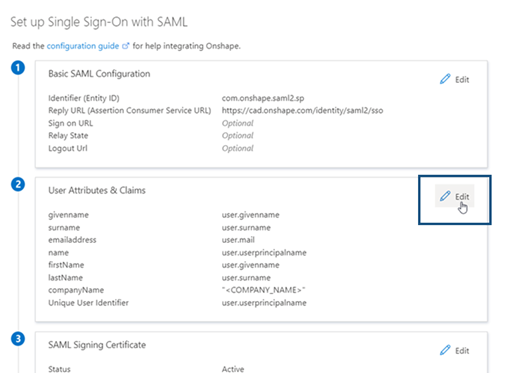

SAML-Konfiguration

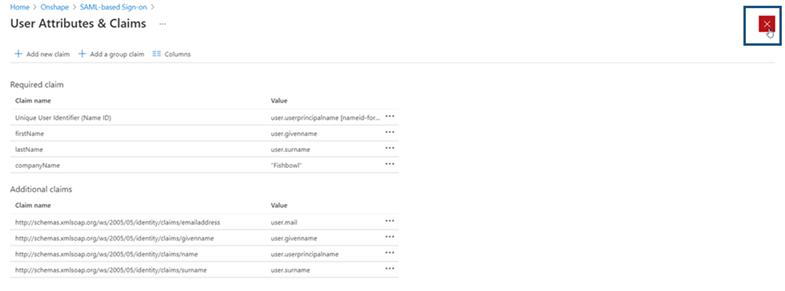

- Klicken Sie im Unterabschnitt „Benutzerattribute und Ansprüche“ rechts oben im Feld auf Bearbeiten.

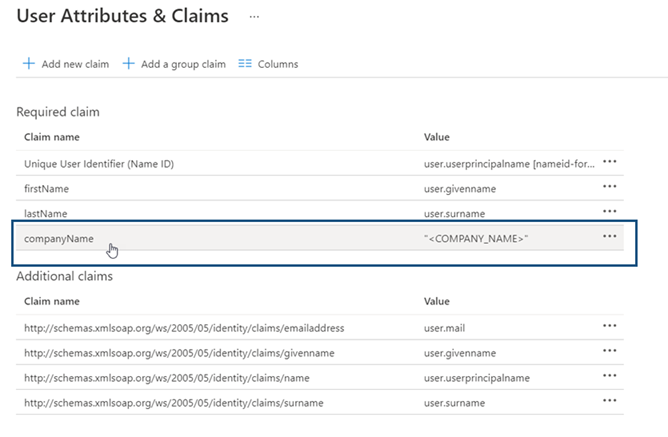

- Doppelklicken Sie auf der angezeigten Seite „Benutzerattribute und Ansprüche“ auf den Anspruch companyName.

-

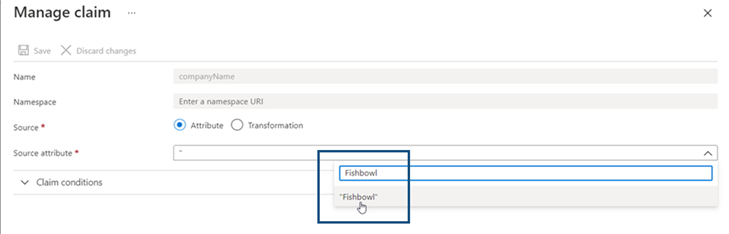

Geben Sie das Präfix Ihres Domain-Namens in das FeldQuellattribut ein. Wenn Ihr Onshape Enterprise-Name zum Beispiel Fishbowl.onshape.com lautet, geben Sie Fishbowl in das Feld ein. Nach der Eingabe müssen Sie zusätzlich auf den Eintrag unterhalb des Feldes klicken (siehe Mauszeiger im Bild unten).

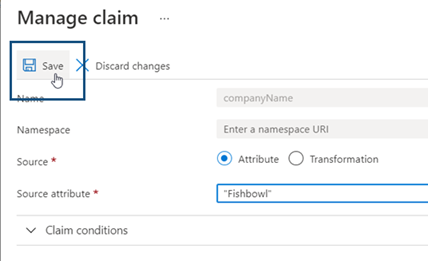

- Klicken Sie auf Speichern.

- Klicken Sie oben rechts auf das X, um die Seite zu schließen.

-

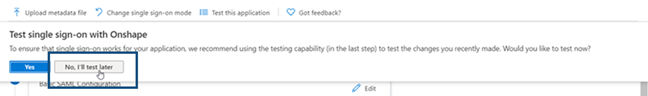

Wenn Sie gefragt werden, ob Sie das einmalige Anmelden testen möchten, wählen Sie Nein, ich teste später aus.

-

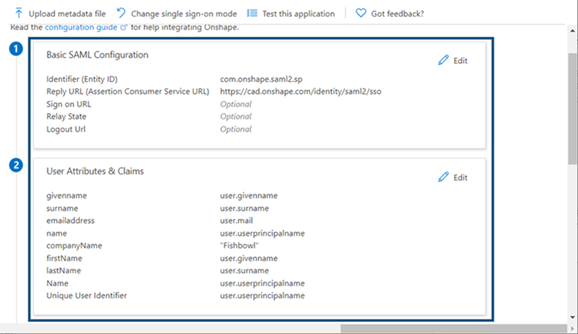

Die SAML-basierte Anmeldeseite wird wieder angezeigt. Ihre Seite sollte ähnlich wie in der folgenden Abbildung aussehen.

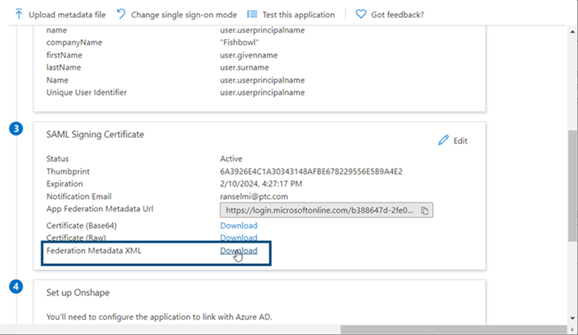

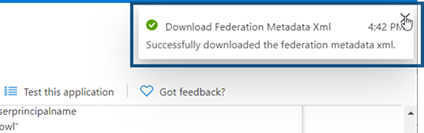

- Scrollen Sie auf der Seite nach unten zur Überschrift 3 SAML-Signaturzertifikat. Klicken Sie unten in diesem Abschnitt auf den Download-Link „Federation Metadata XML“. Diese XML-Datei wird später im Konfigurationsprozess für die einmalige Anmeldung verwendet.

-

Nach erfolgreichem Download dieser Datei erscheint oben rechts eine Meldung. Klicken Sie auf das X, um die Meldung zu schließen.

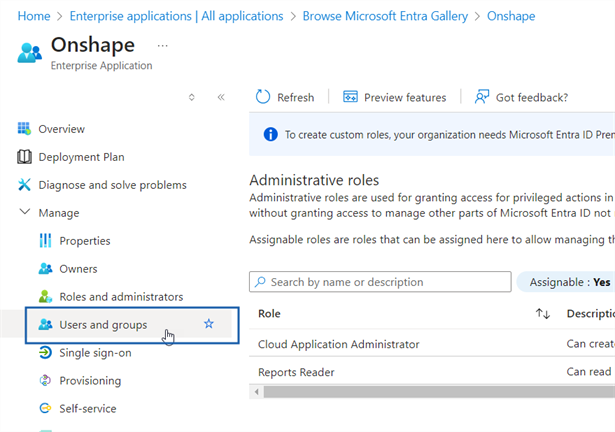

Benutzer und Gruppen anlegen

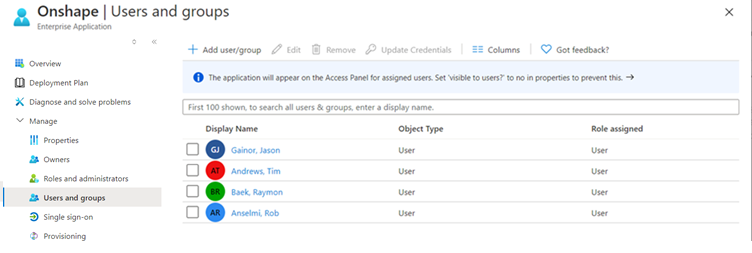

- Wählen Sie im linken Navigationsbereich Benutzer und Gruppen aus.

-

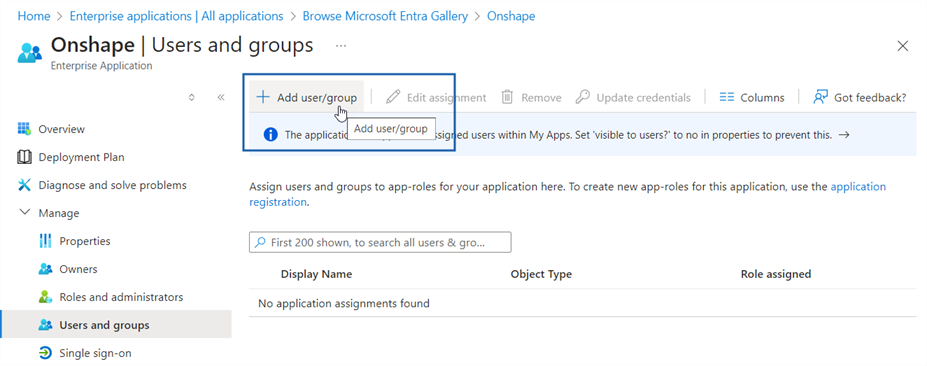

Die Seite „Benutzer und Gruppen“ wird angezeigt. Klicken Sie auf Benutzer/Gruppe hinzufügen.

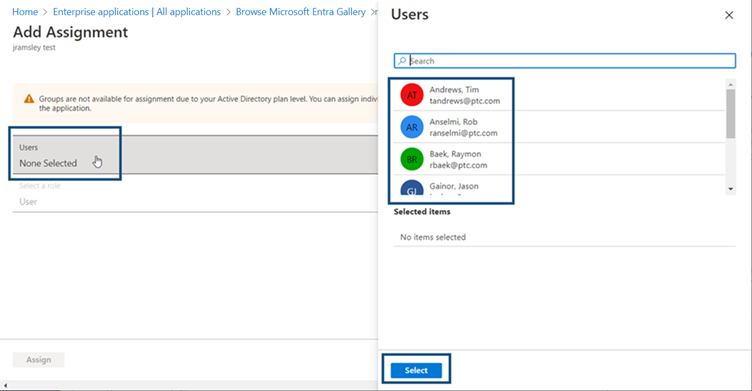

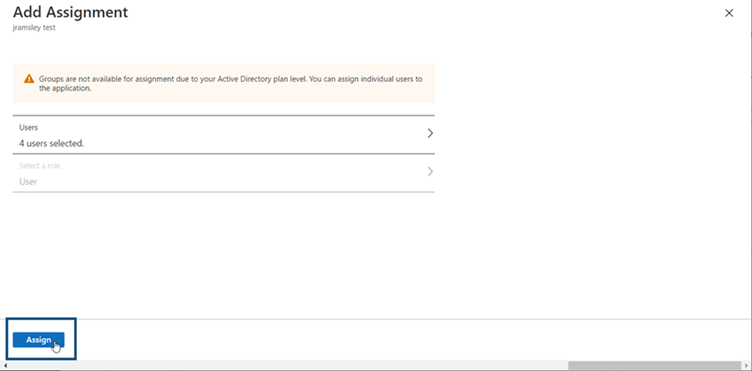

- Die Seite „Zuweisung hinzufügen“ wird geöffnet. Klicken Sie links auf Benutzer – Keine ausgewählt.

Auf der rechten Seite wird die Palette „Benutzer“ geöffnet. Suchen und wählen Sie die Benutzer aus, die Sie einladen möchten. Jeder Benutzer wird in den Bereich Ausgewählte Objekte verschoben. Sind alle ausgewählten Mitglieder in diesem Bereich aufgelistet, klicken Sie auf die Schaltfläche Auswählen.

- Klicken Sie auf Zuweisen.

- Die Seite „Benutzer und Gruppen“ wird mit den neuen Benutzern angezeigt.

An dieser Stelle können Sie das Microsoft Entra-Portal verlassen und Ihr Microsoft Active Directory-Anwendungsdashboard öffnen.

SSO-Anbieter in Onshape konfigurieren

Wenn Onshape beim Identitätsanbieter konfiguriert ist und Sie die Metadaten-Datei des Identitätsanbieters heruntergeladen haben (in Onshape als „Konfigurationsdatei“ bezeichnet), kann der SSO-Anbieter in Onshape konfiguriert werden.

Die Beispielbilder unten zeigen, wie ein Identitätsanbieter im Allgemeinen konfiguriert wird. Die Schritte sind für alle Identitätsanbieter gleich.

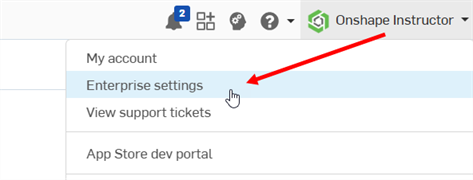

- Melden Sie sich in Ihrem Onshape-Enterprise-Konto mit Ihrem speziellen Domain-Namen als Administrator an. Wählen Sie Enterprise-Einstellungen in Ihrem Konto aus:

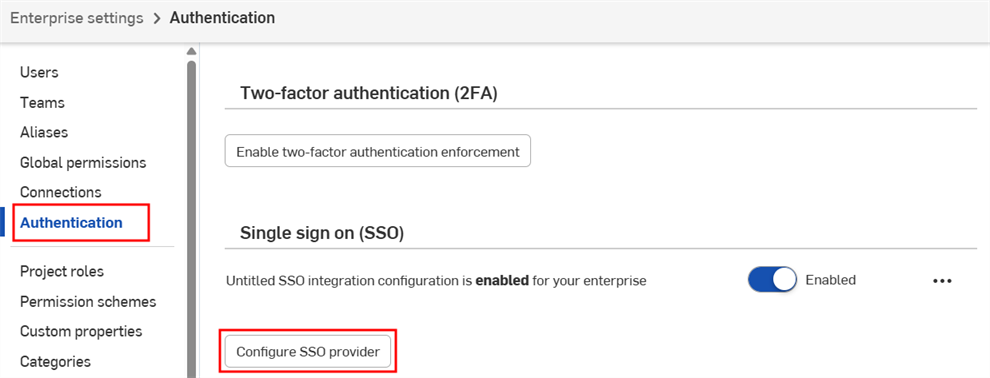

- Wählen Sie im linken Navigationsmenü Authentifizierung aus:

-

Klicken Sie unter der Überschrift Einmaliges Anmelden (SSO) auf die Schaltfläche SSO-Anbieter konfigurieren:

-

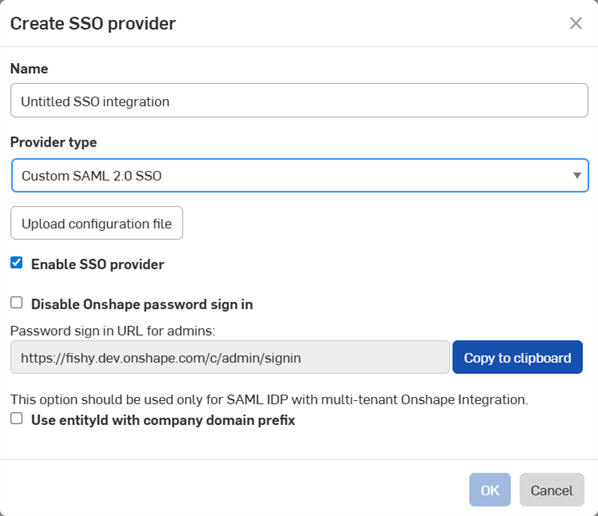

Das Dialogfenster SSO-Anbieter erstellen wird geöffnet:

-

Geben Sie im Feld Name einen Namen ein, z. B. Benutzerdefinierter SSO.

-

Wählen Sie in der Dropdown-Liste Anbietertyp Ihren SSO-Anbieter aus der Liste aus.

-

Lassen Sie die Option SSO-Anbieter aktivieren aktiviert.

-

Lassen Sie die Option Onshape-Passwort-Anmeldung deaktivieren vorerst deaktiviert.

-

Aktivieren Sie Objekt-ID (entityId) mit Company-Domain-Präfix verwenden, wenn Sie ein Multi-Tenant-Setup haben (ein SSO-Anbieter mit mehreren Enterprises).

-

Klicken Sie auf die Schaltfläche Konfigurationsdatei hochladen:

Wenn Sie die Onshape-Passwort-Anmeldung deaktivieren, wird die normale Onshape-Passwort-Anmeldung für Sie und Ihre Benutzer deaktiviert. Für die Onshape-URL wird nur die Anmeldeaufforderung des SSO-Anbieters angezeigt. Bevor Sie diese Option aktivieren, stellen Sie sicher, dass Sie sich selbst (als Administrator) bei Onshape anmelden können. Sie können später hierher zurückkehren und die Option aktivieren, sobald bestätigt wurde, dass Anmeldung über Ihren SSO-Anbieter funktioniert.

Die Entscheidung, die Anmeldung bei Onshape über SSO durchzuführen, hat auch zur Folge, dass sich Benutzer nicht direkt bei Nicht-Enterprise-Domains wie cad.onshape.com anmelden können.

In der Regel wird ein SSO-Anbieter für ein Enterprise eingerichtet. Wenn Sie eine Multi-Tenant-Konfiguration (einen SSO-Anbieter mit mehreren Enterprises) mit SAML 2.0 einrichten, muss der Administrator com.onshape.saml2.sp.<Domain-Präfix> als Onshape-Element-ID verwenden und das Kästchen Element-ID (entityId) mit Company-Domain-Präfix verwenden aktivieren.

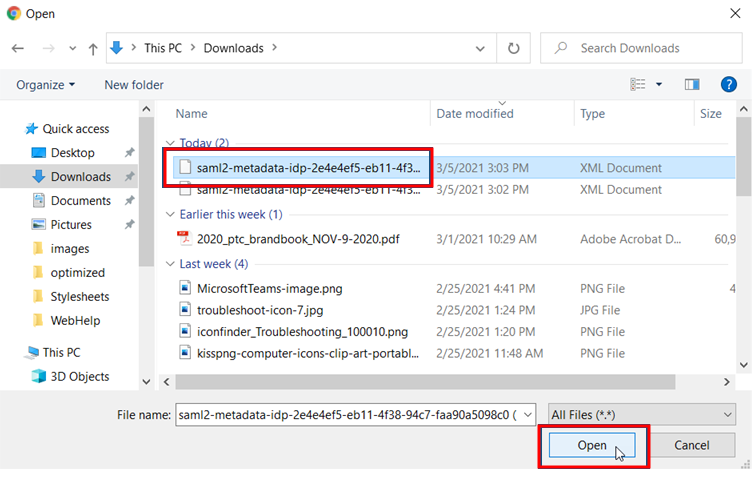

-

-

Wählen Sie die zuvor heruntergeladene Metadaten-Konfigurationsdatei aus und klicken Sie auf Öffnen:

-

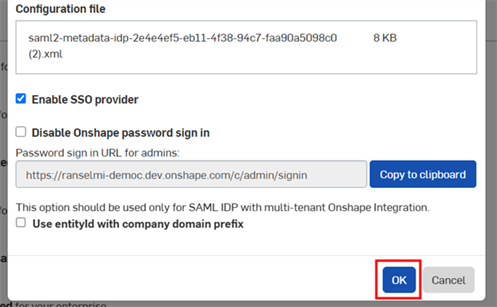

Klicken Sie auf OK:

-

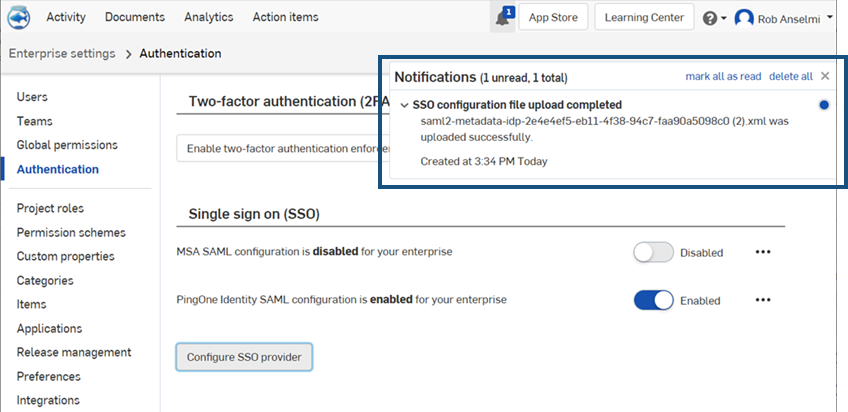

Die Datei wird hochgeladen. Sie sehen eine Meldung, wenn der Vorgang abgeschlossen ist:

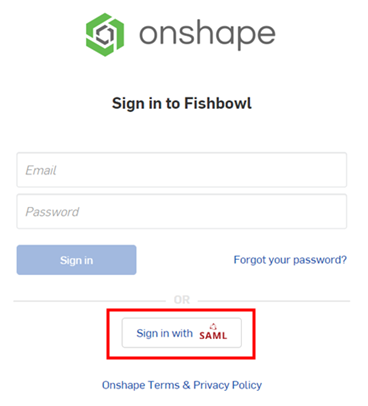

- Melden Sie sich sowohl von Ihrem Onshape-Konto als auch von Ihrem Konto bei Ihrem SSO-Anbieter ab. Aktualisieren Sie beide Konto-Seiten. Wenn Sie die Onshape-Anmeldeseite erneut aufrufen, wird unten auf der Seite ein neuer Anmelden-Link für Ihren SSO-Anbieter angezeigt.

Für die Anmeldung bei Onshape müssen Administratoren ihren Benutzern in ihrem SSO-Konto die Nutzung der Onshape-Anwendung ermöglichen.

Tipps

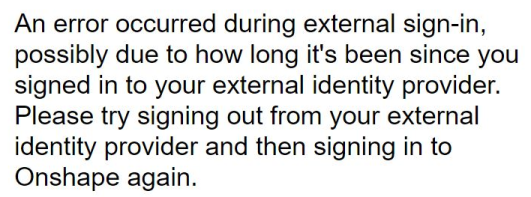

Wenn Sie den folgenden Fehler sehen:

Schließen Sie alle Registerkarten, melden Sie sich vollständig ab, und melden Sie sich wieder bei Microsoft an.

Melden Sie sich erneut bei Onshape an.

Beachten Sie, dass die Schaltfläche „Verbindung testen“ in der AD-Administratorpalette nicht funktioniert.